Dlouhá a těžká cesta k zakořenění terminálu Starlink

Získání přístupu root k jednomu z pokrmů Starlinku vyžaduje několik věcí, které je těžké získat: hluboké porozumění rozložení desky, hardware a dovednosti eMMC dump, porozumění softwaru bootloaderu a vlastní PCB. Vědci ale dokázali, že je to možné.

Ve své přednášce „Crashing on Earth by Humans: Assessing the Black Box Security of the SpaceX Starlink User Terminal“ výzkumníci z KU Leuven v Belgii začátkem tohoto roku na Black Hat 2022 popsali, jak byli schopni spustit libovolný kód na uživateli Starlink. Terminál (například parabola) pomocí speciálně vyrobeného modchip přes napěťový vstup. Rozhovor se odehrál v srpnu, ale snímky a úložiště výzkumníků jsou nedávné .

Neexistuje žádná bezprostřední hrozba a zranitelnost je odhalena a omezena. Zatímco obcházení ověření podpisu umožnilo výzkumníkům „dále prozkoumat uživatelský terminál Starlink a síťovou stranu systému“, snímky z poznámky Black Hat naznačují, že Starlink je „dobře navržený produkt (z bezpečnostního hlediska) „Nebylo snadné získat kořenovou schránku a nevedlo to ke zjevnému bočnímu pohybu nebo eskalaci. Ale aktualizovat firmware a znovu použít nádobí Starlink pro jiné účely? Možná.

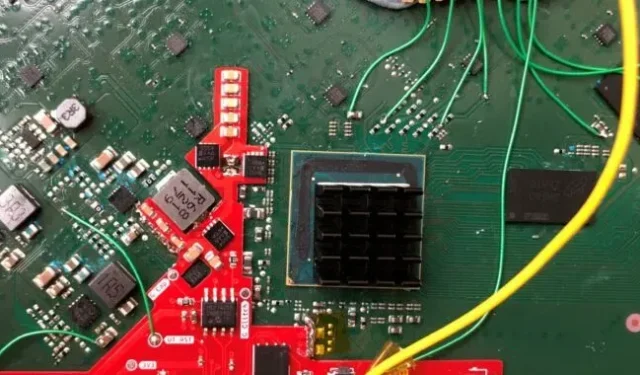

Není snadné shrnout množství metod a disciplín, které výzkumníci používají při hackování hardwaru, ale zde je pokus. Po důkladné analýze desky vědci našli body přerušení pro čtení paměti eMMC desky. Po resetování firmwaru pro analýzu našli místo, kde by zavedení chybného napětí do základního systému na čipu (SoC) mohlo během bootování změnit důležitou proměnnou: „Vývojové přihlášení povoleno: ano.“ Je to pomalé, spouští se jen občas a manipulace s napětím může způsobit spoustu dalších chyb, ale fungovalo to.

Modchip používaný výzkumníky je založen na mikrokontroléru RaspberryPi RP2040. Na rozdíl od většiny hardwaru Raspberry Pi si stále můžete objednat a obdržet hlavní čip Pi, pokud se vydáte na takovou cestu. Více o procesu výpisu firmwaru si můžete přečíst na blogu výzkumníků .

Napsat komentář