Vývojář ElleKit říká, že tweak injection pro iOS 17.0 je téměř připraven, čeká se na zneužití jádra a obcházení uživatelského prostoru PAC

Teprve minulý týden jsme se podělili o neuvěřitelnou zprávu, že vývojář ElleKit tweak injection @eveiynee úspěšně dosáhl skutečného tweak vstřikování SpringBoard pomocí exploitu kernel file deskriptor ( kfd ) a chyby CoreTrust využité TrollStore.

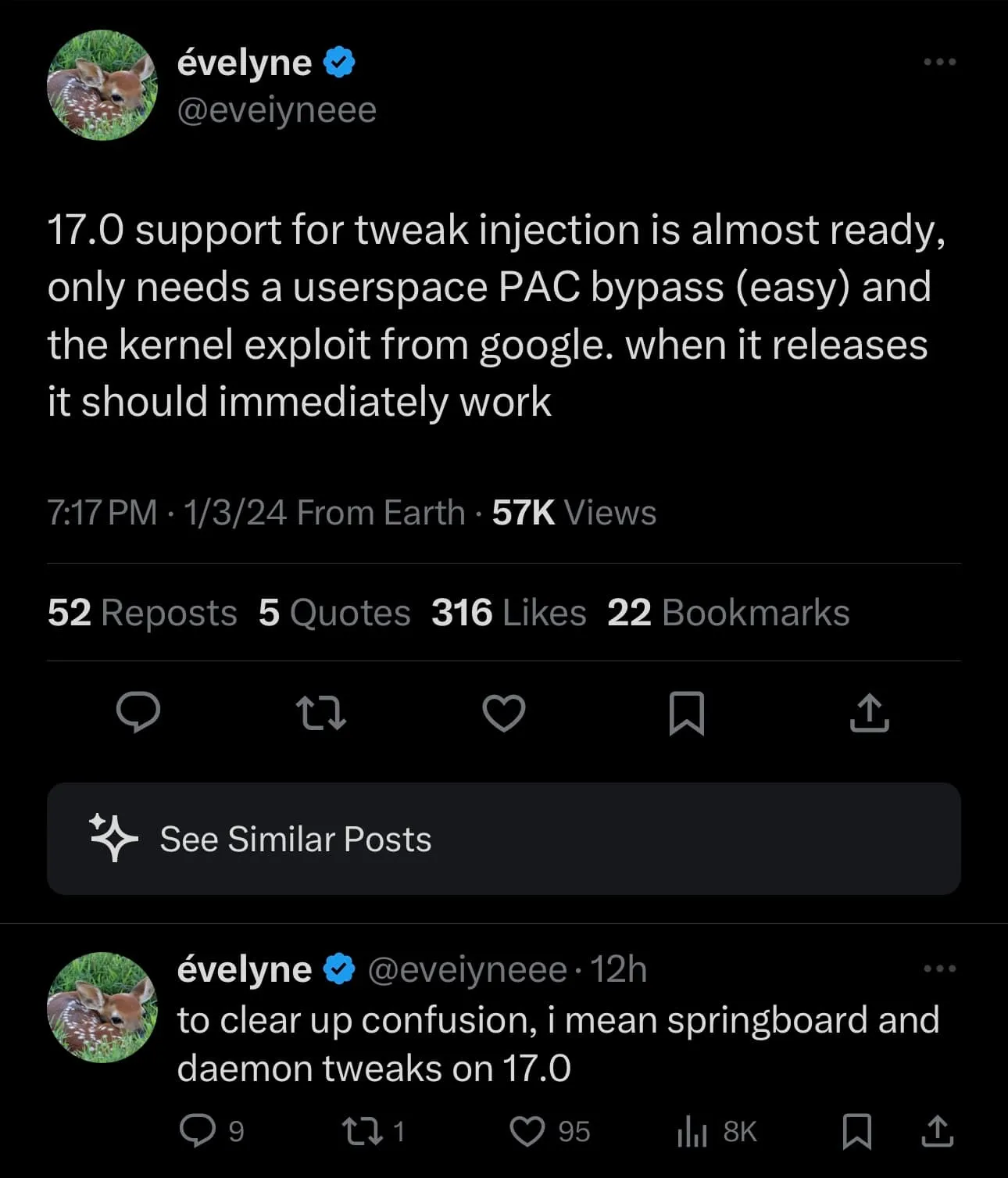

Ale tento týden se stejný vývojář vydal na X (dříve Twitter), aby se podělil o to, jak téměř dokončili podporu tweak injection pro iOS a iPadOS 17.0.

S odvoláním na příspěvek si dokončení ladění iOS a iPadOS 17.0 vyžádá obejití uživatelského prostoru PAC (o kterém vývojář tvrdí, že bude snadné), spolu s očekávaným zneužitím jádra, o kterém se očekává, že Google Project Zero zveřejní zprávu v blízké budoucnosti.

Díky nedávným pokrokům v bootstrap softwaru tato metoda vkládání vylepšení nevyžaduje k použití útěk z vězení a určitá vylepšení útěku z vězení lze nyní nainstalovat ke spuštění a ovlivnit aplikace i SpringBoard pouze pomocí zneužití jádra a chyby CoreTrust (podpora až do iOS a iPadOS 17.0).

Stojí za zmínku, že zatímco bypass Secure Page Table Monitor (SPTM) by byl nutný k útěku z vězení pro iOS a iPadOS 17, SPTM bypass není nutný ke spuštění tweak injection pomocí metody @eveiyneee.

Varovným slovem však zůstává, že není přesně známo, jak bezpečné je nasazení tweakové injekce na zařízení bez jailbreaku. Někteří vývojáři, včetně Dopaminu a vývojáře TrollStore Larse Frödera (@opa334dev) navrhli, aby uživatelé riskovali, že při používání těchto bootstrapů začnou spouštět jejich zařízení.

Zbývá zjistit, jaké funkce pro zmírnění zaváděcí smyčky tito vývojáři bootstrap a tweak injection zabudovávají do svých platforem, ale vzhledem k rizikům spojeným se zaváděcími smyčkami je obecně vhodné dbát těchto varování, dokud tyto obavy nebudou moci být odhozeny stranou.

V každém případě je stále obzvláště fascinující vidět druhy důkazů konceptů, kterých jsme svědky, protože odhaluje, jak mocná je chyba CoreTrust mimo tradiční použití podepisování perma.

Těšíte se, kam nás tento vlak doveze? Dejte nám vědět v sekci komentářů níže.

Napsat komentář