Security Researcher vydává PoC s jádrem r/w pro zařízení Neural Engine se systémem iOS 15 a macOS 12

Bezpečnostní výzkumník @_simo36 obrátil několik hlav tím, že v pátek zveřejnil tweet, který podle všeho obsahuje proof-of-concept (PoC) pro řetězec exploitů nazvaný WeightBufs, který poskytuje možnosti čtení a zápisu paměti jádra v některých verzích iOS a iPadOS 15. a macOS. 12.

V tweetu @_simo36 ukazuje na stránku GutHub , která obsahuje nejen všechny informace o exploitu, ale také snímky prezentace, kterou předvedli na POC2022.

Zdá se, že samotný exploit podporuje všechny verze iOS a iPadOS 15 na zařízeních Neural Engine (A11 a novější), ale nepodporuje iOS a iPadOS 16; ale iOS a iPadOS 15.6 opravují sandbox escape, který přerušuje řetězec exploitů používaných k prolomení WeightBufů. S ohledem na to je celý řetězec využívání aktuálně dostupný pouze pro iOS a iPadOS 15.0-15.5 a macOS 12.0-12.4.

Výše uvedený problém zdůrazňuje jeden z hlavních problémů ovlivňujících útěky z vězení dnes, a to je způsob, jakým se metody staly důležitějšími než samotné exploity jádra. Žádné zneužití jádra neumožní útěk z vězení současného firmwaru iOS nebo iPadOS, protože Apple neustále posiluje zabezpečení iPhonu a iPadu. Z tohoto důvodu potřebují vývojáři útěk z vězení další zdroje, jako jsou bypassy a sandbox escape, aby toho dosáhli. Logikou navigace všemi těmito mechanismy je technika.

Řetězec exploitů @_simo36 využívá nejméně čtyři různé zranitelnosti, které již byly společnosti Apple nahlášeny, včetně následujících:

- CVE-2022-32845: Přidáno bypass ověřování podpisu pro model.hwx.

- CVE-2022-32948: DeCxt::FileIndexToWeight() Čtení OOB kvůli chybějící kontrole indexu pole.

- CVE-2022-42805: Náhodné čtení ZinComputeProgramUpdateMutables() je možné kvůli problému s přetečením celého čísla

- CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Podtečení vyrovnávací paměti kvůli problému s přetečením celého čísla.

@_simo36 v současné době říká, že úspěšně otestovali svůj řetězec exploitů na následujících kombinacích zařízení a firmwaru:

- iPhone 12 Pro (iPhone 13.3) se systémem iOS 15.5

- iPad Pro (iPad 8,10) se systémem iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3) se systémem iOS 15.4.1

- MacBook Air (10.1 s čipem M1) se systémem macOS 12.4

Takže víme, že si všichni kladete palčivou otázku: „Lze to použít k úniku z vězení?“ A jednoduchá odpověď na tuto otázku by byla ne, protože toto je jen jeden díl větší skládačky a mnohem více práce. bude nutné vytvořit útěk z vězení a spustit jej na zařízeních koncových uživatelů.

Důkaz konceptu je však skvělým příkladem mistrovského hacku a můžeme jen doufat, že pomůže vyřešit hádanku rychleji, protože několik hackerských týmů pracuje na pozadí na vývoji útěků z vězení pro iOS a iPadOS 15.

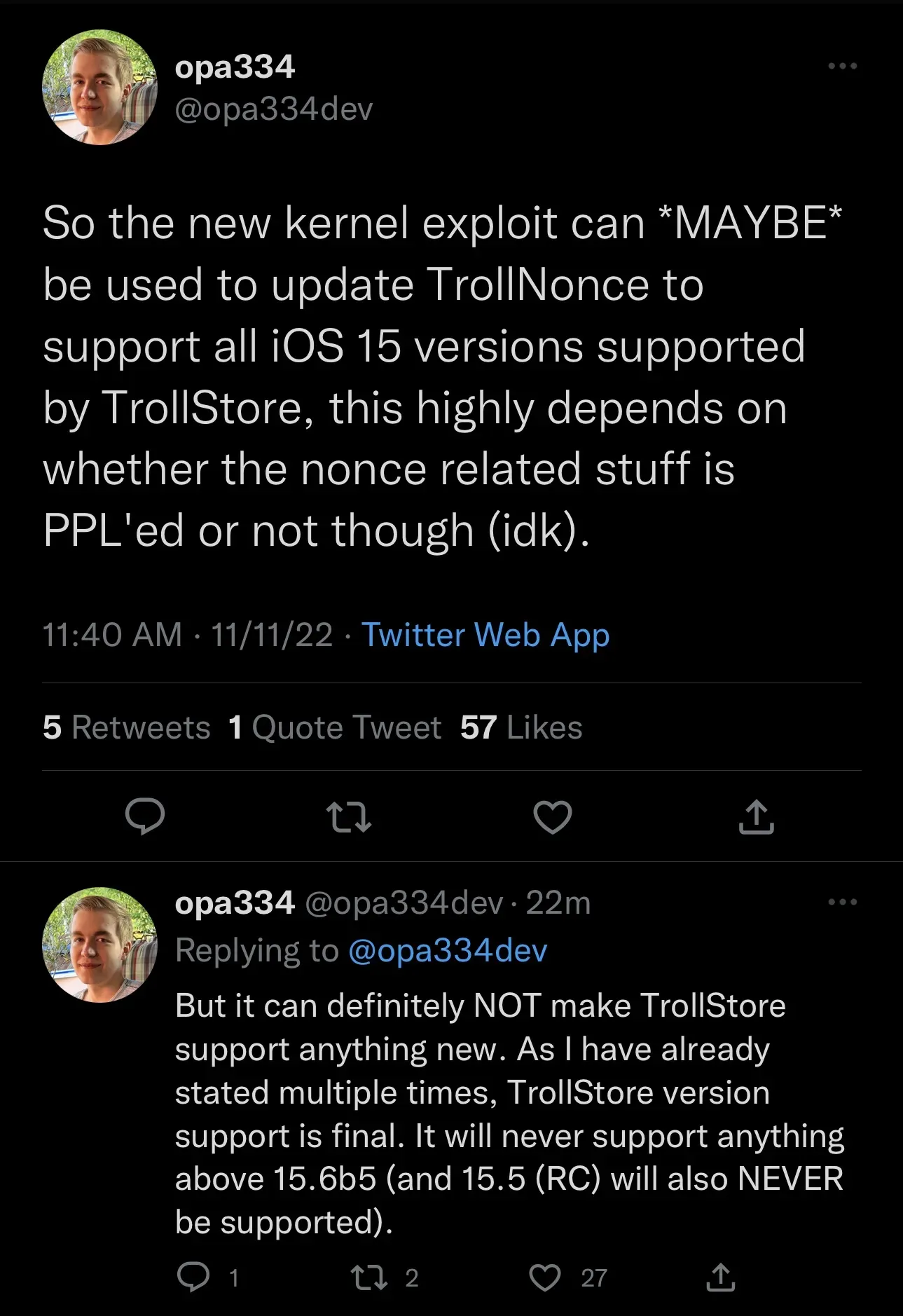

Někteří vývojáři už ve skutečnosti hledají způsoby, jak to zahrnout do svých projektů, jako je vývojář TrollStore @opa334, který by to mohl použít ke zlepšení TrollNonce. Ale stojí za zmínku, že TrollStore nikdy nebude podporovat nic novějšího než firmware, který již podporuje:

Těšíte se na to, co se stane z nového řetězce exploitů? Dejte nám vědět v sekci komentářů níže.

Napsat komentář