Nová zjištění naznačují, že metoda puaf_landa je ve skutečnosti opravena v iOS 16.7, nikoli 17.0

Během novoročního víkendu jsme sdíleli zprávu o nové metodě využívání deskriptoru souborů jádra ( kfd ) nazvané puaf_landa , která rozšířila podporu plodného exploitu jádra na novější verze iOS a iPadOS 16.x.

Ale ke zděšení komunity útěk z vězení ve středu brzy ráno se někteří vývojáři začali vracet k původně fantastické zprávě poté, co zjistili, že Apple v tichosti opravoval metodu puaf_landa v iOS a iPadOS 16.7.

Okolnosti by mohl každý snadno přehlédnout, protože Apple uvedl puaf_landa jako opravenou v iOS a iPadOS 17.0. Ale jak si několik prominentních vývojářů všimlo, když se snažili aktualizovat různé nástroje, aby to podporovaly, puaf_landa se choval podivně a nepřinesl očekávané výsledky na iOS a iPadOS 16.7 nebo novějších.

Mezi tyto vývojáře patří @alfiecg_dev, @mineekdev a @MasterMike88, z nichž všichni jsou dnes zavedenými a důvěryhodnými hlasy v komunitě. Některé z nich dokonce přispěly k moderním nástrojům pro útěk z vězení.

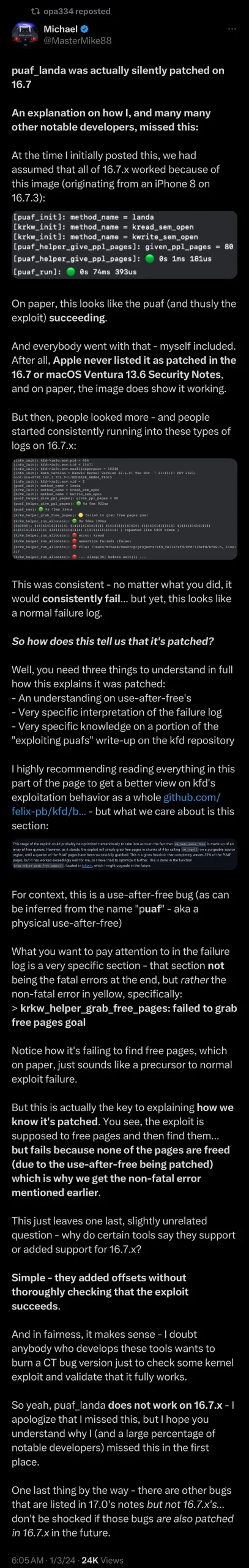

Zatímco @alfiecg_dev i @mineekdev zjištění potvrdili, byl to @MasterMike88, kdo problém tak výmluvně vysvětlil v příspěvku pro X (dříve Twitter). Ve skutečnosti dokonce upoutal pozornost hlavního vývojáře Dopamine a TrollStore Larse Frödera (@opa334dev), jak ukazuje repost na snímku obrazovky níže:

Pokud si chcete přečíst drsné detaily a pochopit, proč tomu tak je, můžete si je přečíst na snímku obrazovky výše uvedeného příspěvku C, ale my shrneme potřebu vědět pro téměř uživatele, kteří mohou nerozumím níže uvedenému technickému žargonu.

Jak by se zdálo, záplatování puaf_landa bylo přehlédnuto ze dvou hlavních důvodů: 1) protože nebylo uvedeno jako opravené v poznámkách k vydání iOS a iPadOS 16.7 od společnosti Apple; a 2), protože původní snímek obrazovky s ukázkou ukazoval, že metoda funguje na iPhonu 8 se systémem iOS 16.7.3.

Až když lidé začali šmírovat soubory protokolu, aby se ujistili, proč metoda nefunguje správně, narazili na nevysvětlitelné chyby a selhání na zařízeních se systémem iOS a iPadOS 16.7 a novějším, což je to, co tomuto problému skutečně zazvonilo.

Ale není to všechno zmar a chmurnost. Pokud z toho všeho lze vzít něco pozitivního, pak je to to, že nyní máme exploit jádra, který je na vrcholu iOS a iPadOS 16.6.1 namísto iOS a iPadOS 16.5 (a 16.6 beta 1). To znamená, že k TrollStore 2 má přístup více lidí než dříve a že bypass PPL týmu Kaspersky GreAT lze použít k útěku z vězení pro iOS a iPadOS 16.5.1 kromě iOS a iPadOS 16.0-16.5. Takže je to stále užitečná metoda…

Ve skutečnosti, i když neplánujete útěk z vězení, metoda puaf_landa by se měla stále ukázat jako užitečná pro instalaci doplňků bez útěk z vězení na zařízení iOS a iPadOS 16.0-16.6.1 prostřednictvím aplikací pro správu balíčků, jako jsou Misaka , Picasso , a PureKFD .

Je vám z dnešní zprávy smutno? Diskutujte v sekci komentářů níže.

Napsat komentář