PSA: Přestaňte se ptát, jestli Palera1n bude někdy podporovat něco novějšího než iPhone X, to ne.

Pokud jste v poslední době věnovali nějakou pozornost komunitě útěk z vězení, je pravděpodobné, že jste o palera1n nikdy neslyšeli. V dnešní době je to docela velký problém.

Palera1n je vlastně jediný veřejný nástroj pro útěk z vězení pro iOS nebo iPadOS 15.2 a novější, ale s jedním upozorněním: podporuje pouze tyto verze firmwaru na telefonech s čipem A9-A11.

I když je to velká překážka pro mnoho potenciálních jailbreakerů, vzhledem k věku výše zmíněných zařízení se to začíná projevovat, nikdy se to nezmění, protože Palera1n používá k dosažení útěku z vězení hardwarový exploit bootloaderu checkm8.

Co je tedy checkm8? Představili jsme jej našim čtenářům, když byl oznámen v září 2019 a od té doby je středem zájmu moderních útěků z vězení.

Vzhledem k tomu, že checkm8 je hardwarový bootrom exploit, je fyzicky přítomen ve všech čipech A5-A11 a Apple jej nemůže opravit prostřednictvím aktualizace softwaru. Jediný způsob, jak Apple mohl tento exploit napravit, bylo stáhnout všechna zařízení A5-A11 a nainstalovat do nich aktualizované čipy, ale to by bylo pro společnost příliš nákladné, a i kdyby to udělal, mnoho lidí by si svá zranitelná zařízení nechalo kvůli útěk z vězení.

Z tohoto důvodu byl stejný exploit, který byl použit k vytvoření checkra1n v dobách iOS 12, tak snadno aktualizován, aby později podporoval iOS a iPadOS 13 a 14. Zatímco tým checkra1n již svůj nástroj aktivně neudržuje, Palera1n se tak nějak objevil. zaujmout jeho místo pro iOS a iPadOS 15 a 16.

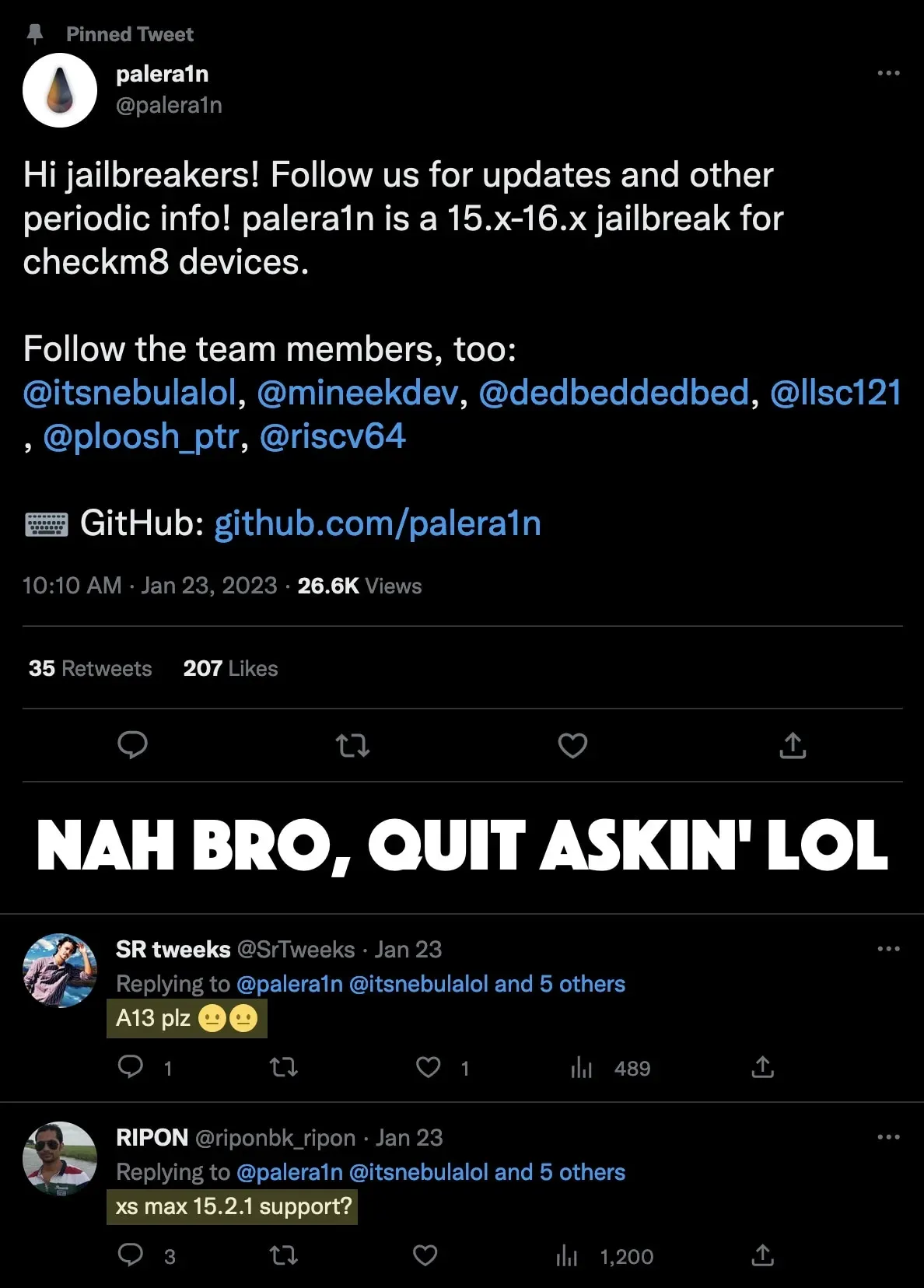

Ale jedna věc, která nás v odpovědích na tweety palera1n týmu skutečně odlišuje, je nekonečný proud otázek o tom, kdy nástroj přidá podporu pro zařízení s čipy A12 a novějšími, a je samozřejmé, že odpověď na tuto otázku je nikdy moc pevně.

A tyto otázky nejsou jedinečné pro Twitter – bohužel je najdete i na Redditu.

Jak vidíte, iPhone XR a novější jsou vybaveny čipy A12 a novějšími, které nejsou zranitelné vůči zneužití bootloaderu checkm8. Bohužel, exploit je na těchto zařízeních plně záplatovaný, takže neexistuje způsob, jak přidat podporu. To by vyžadovalo zcela nový bootrom exploit pro nové čipy Apple, a ty jsou extrémně vzácné – obvykle vidíme nový bootrom exploit oznámený zhruba jednou za deset let, takže rozhodně nerostou na stromech jako některé z těchto dalších exploitů, které Apple se dá snadno opravit.

Místo toho dosažení útěku z vězení na novějším hardwaru vyžaduje nejen zneužití jádra, které podporuje všechny očekávané verze firmwaru, ale také různé metody, jak obejít bezpečnostní opatření nacházející se v nejnovějším hardwaru a softwaru společnosti Apple, včetně mimo jiné obcházení kódů pro ověřování ukazatelů (PAC). a bypass vrstvy ochrany stránky (PPL), který musí také podporovat každou očekávanou verzi firmwaru. Můžete tedy velmi rychle zjistit, kde je to náročné na zdroje.

Nejnovější hardwarová a softwarová bezpečnostní opatření společnosti Apple bohužel ještě více ztížila útěk z vězení na nových zařízeních s čímkoli novějším než iOS nebo iPadOS 15.2, takže pokud tomu někdo nevěnuje potřebný čas a nepoužije hodnotné metody, jako jsou ty, které byly popsány výše. Pokud je něco možné, je nepravděpodobné, že by se útěk z vězení pro novější zařízení uskutečnil bez magické kulky, jako je další zneužití bootromu.

Nadměrná práce spojená s vytvářením útěků z vězení a nízká odměna, která se zdá přijít, když Apple vydá aktualizaci softwaru, která to opraví během několika dní nebo týdnů, prakticky vyčerpává motivaci a morálku hackerů. To v kombinaci s výše uvedenými problémy vysvětluje, proč jsme neviděli nástroj pro útěk z vězení pro všechna zařízení pro iOS a iPadOS 15.2 a novější. Místo toho máme pouze palera1n, který podporuje pouze starší zařízení, která málokdo pravidelně používá jako denní ovladač. Ti, kteří používají firmware pre-iOS a iPadOS 15.2, mají další možnosti, jako je XinaA15.

Vzhledem k těmto problémům bude zajímavé sledovat, kam se komunita bude ubírat.

Napsat komentář