Security Researcher frigiver PoC med r/w kerne til Neural Engine-enheder, der kører iOS 15 og macOS 12

Sikkerhedsforsker @_simo36 vendte en del hoveder ved at poste et tweet i fredags, der ser ud til at indeholde et proof-of-concept (PoC) for en udnyttelseskæde kaldet WeightBufs, der giver kernehukommelse læse- og skrivefunktioner i nogle versioner af iOS og iPadOS 15 og macOS. 12.

I tweetet peger @_simo36 på en GutHub-side , der ikke kun indeholder al information om udnyttelsen, men også slides til præsentationen, de gav på POC2022.

Selve udnyttelsen ser ud til at understøtte alle versioner af iOS og iPadOS 15 på Neural Engine-enheder (A11 og nyere), men understøtter ikke iOS og iPadOS 16; men iOS og iPadOS 15.6 løser en sandkasse-escape, der bryder kæden af udnyttelser, der bruges til at knække WeightBufs. Med det i tankerne er den fulde udnyttelseskæde i øjeblikket kun tilgængelig til iOS og iPadOS 15.0-15.5 og macOS 12.0-12.4.

Ovenstående problem fremhæver et af de største problemer, der påvirker jailbreaks i dag, og det er, hvordan metoder er blevet vigtigere end selve kerneludnyttelse. Ingen kerneudnyttelse vil jailbreake nuværende iOS- eller iPadOS-firmware, da Apple fortsætter med at hærde iPhone- og iPad-sikkerheden. På grund af dette har jailbreak-udviklere brug for yderligere ressourcer, såsom bypass og sandbox-escapes, bare for at opnå dette. Logikken i at navigere gennem alle disse mekanismer er teknikken.

@_simo36-udnyttelseskæden udnytter mindst fire forskellige sårbarheder, som allerede er blevet rapporteret til Apple, herunder følgende:

- CVE-2022-32845: Tilføjet signaturbekræftelsesbypass for model.hwx.

- CVE-2022-32948: DeCxt::FileIndexToWeight() Læs OOB på grund af manglende array-indekskontrol.

- CVE-2022-42805: ZinComputeProgramUpdateMutables() tilfældig læsning mulig på grund af heltalsoverløbsproblem

- CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Bufferunderløb på grund af problem med heltalsoverløb.

@_simo36 siger i øjeblikket, at de med succes har testet deres udnyttelseskæde på følgende kombinationer af enheder og firmware:

- iPhone 12 Pro (iPhone 13.3) med iOS 15.5

- iPad Pro (iPad 8,10) med iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3) med iOS 15.4.1

- MacBook Air (10.1 med M1-chip) med macOS 12.4

Så vi ved, at I alle stiller det brændende spørgsmål: “Kan dette bruges til at bryde ud af fængslet?” Og det enkle svar på dette spørgsmål ville være nej, fordi dette kun er en brik i et større puslespil og meget mere arbejde vil være forpligtet til at oprette et jailbreak og køre det på slutbrugeres enheder.

Imidlertid er proof of concept et godt eksempel på et mesterligt hack, og vi kan kun håbe, at det hjælper med at løse gåden hurtigere, da flere hack-teams arbejder i baggrunden for at udvikle jailbreaks til iOS og iPadOS 15.

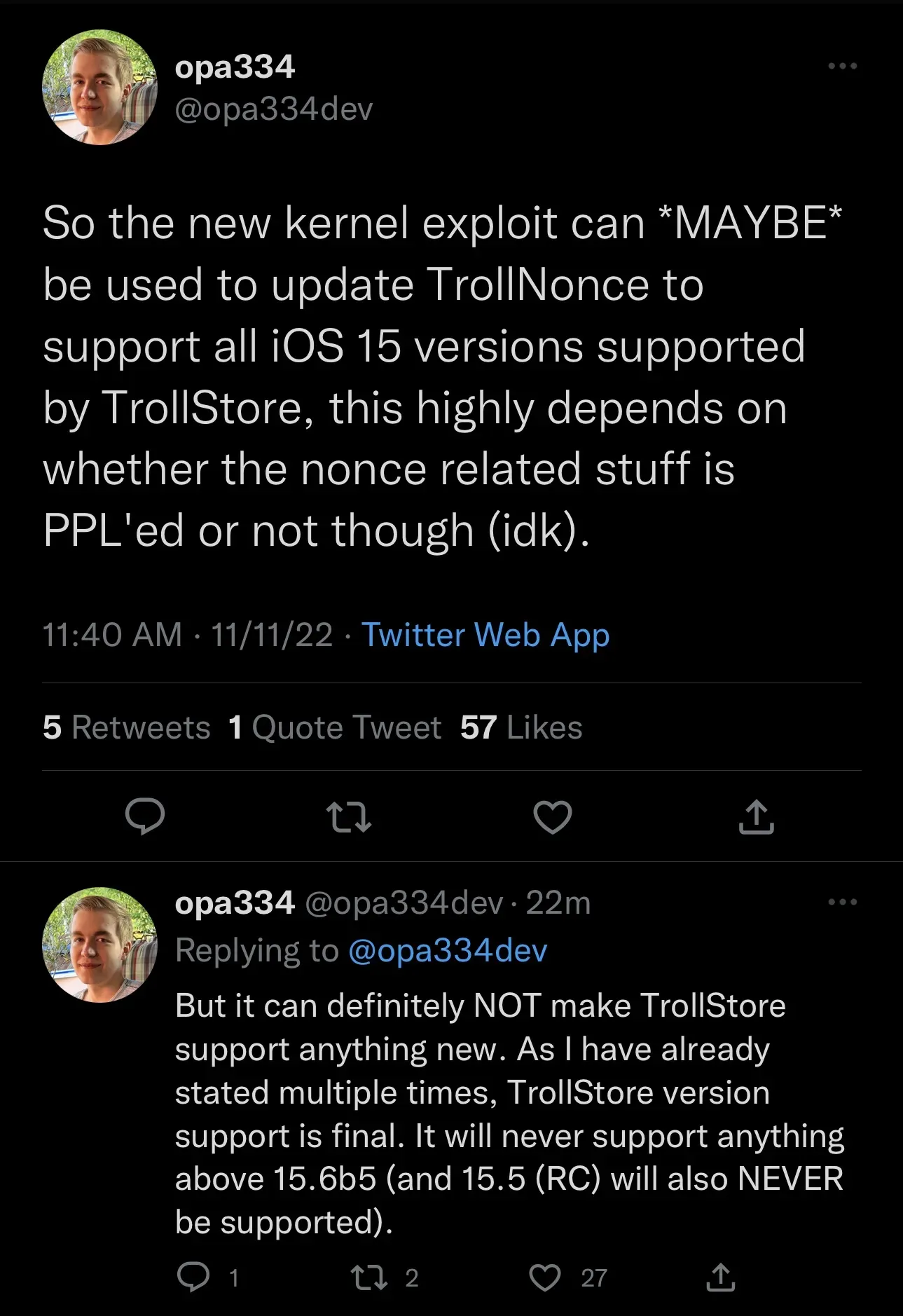

Faktisk leder nogle udviklere allerede efter måder at inkludere det i deres projekter, såsom TrollStore-udvikleren @opa334, der kunne bruge det til at forbedre TrollNonce. Men det er værd at bemærke, at TrollStore aldrig vil understøtte noget nyere end den firmware, den allerede understøtter:

Er du spændt på at se, hvad der vil blive af den nye udnyttelseskæde? Fortæl os det i kommentarfeltet nedenfor.

Skriv et svar