Ein weiterer MacDirtyCow- und kfd-ähnlicher Kernel-Exploit, der angeblich in iOS 17.0.3 gepatcht wurde

Wenn Sie nicht schon seit ein paar Jahren unter einem Felsen leben, hätten Sie Wind von zwei mächtigen Exploits auf Kernel-Ebene bekommen, die von iOS-Entwicklern genutzt wurden, um Hacks und Add-ons für Geräte ohne Jailbreak zu veröffentlichen.

Diese Exploits auf Kernel-Ebene werden als MacDirtyCow (MDC) für iOS und iPadOS 15.0-16.1.2 und als Kernel File Descriptor ( KFD ) für iOS und iPadOS 16.0-16.6 Beta bezeichnet . Aber was wäre, wenn wir Ihnen mitteilen würden, dass ein weiterer Exploit wie dieser für neuere Versionen der Firmware für Mobilgeräte von Apple entdeckt wurde?

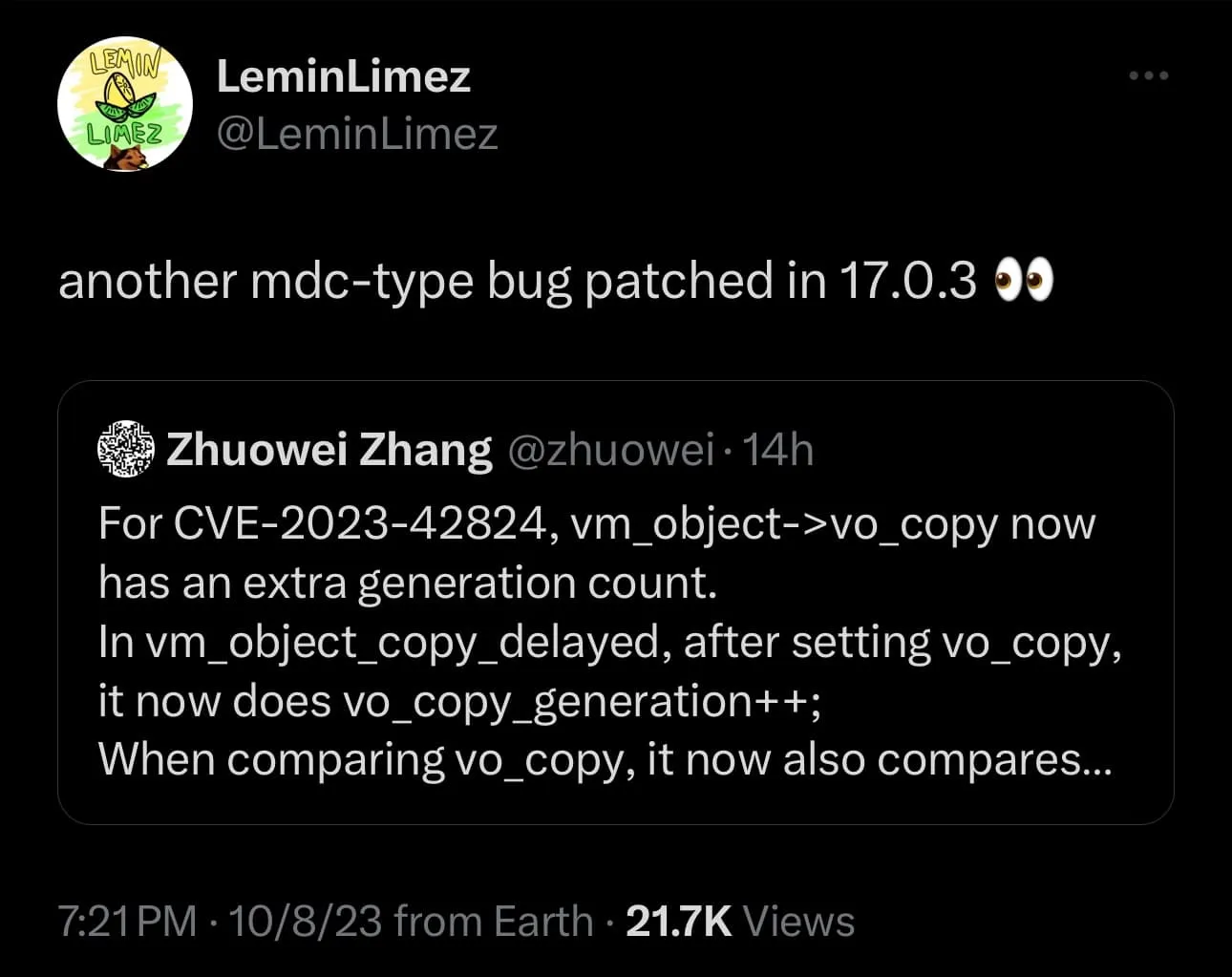

Dies scheint tatsächlich der Fall zu sein, zumindest unter Berufung auf Beiträge , die am Wochenende über X (ehemals Twitter) von sourcelocation und LeminLimez geteilt wurden – zwei prominenten Entwicklern von MacDirtyCow- und kfd-Exploit-basierten Add-ons.

Die beiden teilten einen Beitrag, der ursprünglich vom Sicherheitsforscher Zhuowei Zhang verfasst wurde, der einen Fehler namens CVE-2023-42824 zitierte und einen Kontext enthielt, der darauf hinweist, dass ein weiterer MacDirtyCow- und kfd-ähnlicher Fehler in iOS und iPadOS 17.0.3 behoben wurde . Dies würde bedeuten, dass es unter iOS und iPadOS 17.0.2 und früher funktioniert.

Wenn wir uns Apples Seite „Über den Sicherheitsinhalt von iOS 17.0.3 und iPadOS 17.0.3“ genauer ansehen, erfahren wir mehr über die Natur dieses Fehlers:

Auswirkung: Ein lokaler Angreifer kann möglicherweise seine Berechtigungen erhöhen. Apple ist ein Bericht bekannt, wonach dieses Problem möglicherweise aktiv für iOS-Versionen vor iOS 16.6 ausgenutzt wurde.

Was bedeutet das alles? Im Wesentlichen bedeutet dies, dass es durchaus möglich ist, dass es eine weitere Saison von Paketmanagern ohne Jailbreak wie Misaka , Picasso und PureKFD gibt , die als Vehikel für die Systemanpassung dienen, auch wenn wir in absehbarer Zeit keinen weiteren Jailbreak erleben.

Was die empfohlene Firmware betrifft, ist wahrscheinlich jede Firmware von iOS oder iPadOS 16.5-16.6.1 oder früher ideal, aber der Fehler betrifft auch einige der ersten Versionen von iOS und iPadOS 17 – diese erfordern möglicherweise zusätzliche Techniken, um zu funktionieren , Jedoch.

Diese Arten von Kernel-Exploits ermöglichen eine Systemanpassung ohne Jailbreak, da sie sowohl Lese- als auch Schreibzugriff auf den Kernel-Speicher haben. Sie ermöglichen Dinge wie die Anpassung von Passcode-Tasten und Telefonwählgeräten, die Gestaltung von App-Symbolen , die Anpassung von Apple Pay-Karten, die Änderung der Systemfarbe und mehr …

Es wird in der Tat interessant sein zu sehen, was aus CVE-2023-42824 wird, insbesondere da dadurch Systemanpassungen für neuere Versionen von iOS und iPadOS freigeschaltet werden könnten, die außerhalb des Umfangs der Standardoptionen für iPhone und iPad liegen.

Bist du aufgeregt? Lassen Sie es uns im Kommentarbereich unten wissen.

Schreibe einen Kommentar