Der lange, harte Weg, das Starlink-Terminal zu rooten

Um Root-Zugriff auf eines der Gerichte von Starlink zu erhalten, sind einige Dinge erforderlich, die schwer zu bekommen sind: ein tiefes Verständnis des Platinenlayouts, eMMC-Dump-Hardware und -Fähigkeiten, ein Verständnis der Bootloader-Software und eine benutzerdefinierte Leiterplatte. Aber Forscher haben bewiesen, dass es möglich ist.

In ihrem Vortrag „Crashing on Earth by Humans: Assessing the Black Box Security of the SpaceX Starlink User Terminal“ erläuterten Forscher der KU Leuven in Belgien auf der Black Hat 2022 Anfang dieses Jahres, wie sie beliebigen Code auf einem Starlink-Benutzer ausführen konnten. Terminal (z. B. eine Schüssel) mit einem speziell angefertigten Modchip über einen Spannungseingang. Das Gespräch fand im August statt, die Folien und das Repository der Forscher sind jedoch aktuell .

Es besteht keine unmittelbare Bedrohung und die Schwachstelle wird offengelegt und begrenzt. Während die Umgehung der Signaturüberprüfung es den Forschern ermöglichte, „das Starlink-Benutzerterminal und die Netzwerkseite des Systems weiter zu untersuchen“, deuten die Folien aus der Black-Hat-Notiz darauf hin , dass Starlink „ein gut gestaltetes Produkt (aus Sicherheitsgesichtspunkten)“ ist. „Es war nicht einfach, die Wurzelschale zu bekommen, und es kam nicht zu einer offensichtlichen seitlichen Bewegung oder Eskalation.“ Aber die Firmware aktualisieren und Starlink-Gerichte für andere Zwecke verwenden? Vielleicht.

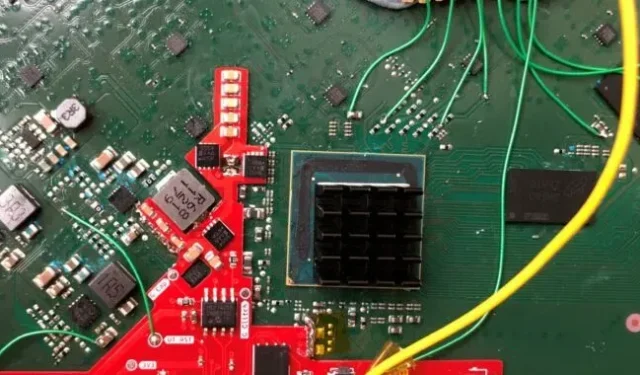

Es ist nicht einfach, die vielen Methoden und Disziplinen zusammenzufassen, die Forscher beim Hacken von Hardware verwenden, aber hier ist ein Versuch. Nach einer gründlichen Analyse des Boards fanden die Forscher Haltepunkte zum Auslesen des eMMC-Speichers des Boards. Nachdem sie die Firmware zur Analyse zurückgesetzt hatten, fanden sie eine Stelle, an der das Anlegen einer fehlerhaften Spannung an das zugrunde liegende System auf einem Chip (SoC) eine wichtige Variable während des Bootens ändern konnte: „Entwicklungsanmeldung aktiviert: ja.“ Es ist langsam, wird nur gelegentlich ausgelöst und Spannungsmanipulation kann viele andere Fehler verursachen, aber es hat funktioniert.

Der von den Forschern verwendete Modchip basiert auf dem Mikrocontroller RaspberryPi RP2040. Im Gegensatz zur meisten Raspberry-Pi-Hardware können Sie bei einer solchen Reise immer noch den Haupt-Pi-Chip bestellen und erhalten. Weitere Informationen zum Firmware-Dump-Prozess finden Sie im Forscherblog .

Schreibe einen Kommentar