ElleKit-Entwickler sagt, Tweak-Injection für iOS 17.0 sei fast fertig, Kernel-Exploit und Userspace-PAC-Umgehung stehen noch aus

Erst letzte Woche haben wir die unglaubliche Neuigkeit mitgeteilt, dass der ElleKit- Tweak-Injection-Entwickler @eveiynee mithilfe des Kernel-File-Descriptor-Exploits ( kfd ) und des von TrollStore genutzten CoreTrust-Bugs erfolgreich eine echte SpringBoard-Tweak-Injection erreicht hat.

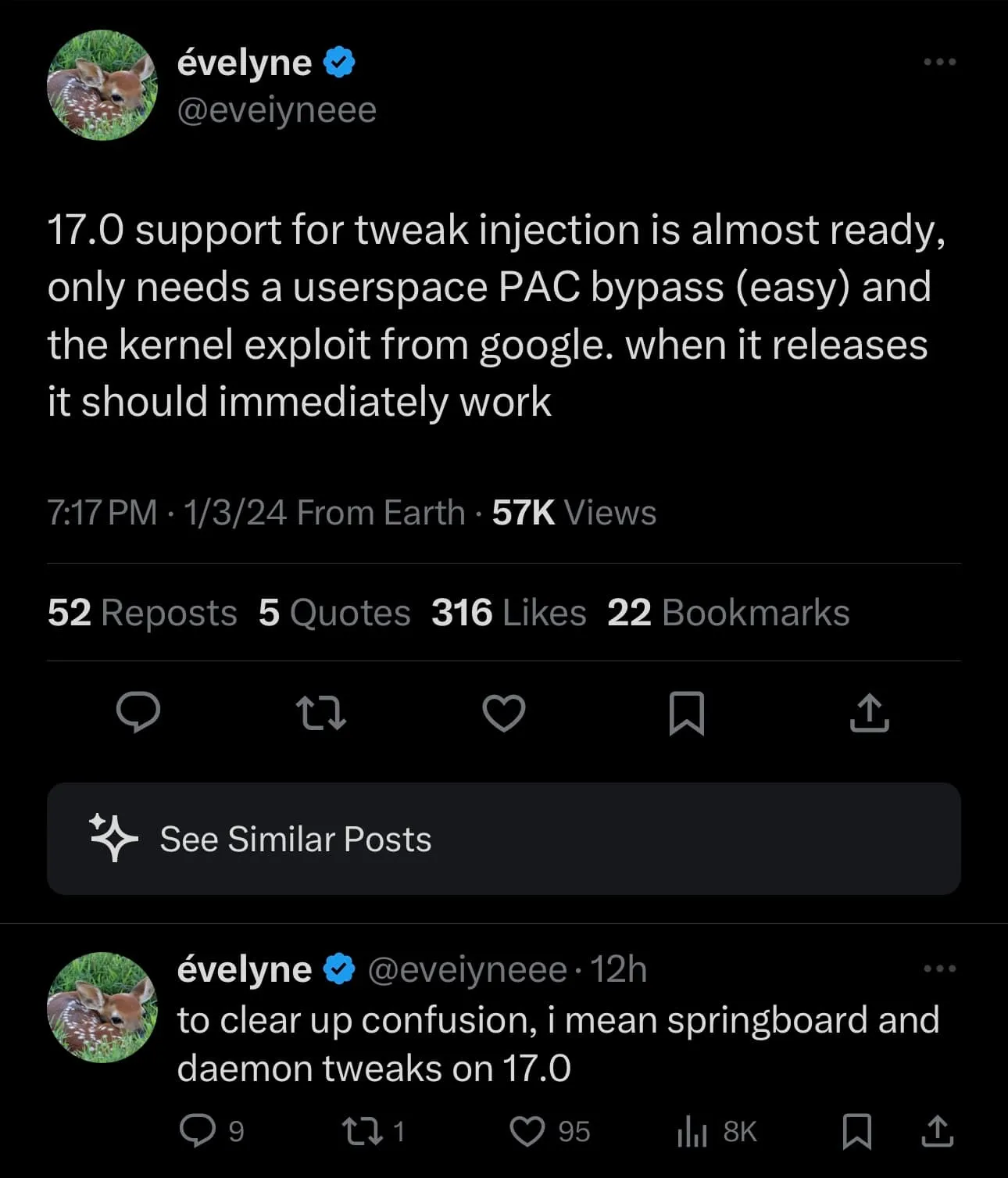

Aber diese Woche nutzte derselbe Entwickler X (ehemals Twitter), um zu teilen , wie er die Tweak-Injection-Unterstützung für iOS und iPadOS 17.0 fast abgeschlossen hat.

Unter Berufung auf den Beitrag wird die Fertigstellung der iOS- und iPadOS 17.0-Tweak-Injektion eine Umgehung des Userspace-PAC erfordern (was nach Angaben des Entwicklers einfach sein wird) sowie einen erwarteten Kernel-Exploit, über den Google Project Zero in naher Zukunft voraussichtlich einen Artikel veröffentlichen wird.

Dank der jüngsten Fortschritte in der Bootstrap-Software ist für die Verwendung dieser Tweak-Injection-Methode kein Jailbreak erforderlich, und bestimmte Jailbreak-Tweaks können jetzt installiert werden, um sowohl Apps als auch SpringBoard auszuführen und zu beeinflussen, indem nur ein Kernel-Exploit und der CoreTrust-Bug (unterstützt bis iOS) verwendet werden & iPadOS 17.0).

Es ist erwähnenswert, dass zwar ein Secure Page Table Monitor (SPTM)-Bypass erforderlich wäre, um einen Jailbreak für iOS und iPadOS 17 durchzuführen, ein SPTM-Bypass jedoch nicht erforderlich ist, um Tweak-Injection mit der Methode von @eveiyneee auszuführen.

Es ist jedoch Vorsicht geboten, da noch nicht genau bekannt ist, wie sicher es ist, Tweak-Injection auf einem Gerät ohne Jailbreak einzusetzen. Einige Entwickler, darunter Dopamine und TrollStore- Entwickler Lars Fröder (@opa334dev), haben darauf hingewiesen, dass Benutzer bei der Verwendung dieser Bootstraps das Risiko eines Boot-Loopings ihres Geräts eingehen.

Es bleibt abzuwarten, welche Art von Bootloop-Abschwächungsfunktionen diese Bootstrap- und Tweak-Injection-Entwickler in ihre Plattformen integrieren. Angesichts der mit Bootloops verbundenen Risiken ist es jedoch generell ratsam, diese Warnungen zu beherzigen, bis diese Bedenken ausgeräumt werden können.

Auf jeden Fall ist es immer noch besonders faszinierend, die Art von Proof-of-Concepts zu sehen, die wir erleben, da sie zeigen, wie mächtig der CoreTrust-Bug außerhalb der herkömmlichen Perma-Signing-Anwendungen wirklich ist.

Sind Sie gespannt, wohin uns dieser Zug bringt? Lassen Sie es uns im Kommentarbereich unten wissen.

Schreibe einen Kommentar