Security Researcher veröffentlicht PoC mit R/W-Kern für Neural Engine-Geräte mit iOS 15 und macOS 12

Der Sicherheitsforscher @_simo36 sorgte für Aufsehen, als er am Freitag einen Tweet veröffentlichte, der offenbar einen Proof-of-Concept (PoC) für eine Exploit-Kette namens WeightBufs enthält, die Lese- und Schreibfunktionen für den Kernelspeicher in einigen Versionen von iOS und iPadOS 15 bereitstellt und macOS. 12.

In dem Tweet verweist @_simo36 auf eine GutHub-Seite , die nicht nur alle Informationen zum Exploit enthält, sondern auch die Folien für die Präsentation, die sie auf dem POC2022 gehalten haben.

Der Exploit selbst scheint alle Versionen von iOS und iPadOS 15 auf Neural Engine-Geräten (A11 und höher) zu unterstützen, unterstützt jedoch nicht iOS und iPadOS 16; Aber iOS und iPadOS 15.6 behebt einen Sandbox-Escape-Fehler, der die Kette von Exploits unterbricht, die zum Knacken von WeightBufs verwendet werden. Vor diesem Hintergrund ist die vollständige Exploit-Kette derzeit nur für iOS und iPadOS 15.0-15.5 und macOS 12.0-12.4 verfügbar.

Das oben genannte Problem verdeutlicht eines der Hauptprobleme, die heutige Jailbreaks betreffen, nämlich die Tatsache, dass Methoden wichtiger geworden sind als Kernel-Exploits selbst. Kein Kernel-Exploit wird die aktuelle iOS- oder iPadOS-Firmware jailbreaken, da Apple weiterhin die iPhone- und iPad-Sicherheit erhöht. Aus diesem Grund benötigen Jailbreak-Entwickler zusätzliche Ressourcen wie Umgehungen und Sandbox-Escapes, um dies zu erreichen. Die Logik der Navigation durch all diese Mechanismen ist die Technik.

Die @_simo36-Exploit-Kette nutzt mindestens vier verschiedene Schwachstellen aus, die Apple bereits gemeldet wurden, darunter die folgenden:

- CVE-2022-32845: Signaturüberprüfungsumgehung für model.hwx hinzugefügt.

- CVE-2022-32948: DeCxt::FileIndexToWeight() OOB aufgrund fehlender Array-Indexprüfung lesen.

- CVE-2022-42805: Zufälliges Lesen von ZinComputeProgramUpdateMutables() aufgrund eines Ganzzahlüberlaufproblems möglich

- CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Pufferunterlauf aufgrund eines Ganzzahlüberlaufproblems.

@_simo36 sagt derzeit, dass sie ihre Exploit-Kette erfolgreich auf den folgenden Kombinationen von Geräten und Firmware getestet haben:

- iPhone 12 Pro (iPhone 13.3) mit iOS 15.5

- iPad Pro (iPad 8,10) mit iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3) mit iOS 15.4.1

- MacBook Air (10.1 mit M1-Chip) mit macOS 12.4

Wir wissen also, dass Sie alle die brennende Frage stellen: „Kann man damit aus dem Gefängnis ausbrechen?“ Und die einfache Antwort auf diese Frage wäre „Nein“, denn dies ist nur ein Teil eines größeren Puzzles und erfordert viel mehr Arbeit ist erforderlich, um einen Jailbreak zu erstellen und ihn auf den Geräten der Endbenutzer auszuführen.

Der Proof of Concept ist jedoch ein großartiges Beispiel für einen meisterhaften Hack, und wir können nur hoffen, dass er dabei hilft, das Rätsel schneller zu lösen, da mehrere Hack-Teams im Hintergrund daran arbeiten, Jailbreaks für iOS und iPadOS 15 zu entwickeln.

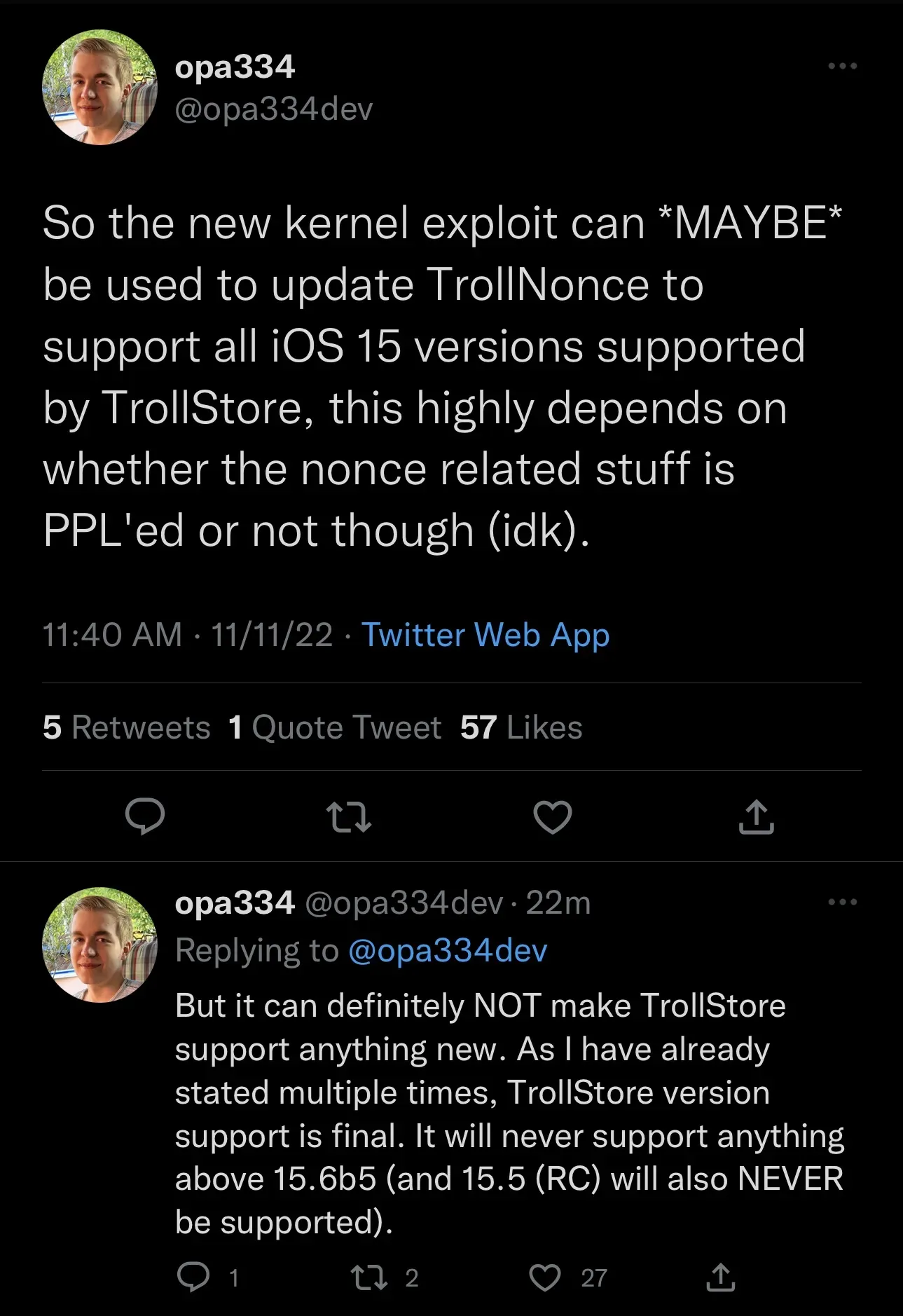

Tatsächlich suchen einige Entwickler bereits nach Möglichkeiten, es in ihre Projekte einzubinden, wie zum Beispiel der TrollStore-Entwickler @opa334, der es zur Verbesserung von TrollNonce nutzen könnte. Beachten Sie jedoch, dass TrollStore niemals etwas Neueres als die bereits unterstützte Firmware unterstützt:

Sind Sie gespannt, was aus der neuen Exploit-Kette wird? Lassen Sie es uns im Kommentarbereich unten wissen.

Schreibe einen Kommentar