Das Kaspersky-Team erläutert, wie es auf der 37c3-Konferenz einen KTRR-Bypass für arm64e-Geräte entdeckt hat

Pünktlich hat die Gruppe von Kaspersky, die angekündigt hatte, am Mittwoch auf der 37c3-Konferenz die Bühne zu betreten, um ihre Ergebnisse zu diskutieren und einen KTRR-Bypass für arm64e-Geräte (A12-A16 und vielleicht sogar A17) vorzustellen, heute Morgen genau das getan.

Das Kaspersky-Team erläutert, wie es bei 37c3 einen KTRR-Bypass für arm64e-Geräte gefunden hat.

Im Folgenden geben wir einen kurzen Überblick darüber, was das Team dazu veranlasst hat, herauszufinden, was es getan hat. Wenn Sie sich die Präsentation jedoch lieber selbst ansehen möchten , können Sie dies auf jeden Fall tun.

Die Gruppe, die aus Boris Larin (@oct0xor), Leonid Bezvershenko (@bzvr_) und Georgy Kucherin (@kucher1n) bestand, erzählte eine interessante Geschichte darüber, wie sie selbst und ihre Kollegen Ziel von Malware waren und wie sie mit sorgfältiger Triangulation und Umkehrung reagierten Ingenieurtechniken, um mehr darüber zu erfahren.

Nachdem sie seltsames Verhalten in Form unerwarteter Kommunikation mit und von iOS-Geräten beobachtet hatten, die mit ihrem Wi-Fi- Netzwerk verbunden waren, war ihr Interesse geweckt und sie beschlossen, tiefer einzutauchen. Dies führte dazu, dass sie einen Angriff fanden, der mit einer bösartigen iMessage ausgelöst werden konnte .

Die Angreifer versuchten offenbar, ihre Spuren zu verwischen, indem sie alle Spuren der iMessage und der Assets entfernten, die das Kaspersky-Team dazu veranlassen könnten, herauszufinden, was vor sich ging. Sie machten jedoch einen schwerwiegenden Fehler: Sie entfernten nicht alle Spuren.

Das Kaspersky-Team richtete dann einen Server ein, um den Datenverkehr abzufangen, wo er später entschlüsselt und mittels forensischer Analyse untersucht werden konnte. Auf diese Weise erlangten sie die E-Mail-Adressen ihrer Angreifer und erfuhren mehr über die Funktionsweise des Angriffs.

Geben Sie den KTRR-Bypass ein – eine Möglichkeit, von Apple eingeführte Sicherheitsmaßnahmen zu umgehen, um den Zugriff auf den Kernel-Speicher im schreibgeschützten Kernel-Textbereich zu verhindern – der in einer vollständigen Exploit-Kette genutzt werden kann, um einen Jailbreak durchzuführen .

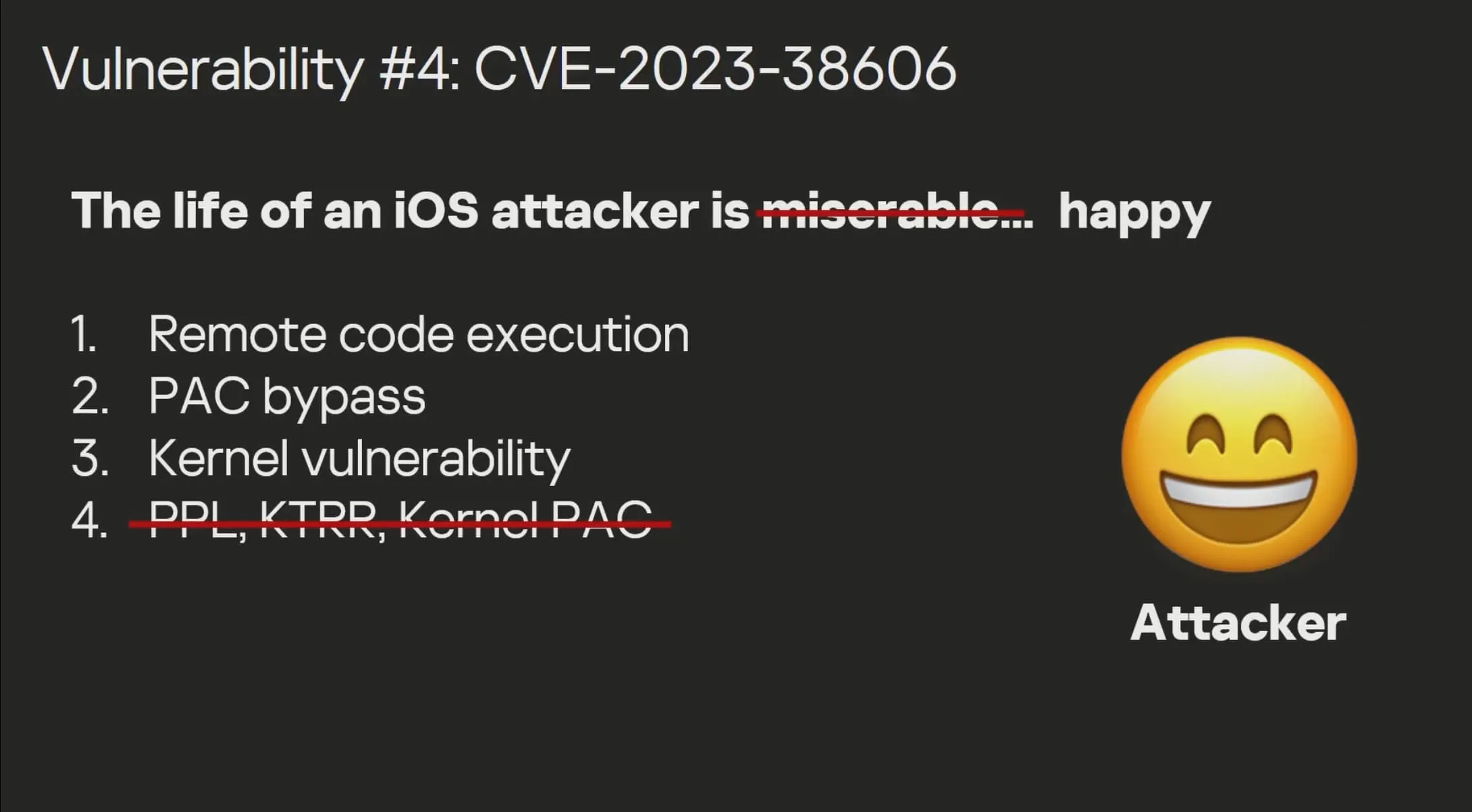

Eine Folie aus dem KTRR-Bypass-Vortrag des Kaspersky-Teams bei 37c3.

Eine Folie aus dem KTRR-Bypass-Vortrag des Kaspersky-Teams bei 37c3.

Der KTRR-Bypass ist hardwarebasiert, was bedeutet, dass Apple ihn nicht mit Software-Updates patchen kann. Das Unternehmen kann nur darauf hoffen, es mit Pflastern zu verschleiern, aber das wird nicht ausreichen, um entschlossene Jailbreak- Entwickler lange draußen zu halten.

Um es klarzustellen: Obwohl der KTRR-Bypass hardwarebasiert ist, ist er nicht dasselbe wie ein hardwarebasierter Bootrom-Exploit wie checkm8 . Da es jedoch hardwarebasiert ist, kann es auf betroffenen Mobiltelefonen immer wieder und so lange wie nötig verwendet werden, um neue Jailbreaks zu erstellen.

Apple wird wahrscheinlich seine Hardware in zukünftigen iPhones optimieren, um sicherzustellen, dass sie nicht anfällig für die KTRR-Umgehung sind. Dennoch werden dadurch die vielen Geräte, die bereits im Umlauf sind, nicht repariert, weshalb es sich um eine so große Sache handelt.

Während neuere Software-Updates den vom Kaspersky-Team heute ausführlich beschriebenen einzigartigen Angriff offensichtlich behoben haben, kann jeder, der über einen betroffenen Gerätetyp oder eine betroffene Firmware verfügt und ein wenig Know-how hat, mit dem Open-Source-Tool des Teams sehen, ob sein Gerät betroffen ist durch den gleichen Angriff kompromittiert, von dem auch ihr Team getroffen wurde.

Derzeit ist die KTRR-Umgehung des Kaspersky-Teams noch nicht veröffentlicht, aber das wird sich voraussichtlich bald ändern. Es unterstützt alle Firmwareversionen niedriger als iOS und iPadOS 16.6, einschließlich iOS und iPadOS 16.5.1 und älter. Darüber hinaus funktioniert der Bypass nur auf arm64e-Geräten (A12-A16 und möglicherweise A17, letzteres bleibt jedoch unbestätigt).

Es wird interessant sein zu sehen, was aus der KTRR-Umgehung wird, da sie das Potenzial hat, uns mehrere weitere Jailbreak-Saisons zu bescheren, gerade als alle anfingen aufzugeben.

Schreibe einen Kommentar