Der Google Pixel-Bug ermöglicht das „Entpacken“ von Screenshots der letzten vier Jahre

Im Jahr 2018 erhielten Pixel-Telefone mit der Veröffentlichung von Android 9.0 Pie einen integrierten Screenshot-Editor namens Markup. Das Tool erscheint, wann immer Sie einen Screenshot machen, und durch Tippen auf das Stiftsymbol der App erhalten Sie Zugriff auf Tools wie Zuschneiden und eine Reihe farbiger Zeichenstifte. Dies ist sehr praktisch, wenn man davon ausgeht, dass das Google Markup-Tool tatsächlich tut, was es verspricht, die neue Sicherheitslücke jedoch darauf hindeutet, dass die von diesem Tool vorgenommenen Änderungen tatsächlich nicht destruktiv waren! Pixel-Screenshots, die innerhalb der letzten vier Jahre aufgenommen wurden, können geschnitten oder unbearbeitet sein.

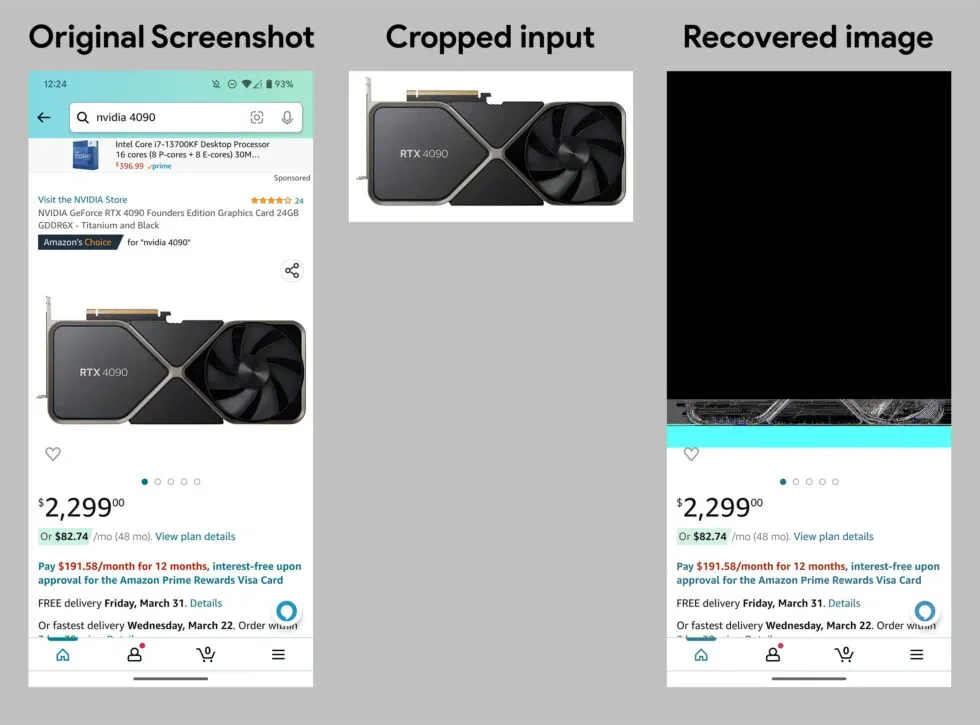

Der Fehler wurde von Simon Aarons entdeckt und „Acropalypse“ oder formeller CVE-2023-21036 genannt. Auf acropalypse.app gibt es eine experimentelle App , die die Bearbeitung von Pixel-Screenshots rückgängig machen kann, und sie funktioniert tatsächlich! HierEs gibt auch einen guten technischen Artikel von Aarons Mitarbeiter David Buchanan. Der Kern des Problems besteht darin, dass der Screenshot-Editor von Google die ursprüngliche Screenshot-Datei mit Ihrem neuen bearbeiteten Screenshot überschreibt, diese Datei jedoch in keiner Weise abschneidet oder komprimiert. Wenn Ihr bearbeiteter Screenshot eine kleinere Dateigröße als das Original hat – was ganz einfach mit dem Zuschneidewerkzeug zu bewerkstelligen ist – erhalten Sie am Ende eine PNG-Datei mit einer Menge verstecktem Müll. Diese Junk-Daten bestehen aus den nachgestellten Teilen Ihres Original-Screenshots und können tatsächlich wiederhergestellt werden.

Es klingt nach einer schlechten Art, ein Tool zum Zuschneiden von Screenshots zu schreiben, aber zu Googles Verteidigung muss man sagen, dass die Android 9-Version des Markup-Tools korrekt funktionierte und die überschriebene Datei zugeschnitten hat. Allerdings brachte Android 10 viele dramatische „Scoped Storage“-Änderungen an der Funktionsweise der Dateispeicherung in Android mit sich. Es ist nicht klar, wie oder warum dies geschah, aber vielleicht hat im Rahmen dieser riesigen Welle von Dateihandhabungs-Commits eine undokumentierte Änderung Eingang in den Dateiparser des Android Framework gefunden: Der „Schreib“-Modus des Frameworks kürzte überschriebene Dateien nicht mehr ab und es entstand ein Fehler im Markup. Das Markup-Tool basierte auf der Dateiverwaltung des Betriebssystems, und die Art und Weise, wie es funktionierte, änderte sich in einer späteren Version, die niemand zu bemerken schien.

Das Proof-of-Concept-Tool auf acropalypse.app funktioniert hervorragend. Wenn Sie zufällig ein unkorrigiertes Pixel-Gerät herumliegen haben, können Sie den Screenshot zuschneiden, ihn in das Tool einspeisen und erhalten dann die nicht zugeschnittenen Daten zurück. Es ist nicht perfekt – normalerweise erhalten Sie ein stark beschädigtes PNG mit einem großen leeren Bereich und dann einem Streifen ausgefallener Farben, aber Sie können den unteren Rand des zugeschnittenen Bildes ziemlich zuverlässig wiederherstellen. Der Fehler wurde behobenim Pixel-Sicherheitsupdate vom März 2023, wo es als hohe Sicherheitslücke gekennzeichnet wurde. Dies betraf bisher nur den Pixel-Screenshot-Editor, der PNGs durch Überschreiben speichert, und nicht den Google Fotos-Editor, der JPGs durch Erstellen einer neuen Kopie speichert. Es sind also normalerweise beschnittene Screenshots, die angreifbar sind, und nicht beschnittene Kamerafotos, es sei denn, Sie machen etwas wirklich Seltsames, wie zum Beispiel das Erstellen eines Screenshots Ihrer Kameraausgabe.

Eine einfache Behebung des Fehlers für zukünftige Benutzer löst das Problem jedoch nicht wirklich. Es gibt immer noch eine Frage zu Pixel-Screenshots der letzten vier Jahre, die verfügbar sind und möglicherweise voller versteckter Daten sind, von denen die Leute nicht wussten, dass sie sie weitergaben. Wenn Sie diesen Screenshot öffentlich teilen, hängt es davon ab, wer ihn veröffentlicht, ob es sich bei dem Screenshot um eine Datenschutzverletzung handelt oder nicht. Einige Apps, wie z. B. Twitter, komprimieren alle hochgeladenen Dateien erneut, wodurch versteckte Daten aus Ihrem Screenshot entfernt werden. Wenn die App stattdessen die Originaldatei freigibt, kann es sein, dass der Drittanbieter Ihren Screenshot entfernt. Insbesondere Discord wurde bestätigt, dass dies der Fall ist, und viele andere Messaging-Apps verwenden wahrscheinlich auch die Quelldatei.

Schreibe einen Kommentar