Der bevorstehende Jailbreak für arm64e-Geräte mit iOS 16.6 und niedriger wird unter #37c3 besprochen

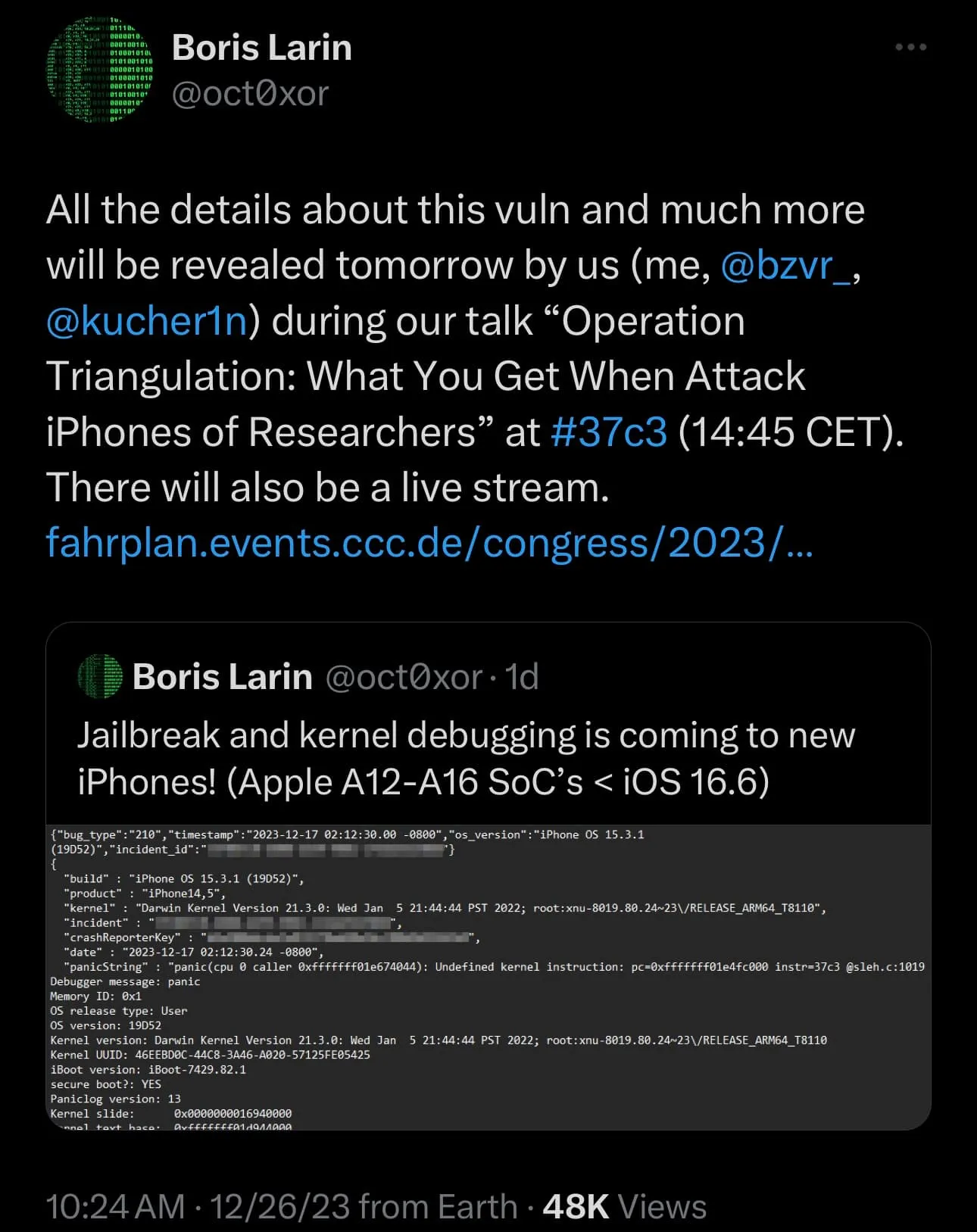

Während viele Familien am 25. geweckt wurden, um die Weihnachtsfeiertage zu feiern , waren einige angenehm überrascht von einem Beitrag des Sicherheitsforschers Boris Larin (@oct0xor) auf X (ehemals Twitter), in dem es hieß, dass ein Jailbreak für A12 und neuere Geräte mit iOS & iPadOS 16.6 und älter würden bald veröffentlicht.

Die Nachricht überraschte die meisten von uns, da es bisher keine Hinweise auf einen iOS- und iPadOS 16- Jailbreak für arm64e-Geräte gab.

Noch besser ist die Tatsache, dass es anscheinend eine KTRR-Umgehung (Kernel Text Readonly Region) verwendet, die sogar noch leistungsfähiger ist als eine PAC- oder PPL-Umgehung, auf die die meisten von uns gewartet haben, damit ein kfd- Exploit-basierter Jailbreak durchgeführt werden konnte .

Der oben erwähnte Jailbreak wird zwar nicht auf KFD basieren, aber es scheint, dass wir nicht lange brauchen werden, um etwas über den Kern davon zu erfahren.

In einem Folgebeitrag , der am Dienstag auf mit dem Titel „Triangulation: Was Sie bekommen, wenn Sie iPhones von Forschern angreifen.“

Die Beschreibung des Vortrags auf der Veranstaltungsseite lautet wie folgt:

Stellen Sie sich vor, Sie entdecken einen Zero-Click-Angriff, der auf Apple-Mobilgeräte Ihrer Kollegen abzielt, und schaffen es, alle Phasen des Angriffs zu erfassen. Genau das ist uns passiert! Dies führte zur Behebung von vier Zero-Day-Schwachstellen und zur Entdeckung einer bisher unbekannten und hochentwickelten Spyware, die schon seit Jahren im Umlauf war, ohne dass es jemand bemerkt hätte. Wir nennen es Operation Triangulation. Wir necken diese Geschichte seit fast sechs Monaten und analysieren dabei jede Phase des Angriffs gründlich. Jetzt sind wir zum ersten Mal bereit, Ihnen alles darüber zu erzählen. Dies ist die Geschichte der raffiniertesten Angriffskette und Spyware, die Kaspersky jemals entdeckt hat.

In dieser Präsentation werden wir Folgendes teilen:

– Wie wir es geschafft haben, alle Phasen eines Zero-Click-Angriffs auf iOS zu entdecken und zu erfassen, trotz der Bemühungen der Angreifer, ihn zu verbergen und zu schützen

– eine umfassende Analyse der gesamten Angriffskette, die fünf Schwachstellen ausnutzte, darunter vier Zero-Days

– die Fähigkeiten der Malware, die Ihr Telefon in das ultimative Überwachungstool verwandelt,

– und die Links zu bereits bekannter Malware, die wir finden konnten.

Der Öffentlichkeit wird ein Live-Stream des Vortrags zur Verfügung gestellt, damit sie mehr darüber erfahren kann, wie die Sicherheitslücke funktioniert.

Alle drei genannten Sicherheitsforscher scheinen mit Kaspersky GReAT verbunden zu sein. Angesichts des Einflusses, den Kaspersky in der Welt der Cybersicherheit hat, haben wir keinen Zweifel daran, dass dies eine sowohl interessante als auch spannende Präsentation für alle sein wird, die sich mit Jailbreaking oder Sicherheitsforschung befassen .

Sind Sie gespannt, was aus dem neuesten Jailbreak für arm64e-Geräte mit iOS und iPadOS 16.6 und niedriger wird? Teilen Sie uns dies unbedingt im Kommentarbereich unten mit.

Schreibe einen Kommentar