La manera larga y difícil de rootear la terminal Starlink

Obtener acceso de root a uno de los platos de Starlink requiere algunas cosas que son difíciles de obtener: una comprensión profunda del diseño de la placa, el hardware y las habilidades de volcado de eMMC, una comprensión del software del cargador de arranque y una PCB personalizada. Pero los investigadores han demostrado que es posible.

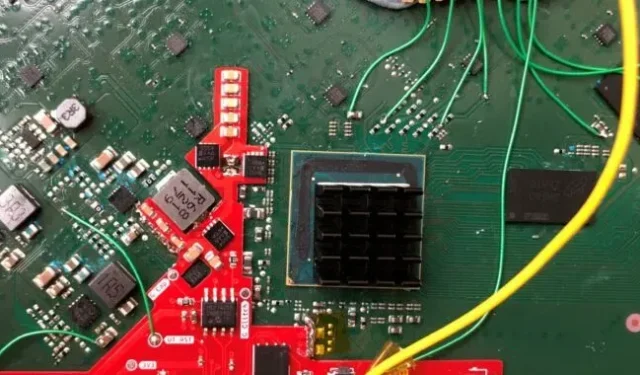

En su charla «Crashing on Earth by Humans: Assessing the Black Box Security of the SpaceX Starlink User Terminal», los investigadores de KU Leuven en Bélgica detallaron en Black Hat 2022 a principios de este año cómo pudieron ejecutar código arbitrario en un usuario de Starlink. Terminal (por ejemplo, un plato) usando un modchip especialmente hecho a través de una entrada de voltaje. La conversación tuvo lugar en agosto, pero las diapositivas y el repositorio de los investigadores son recientes .

No existe una amenaza inmediata, y la vulnerabilidad se revela y limita. Si bien eludir la verificación de la firma permitió a los investigadores «examinar más a fondo el terminal de usuario de Starlink y el lado de la red del sistema», las diapositivas de la nota de Black Hat sugieren que Starlink es «un producto bien diseñado (desde el punto de vista de la seguridad) .”No fue fácil obtener el caparazón de la raíz, y no dio como resultado un movimiento lateral o una escalada evidentes. ¿Pero actualizar el firmware y reutilizar los platos Starlink para otros fines? Tal vez.

No es fácil resumir los muchos métodos y disciplinas que usan los investigadores cuando piratean hardware, pero aquí hay un intento. Después de un análisis exhaustivo de la placa, los investigadores encontraron puntos de interrupción para leer la memoria eMMC de la placa. Después de restablecer el firmware para el análisis, encontraron un lugar donde la introducción de un voltaje erróneo en el sistema subyacente en un chip (SoC) podría cambiar una variable importante durante el arranque: «Inicio de sesión de desarrollo habilitado: sí». Es lento, solo se dispara ocasionalmente y la manipulación de voltaje puede causar muchos otros errores, pero funcionó.

El modchip utilizado por los investigadores se basa en el microcontrolador RaspberryPi RP2040. A diferencia de la mayoría del hardware de Raspberry Pi, aún puede solicitar y recibir el chip Pi principal si realiza ese viaje. Puede leer más sobre el proceso de volcado de firmware en el blog de investigadores .

Deja una respuesta