El equipo de Kaspersky explica cómo descubrieron una derivación KTRR para dispositivos arm64e en la conferencia 37c3

Justo a tiempo, el grupo de Kaspersky que dijo que subiría al escenario en la conferencia 37c3 el miércoles para discutir sus hallazgos y mostrar un bypass KTRR para dispositivos arm64e (A12-A16, y tal vez incluso A17) hizo exactamente eso esta mañana.

El equipo de Kaspersky explica cómo encontraron una derivación KTRR para dispositivos arm64e en 37c3.

A continuación daremos una breve descripción general de lo que llevó al equipo a descubrir lo que hicieron, pero si prefiere ver la presentación usted mismo , ciertamente puede hacerlo.

El grupo, formado por Boris Larin (@oct0xor), Leonid Bezvershenko (@bzvr_) y Georgy Kucherin (@kucher1n) compartió una historia interesante sobre cómo ellos y sus colegas fueron atacados por malware y cómo respondieron con una cuidadosa triangulación y reversa. técnicas de ingeniería para aprender más al respecto.

Después de observar un comportamiento extraño en forma de comunicaciones inesperadas hacia y desde dispositivos iOS conectados a su red Wi-Fi , se despertó su interés y decidieron profundizar más. Esto los llevó a encontrar un ataque que podría desencadenarse con un iMessage malicioso .

Los atacantes parecieron intentar cubrir sus huellas eliminando cualquier rastro del iMessage y los activos que pudieran llevar al equipo de Kaspersky a descubrir qué estaba pasando, pero cometieron un error vital: no eliminaron todos los rastros.

Luego, el equipo de Kaspersky configuró un servidor para interceptar el tráfico, donde luego podría descifrarse e inspeccionarse mediante análisis forense. A través de este método, adquirieron las direcciones de correo electrónico de sus atacantes y aprendieron más sobre el funcionamiento del ataque.

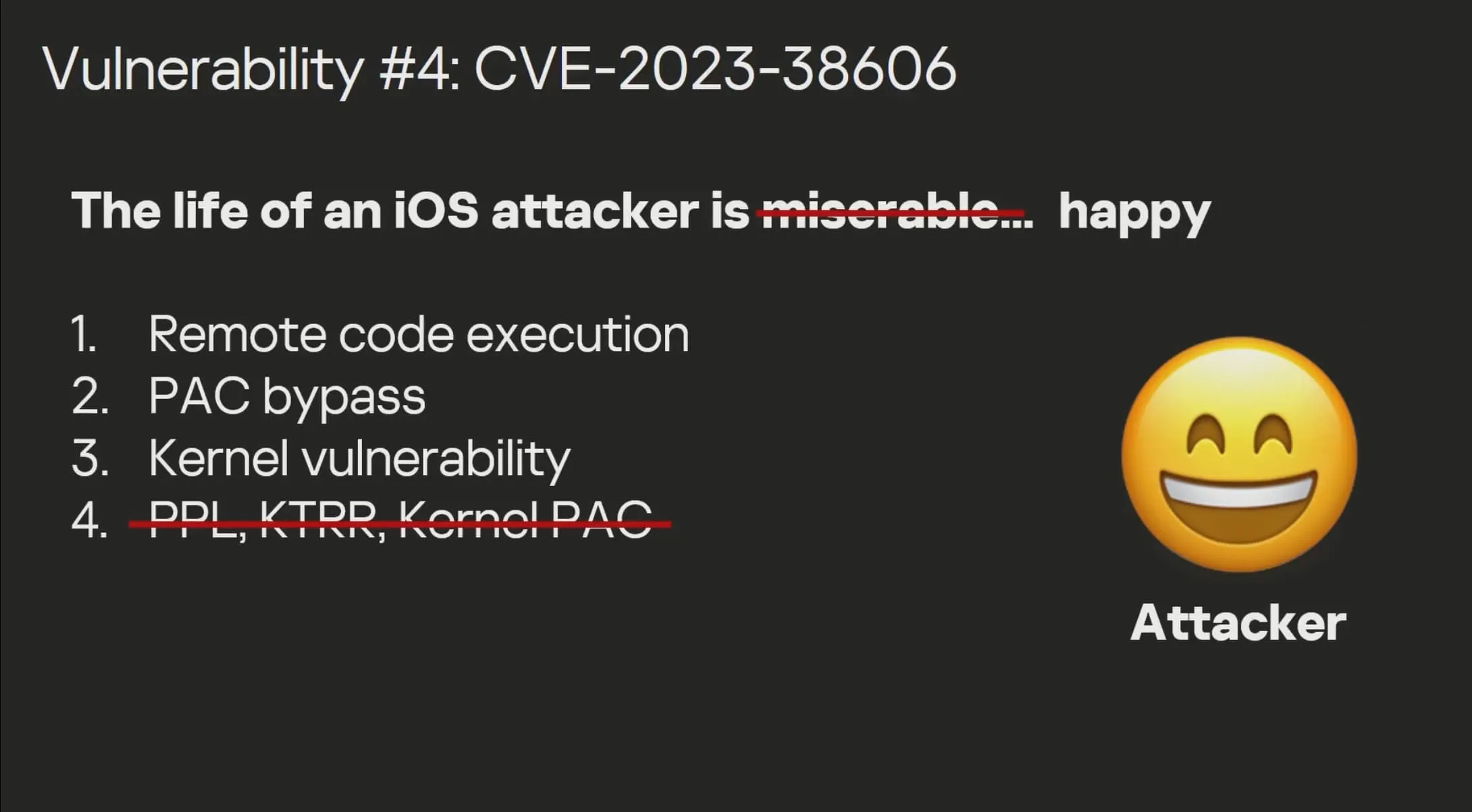

Ingrese a la omisión de KTRR, una forma de eludir las mitigaciones de seguridad implementadas por Apple para evitar el acceso a la memoria del kernel en la región de solo lectura del texto del kernel, que se puede aprovechar en una cadena de explotación completa para realizar un jailbreak.

Una diapositiva de la charla sobre derivación de KTRR del equipo de Kaspersky en 37c3.

Una diapositiva de la charla sobre derivación de KTRR del equipo de Kaspersky en 37c3.

La derivación de KTRR está basada en hardware, lo que significa que Apple no puede parchearla con actualizaciones de software. Todo lo que la compañía puede esperar hacer es ocultarlo con tiritas, pero eso no será suficiente para mantener alejados a los creadores de jailbreak decididos por mucho tiempo.

Para ser claros, si bien el bypass de KTRR está basado en hardware, no es lo mismo que un exploit de bootrom basado en hardware como checkm8 . Sin embargo, dado que está basado en hardware, se puede utilizar en los teléfonos afectados una y otra vez durante el tiempo que sea necesario para crear nuevos jailbreak.

Es probable que Apple modifique su hardware en futuros iPhones para asegurarse de que no sean vulnerables al bypass KTRR. Aún así, hacerlo no solucionará los muchos dispositivos que ya están en circulación, razón por la cual esto es tan importante.

Si bien las nuevas actualizaciones de software obviamente han solucionado el ataque único descrito en detalle hoy por el equipo de Kaspersky, cualquier persona que tenga un tipo de dispositivo o firmware afectado y tenga un poco de conocimiento puede usar la herramienta de código abierto del equipo para ver si su dispositivo ha sido atacado. comprometido por el mismo ataque con el que fue golpeado su equipo.

Por ahora, el bypass KTRR del equipo de Kaspersky aún no se ha hecho público, pero se espera que eso cambie pronto. Admite todo el firmware anterior a iOS y iPadOS 16.6, que incluye iOS y iPadOS 16.5.1 y anteriores. Además, la derivación solo funciona en dispositivos arm64e (A12-A16 y posiblemente A17, aunque este último aún no está confirmado).

Será interesante ver qué pasa con el bypass de KTRR, ya que tiene el potencial de traernos varias temporadas más de jailbreak justo cuando todos empezaban a darse por vencidos.

Deja una respuesta