El desarrollador de ElleKit dice que la inyección de ajustes para iOS 17.0 está casi lista, pendiente del exploit del kernel y la omisión del PAC del espacio de usuario

La semana pasada compartimos la increíble noticia de que el desarrollador de inyección de ajustes de ElleKit, @eveiynee, había logrado con éxito una verdadera inyección de ajustes de SpringBoard utilizando el exploit del descriptor de archivos del kernel ( kfd ) y el error de CoreTrust aprovechado por TrollStore.

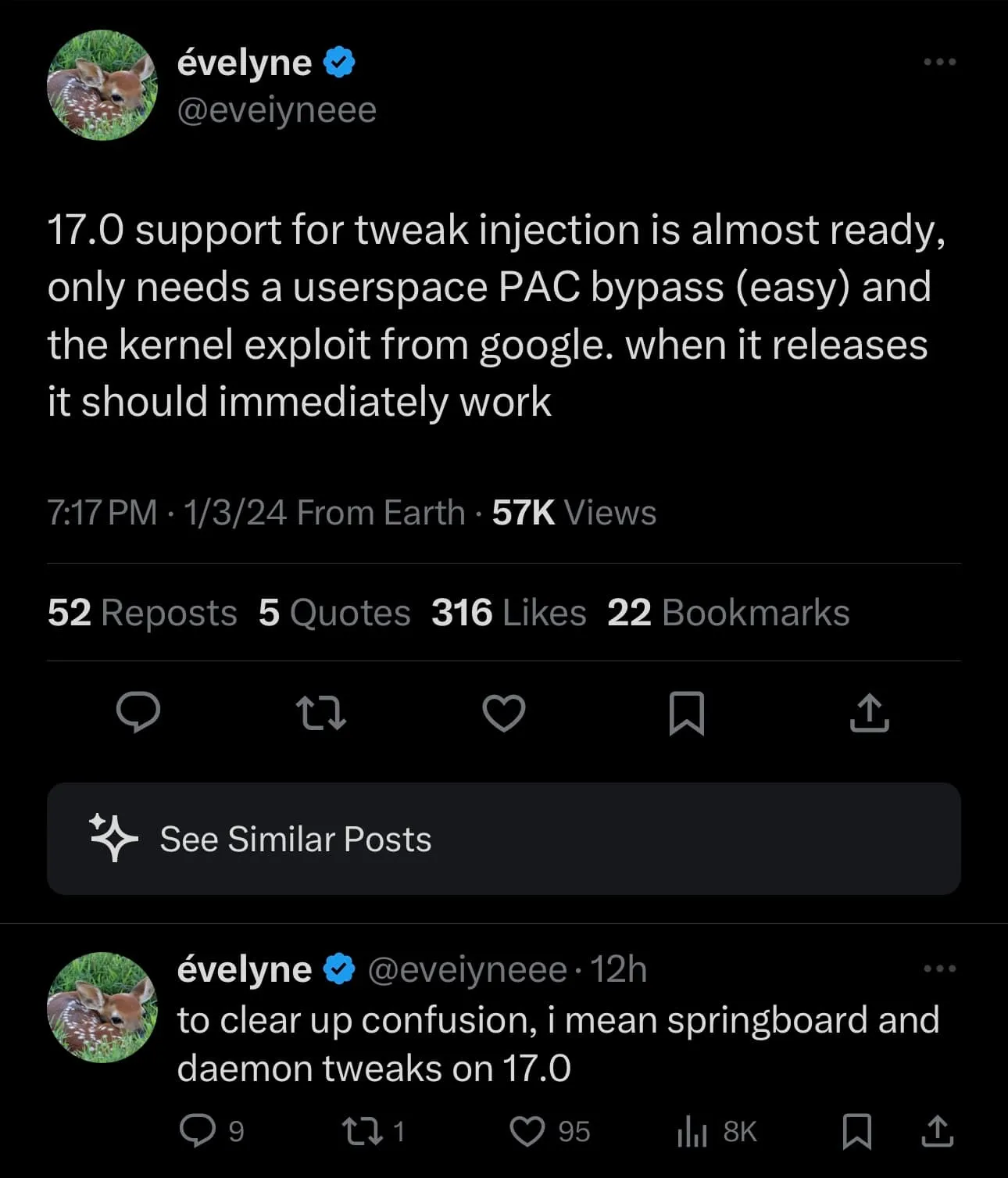

Pero esta semana, el mismo desarrollador recurrió a X (anteriormente Twitter) para compartir cómo casi completaron el soporte de inyección de ajustes para iOS y iPadOS 17.0.

Citando la publicación, completar la inyección de ajustes de iOS y iPadOS 17.0 requerirá una omisión de PAC en el espacio de usuario (que, según el desarrollador, será fácil), junto con un exploit de kernel anticipado sobre el que se espera que Google Project Zero publique un artículo en un futuro próximo.

Gracias a los avances recientes en el software de arranque , este método de inyección de ajustes no requiere un jailbreak para su uso y ahora se pueden instalar ciertos ajustes de jailbreak para ejecutarse y afectar tanto a las aplicaciones como al SpringBoard usando solo un exploit del kernel y el error CoreTrust (compatible con iOS y iPadOS 17.0).

Vale la pena señalar que, si bien se requeriría una omisión de Secure Page Table Monitor (SPTM) para realizar un jailbreak para iOS y iPadOS 17, no se requiere una omisión de SPTM para ejecutar la inyección de ajustes utilizando el método de @eveiyneee.

Una advertencia, sin embargo, es que aún se desconoce exactamente qué tan seguro es implementar la inyección de ajustes en un dispositivo sin jailbreak. Algunos desarrolladores, incluido el desarrollador de Dopamine y TrollStore, Lars Fröder (@opa334dev), han sugerido que los usuarios corren el riesgo de que su dispositivo inicie un bucle al utilizar estos programas de arranque.

Queda por ver qué tipo de características de mitigación de bucles de arranque están incorporando estos desarrolladores de inyección de ajustes y arranque en sus plataformas, pero dados los riesgos asociados con los bucles de arranque, generalmente es aconsejable prestar atención a estas advertencias hasta que estas preocupaciones puedan dejarse de lado.

En cualquier caso, sigue siendo particularmente fascinante ver los tipos de pruebas de conceptos que estamos presenciando, ya que exponen cuán poderoso es realmente el error CoreTrust fuera de los usos tradicionales de firma permanente.

¿Estás emocionado de ver adónde nos lleva este tren? Háganos saber en la sección de comentarios a continuación.

Deja una respuesta