Misaka v8.1.1 se lanzó con una solución para el problema por el cual el exploit kfd dejaba de funcionar en los modelos de iPad

Aquellos de ustedes que aprovechan la aplicación de administración de paquetes de Misaka para instalar hacks y complementos en su MacDirtyCow o en su dispositivo vulnerable al exploit del descriptor de archivos del kernel ( kfd ) podrían estar interesados en saber que ahora hay una nueva versión del proyecto disponible para descargar.

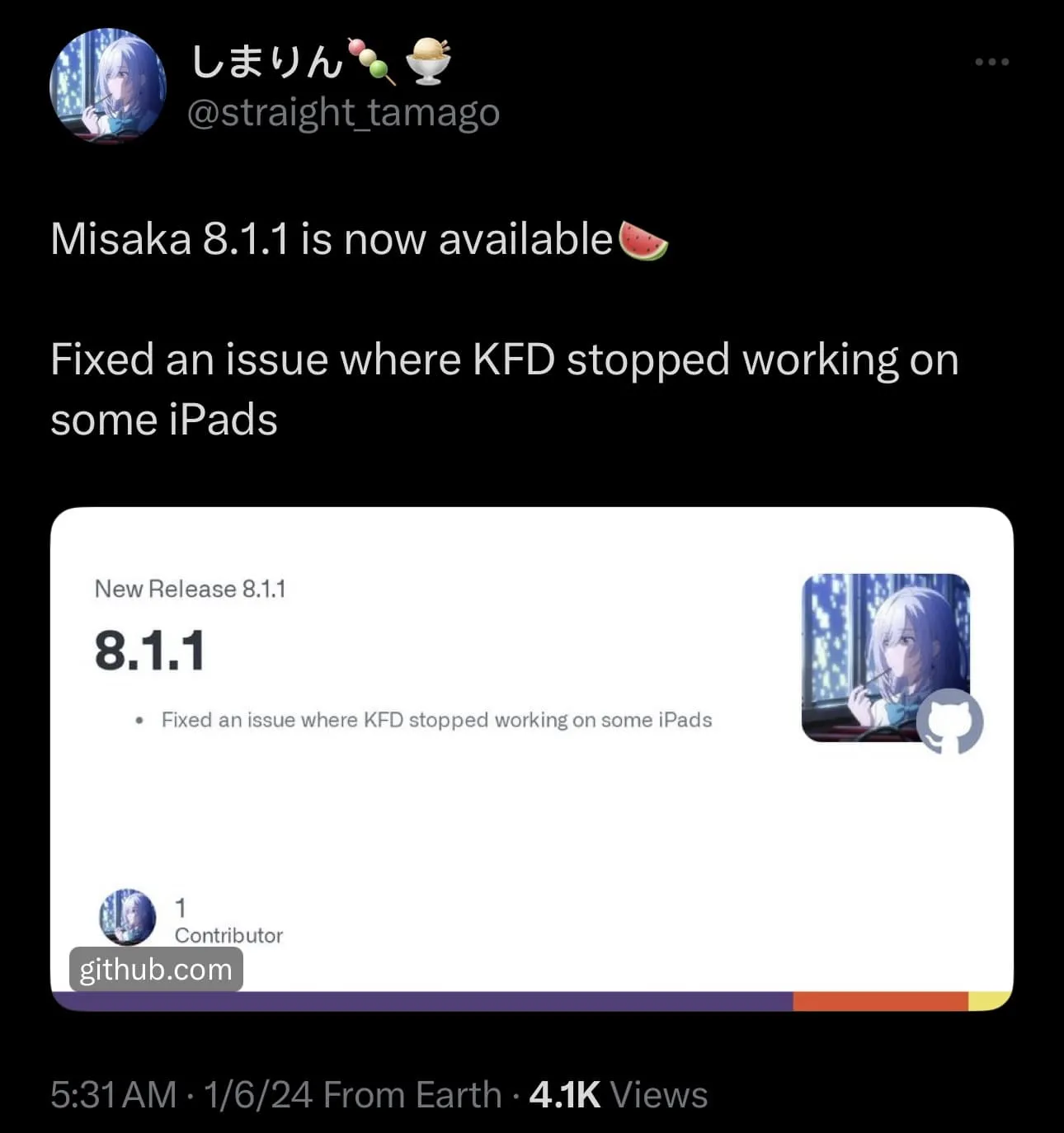

Se han publicado dos lanzamientos desde la actualización v8.0.9 de ayer, incluido el v8.1.0 (que fue un prelanzamiento) y el v8.1.1, que es un lanzamiento oficial. El desarrollador líder del proyecto @straight_tamago recurrió a Discord y X (anteriormente Twitter) para anunciar esto último y, por lo que podemos deducir, estas actualizaciones incluyen los siguientes cambios:

Versión 8.1.0 (prelanzamiento)

– Agregue soporte para todos los iPads (excepto M1/M2 con iPadOS 16.5.1-16.6.1)

Versión 8.1.1

– Solucionar un problema por el cual el exploit kfd dejaba de funcionar en algunos iPads

Las dos actualizaciones antes mencionadas parecen tener que ver con iPads, con el prelanzamiento aparentemente tratando de ampliar el soporte para más iPads que no eran compatibles anteriormente, y el lanzamiento oficial aborda un problema por el cual el exploit kfd simplemente no funcionaba correctamente.

Los usuarios existentes de la aplicación de gestión de paquetes Misaka que quieran acceder a la última versión (8.1.1) deben hacerlo lo antes posible para aprovechar las últimas correcciones de errores y mejoras. Los usuarios potenciales pueden simplemente descargar la última versión. ipa sobre su instalación existente con AltStore o Sideloadly , o pueden firmarlo permanentemente sobre su instalación existente con TrollStore .

Si nunca antes has usado Misaka, asegúrate de adquirir la última versión. ipa y siga una de las publicaciones del tutorial a continuación para comenzar:

- Cómo instalar el administrador de paquetes de Misaka con TrollStore

- Cómo instalar el administrador de paquetes de Misaka con Sideloadly

La mayoría de las funciones de Misaka requieren que tengas un dispositivo MacDirtyCow o kfd vulnerable a exploits, aunque algunas funciones, como la compatibilidad con ajustes de JavaScript, funcionan en cualquier firmware, incluidas las últimas versiones de iOS y iPadOS 17. Los dispositivos MacDirtyCow son aquellos que ejecutan iOS y iPadOS 15.0-16.1.2, mientras que los dispositivos kfd son aquellos que ejecutan iOS y iPadOS 16.0-16.6.1.

Misaka también se puede utilizar como vector de instalación para obtener TrollStore 2 en su dispositivo iOS o iPadOS 16 mediante el exploit kfd.

¿Ya estás aprovechando la última versión de la aplicación de gestión de paquetes de Misaka? Asegúrese de informarnos por qué o no en la sección de comentarios a continuación.

Deja una respuesta