Misaka v8.1.2 presenta una solución para los clientes de AT&T que no pudieron acceder a la aplicación debido al filtrado

La aplicación de gestión de paquetes Misaka para MacDirtyCow y teléfonos vulnerables al descriptor de archivos del kernel (kfd) recibió otra actualización el martes, esta vez llevando el proyecto a la versión 8.1.2.

El desarrollador principal de Misaka, @straight_tamago, anunció por primera vez la última actualización de Misaka a través de una publicación compartida en X (anteriormente Twitter) y, por lo que podemos deducir, esta es una actualización relativamente menor, pero importante, que implementa la prevención de filtrado para la red de AT&T .

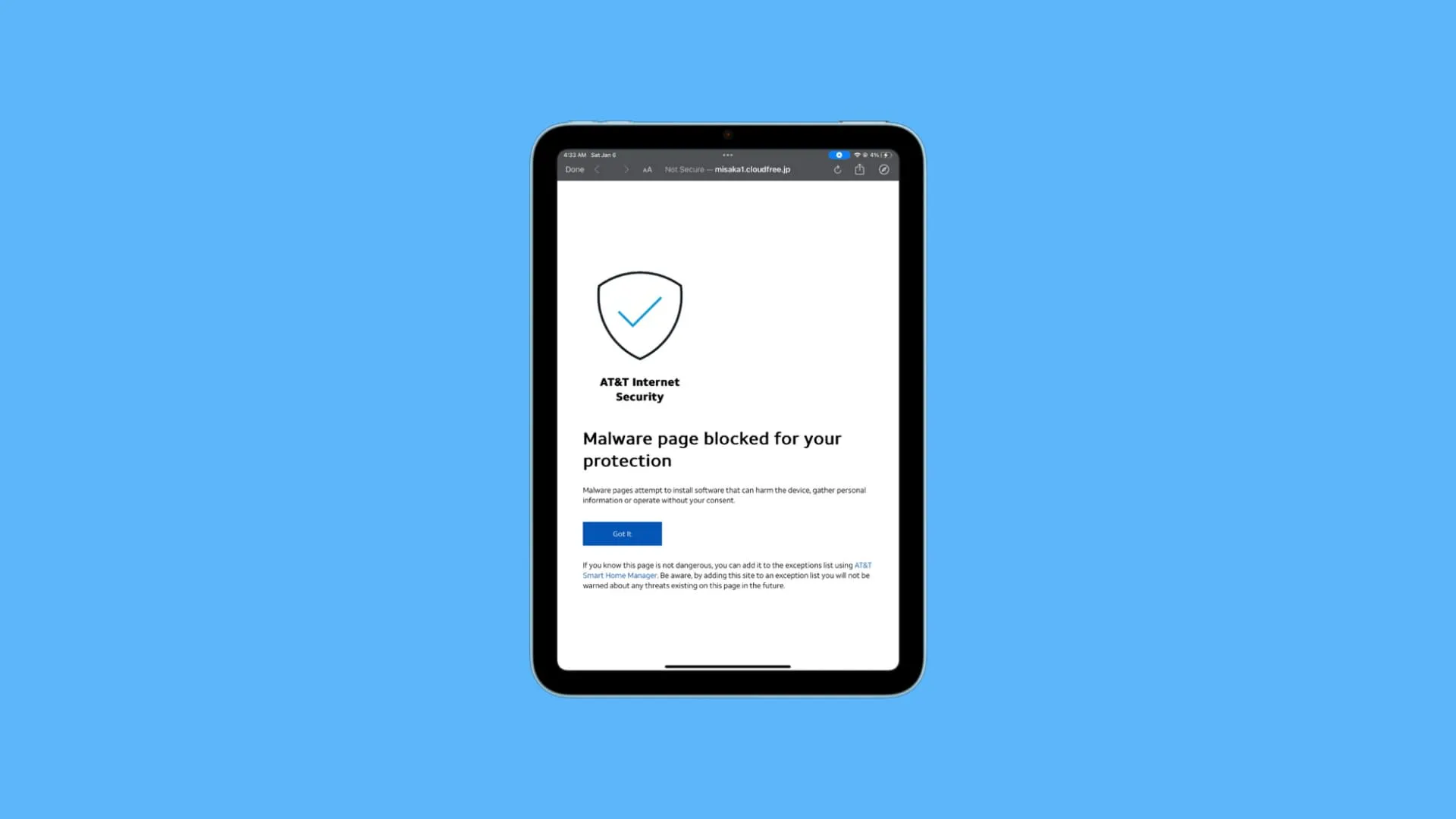

¿Qué queremos decir con esto exactamente? Bueno, según @straight_tamago, los clientes de AT&T recibían un mensaje desagradable al intentar utilizar Misaka. Resulta que AT&T no es amigo de los hacks y personalizaciones de iPhone:

La red de AT&T señala falsamente a Misaka como malware. La última actualización debería solucionar este problema.

La última actualización debería evitar que los usuarios de Misaka vean la ventana emergente anterior para que puedan continuar usando la aplicación como de costumbre.

Para ser claros, Misaka no es el malware que aparece en la ventana emergente de AT&T. Pero dado que es una utilidad basada en piratería, es comprensible por qué el sistema de AT&T podría marcarla como tal. Anteriormente hemos visto ventanas emergentes antimalware similares que también afectan a herramientas de jailbreak perfectamente seguras, por lo que no hay nada de qué alarmarse.

Si aún no estás usando Misaka, puedes instalarlo usando uno de los tutoriales paso a paso a continuación:

- Cómo instalar el administrador de paquetes de Misaka con TrollStore

- Cómo instalar el administrador de paquetes de Misaka con Sideloadly

Con Misaka, puedes instalar hacks y complementos que explotan el error MacDirtyCow para iOS y iPadOS 15.0-16.1.2 y el error kfd para iOS y iPadOS 16.0-16.6.1. Misaka también es un método de instalación popular para TrollStore 2 y admite hacks de JavaScript en iOS y iPadOS 17, así como hacks basados en tvOS a través de MacDirtyCow.

¿Ya estás aprovechando la última versión de Misaka? Asegúrese de hacérnoslo saber en la sección de comentarios a continuación.

Deja una respuesta