El próximo jailbreak para dispositivos arm64e con iOS 16.6 y versiones anteriores se discutirá en el n.° 37c3

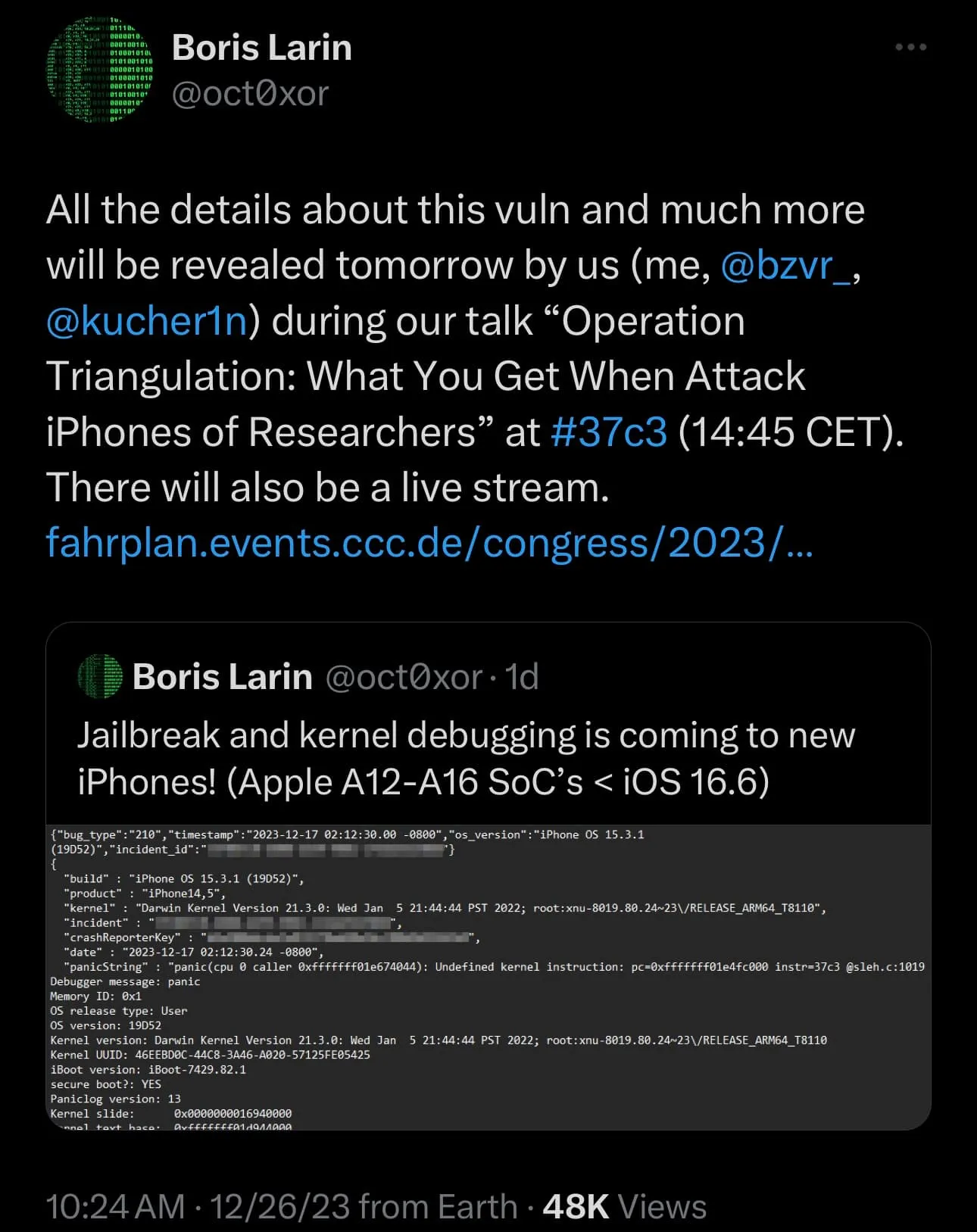

Si bien muchas familias se despertaron para celebrar las vacaciones de Navidad el día 25 , algunas quedaron gratamente sorprendidas por una publicación del investigador de seguridad Boris Larin (@oct0xor) en X (anteriormente Twitter) que decía que un jailbreak para A12 y dispositivos más nuevos con iOS y Pronto se lanzará iPadOS 16.6 y versiones anteriores.

La noticia nos tomó por sorpresa a la mayoría de nosotros, ya que hasta ahora no había indicios de un jailbreak de iOS y iPadOS 16 para dispositivos arm64e.

Aún mejor es el hecho de que parece utilizar un bypass KTRR (región de solo lectura de texto del kernel), que es incluso más poderoso que un bypass PAC o PPL que la mayoría de nosotros hemos estado esperando para poder realizar un jailbreak basado en exploits kfd . .

Si bien el jailbreak mencionado anteriormente no estará basado en kfd, parece que no tardaremos en aprender sobre la esencia y las papas del mismo.

En una publicación de seguimiento compartida con X el martes, Larin dijo que los detalles sobre la vulnerabilidad serían discutidos mañana en el #37c3 por Larin y otros dos investigadores de seguridad, incluidos Leonid Bezvershenko (@bzvr_) y Georgy Kucherin (@kucher1n), durante una charla. titulado «Triangulación: lo que obtienes cuando atacas los iPhones de los investigadores».

La descripción de la charla según la página de eventos dice lo siguiente:

Imagine descubrir un ataque sin clic dirigido a los dispositivos móviles Apple de sus colegas y lograr capturar todas las etapas del ataque. ¡Eso es exactamente lo que nos pasó a nosotros! Esto condujo a la reparación de cuatro vulnerabilidades de día cero y al descubrimiento de un software espía altamente sofisticado y previamente desconocido que había existido durante años sin que nadie se diera cuenta. Lo llamamos Operación Triangulación. Hemos estado adelantando esta historia durante casi seis meses, mientras analizamos minuciosamente cada etapa del ataque. Ahora, por primera vez, estamos listos para contártelo todo. Esta es la historia de la cadena de ataques y el software espía más sofisticado jamás descubierto por Kaspersky.

En esta presentación compartiremos:

– Cómo logramos descubrir y capturar todas las etapas de un ataque de clic cero en iOS, a pesar de los esfuerzos de los atacantes por ocultarlo y protegerlo,

– un análisis exhaustivo de toda la cadena de ataque, que aprovechó cinco vulnerabilidades, incluidas cuatro de día cero

– las capacidades del malware que transforma su teléfono en la herramienta de vigilancia definitiva,

– y los enlaces a malware previamente conocido que pudimos encontrar.

Se proporcionará una transmisión en vivo de la charla para que el público en general vea y aprenda más sobre cómo funciona la vulnerabilidad.

Los tres investigadores de seguridad mencionados parecen estar afiliados a Kaspersky GReAT. Dada la influencia que Kaspersky tiene en el mundo de la ciberseguridad, no tenemos ninguna duda de que esta será una presentación interesante y emocionante para cualquiera involucrado en el jailbreak o la investigación de seguridad .

¿Estás emocionado de ver qué pasa con el último jailbreak para dispositivos arm64e con iOS y iPadOS 16.6 y versiones anteriores? Asegúrese de hacérnoslo saber en la sección de comentarios a continuación.

Deja una respuesta