Pitkä, vaikea tapa juurruttaa Starlink-terminaali

Pääkäyttäjän oikeuksien saaminen johonkin Starlinkin ruokalajeista vaatii muutamia asioita, joita on vaikea saada: syvällinen ymmärrys taulun asettelusta, eMMC-vedoslaitteisto ja -taidot, ymmärrys käynnistyslatausohjelmistosta ja mukautettu piirilevy. Mutta tutkijat ovat osoittaneet, että se on mahdollista.

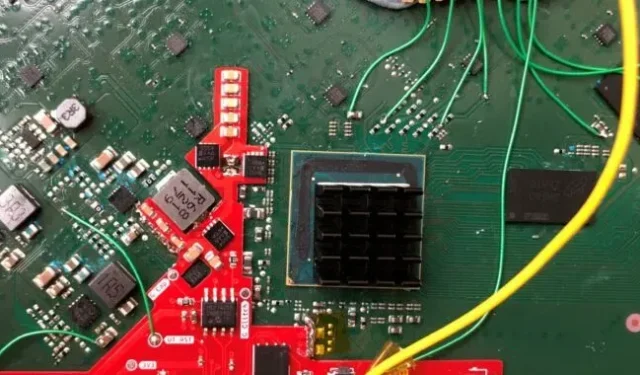

Puheessaan ”Crashing on Earth by Humans: Assessing the Black Box Security of the SpaceX Starlink User Terminal” Belgian KU Leuvenin tutkijat selittivät aiemmin tänä vuonna Black Hat 2022 -tapahtumassa kuinka he pystyivät suorittamaan mielivaltaisen koodin Starlink-käyttäjälle. Pääte (esimerkiksi lautanen) käyttämällä erityisesti valmistettua modchipiä jännitetulon kautta. Keskustelu käytiin elokuussa, mutta diat ja tutkijoiden arkisto ovat tuoreita .

Välitöntä uhkaa ei ole, ja haavoittuvuus paljastetaan ja sitä rajoitetaan. Vaikka allekirjoituksen todentamisen ohittaminen antoi tutkijoille mahdollisuuden ”tutkia tarkemmin Starlink-käyttäjäpäätettä ja järjestelmän verkkopuolta”, Black Hat -muistiinpanon diat viittaavat siihen, että Starlink on ”hyvin suunniteltu tuote (turvallisuuden näkökulmasta). . ”Juurikuoren saaminen ei ollut helppoa, eikä se johtanut ilmeiseen sivuttaisliikkeeseen tai eskaloitumiseen. Mutta päivitätkö laiteohjelmiston ja käytätkö Starlink-astioita muihin tarkoituksiin? Voi olla.

Ei ole helppoa tiivistää monia menetelmiä ja tieteenaloja, joita tutkijat käyttävät laitteiston hakkerointiin, mutta tässä on yritys. Taulukon perusteellisen analyysin jälkeen tutkijat löysivät keskeytyspisteitä levyn eMMC-muistin lukemiseen. Laiteohjelmiston nollauksen jälkeen analysointia varten he löysivät paikan, jossa virheellisen jännitteen tuominen taustalla olevaan järjestelmään sirulla (SoC) voi muuttaa tärkeän muuttujan käynnistyksen aikana: ”Kehityskirjautuminen käytössä: kyllä.” Se on hidasta, laukeaa vain satunnaisesti ja jännitteen manipulointi voi aiheuttaa paljon muita bugeja, mutta se toimi.

Tutkijoiden käyttämä modchip perustuu RaspberryPi RP2040 -mikrokontrolleriin. Toisin kuin useimmat Raspberry Pi -laitteistot, voit silti tilata ja vastaanottaa Pi-pääsirun, jos lähdet sellaiselle matkalle. Voit lukea lisää firmware dump – prosessista tutkijablogista .

Vastaa