Security Researcher julkaisee r/w-ytimellä varustetun PoC:n Neural Engine -laitteille, joissa on iOS 15 ja macOS 12

Tietoturvatutkija @_simo36 käänsi useita päitä julkaisemalla perjantaina twiitin, joka näyttää sisältävän proof-of-conceptin (PoC) WeightBufs-nimisen hyväksikäyttöketjulle, joka tarjoaa ytimen muistin luku- ja kirjoitusominaisuudet joissakin iOS- ja iPadOS 15 -versioissa. ja macOS. 12.

Twiitissä @_simo36 osoittaa GutHub-sivulle , joka sisältää paitsi kaiken tiedon hyväksikäytöstä, myös heidän POC2022:ssa pitämänsä esityksen diat .

Itse hyväksikäyttö näyttää tukevan kaikkia iOS- ja iPadOS 15 -versioita Neural Engine -laitteissa (A11 ja uudemmat), mutta se ei tue iOS- ja iPadOS 16 -versioita; mutta iOS ja iPadOS 15.6 korjaavat hiekkalaatikon pakopaikan, joka katkaisee WeightBufien murtamiseen käytetyn hyökkäysketjun. Tätä silmällä pitäen koko hyödyntämisketju on tällä hetkellä saatavilla vain iOS:lle ja iPadOS:lle 15.0-15.5 ja macOS 12.0-12.4.

Yllä oleva ongelma korostaa yhtä suuria ongelmia, jotka vaikuttavat jailbreakiin nykyään, eli menetelmistä on tullut tärkeämpiä kuin ytimen hyväksikäytöt. Mikään ytimen hyväksikäyttö ei katkaise nykyistä iOS- tai iPadOS-laiteohjelmistoa Applen jatkaessa iPhonen ja iPadin suojauksen vahvistamista. Tästä johtuen jailbreak-kehittäjät tarvitsevat lisäresursseja, kuten ohituksia ja hiekkalaatikon karkoja, tämän saavuttamiseksi. Kaikkien näiden mekanismien läpi navigoinnin logiikka on tekniikka.

@_simo36-hyödyntämisketju hyödyntää ainakin neljää erilaista haavoittuvuutta, jotka on jo raportoitu Applelle, mukaan lukien seuraavat:

- CVE-2022-32845: Lisätty allekirjoituksen vahvistuksen ohitus malliin.hwx.

- CVE-2022-32948: DeCxt::FileIndexToWeight() Lue OOB puuttuvan taulukon indeksitarkistuksen vuoksi.

- CVE-2022-42805: ZinComputeProgramUpdateMutables() satunnainen luku mahdollista kokonaislukujen ylivuotoongelman vuoksi

- CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Puskurin alivuoto johtuu kokonaislukujen ylivuotoongelmasta.

@_simo36 sanoo tällä hetkellä testaaneensa hyväksikäyttöketjuaan seuraavilla laitteiden ja laiteohjelmistojen yhdistelmillä:

- iPhone 12 Pro (iPhone 13.3), jossa on iOS 15.5

- iPad Pro (iPad 8,10), jossa on iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3), jossa on iOS 15.4.1

- MacBook Air (10.1 ja M1-siru), jossa on macOS 12.4

Tiedämme siis, että te kaikki kysytte polttavan kysymyksen: ”Voidaanko tätä käyttää vankilasta poistumiseen?” Ja yksinkertainen vastaus tähän kysymykseen olisi ei, koska tämä on vain yksi pala suuremmasta palapelistä ja paljon enemmän työtä tarvitaan luomaan jailbreak ja suorittamaan se loppukäyttäjien laitteissa.

Todistus konseptista on kuitenkin loistava esimerkki mestarillisesta hakkeroinnista, ja voimme vain toivoa, että se auttaa ratkaisemaan pulman nopeammin, sillä useat hakkerointitiimit työskentelevät taustalla kehittääkseen jailbreaks iOS- ja iPadOS 15 -käyttöjärjestelmille.

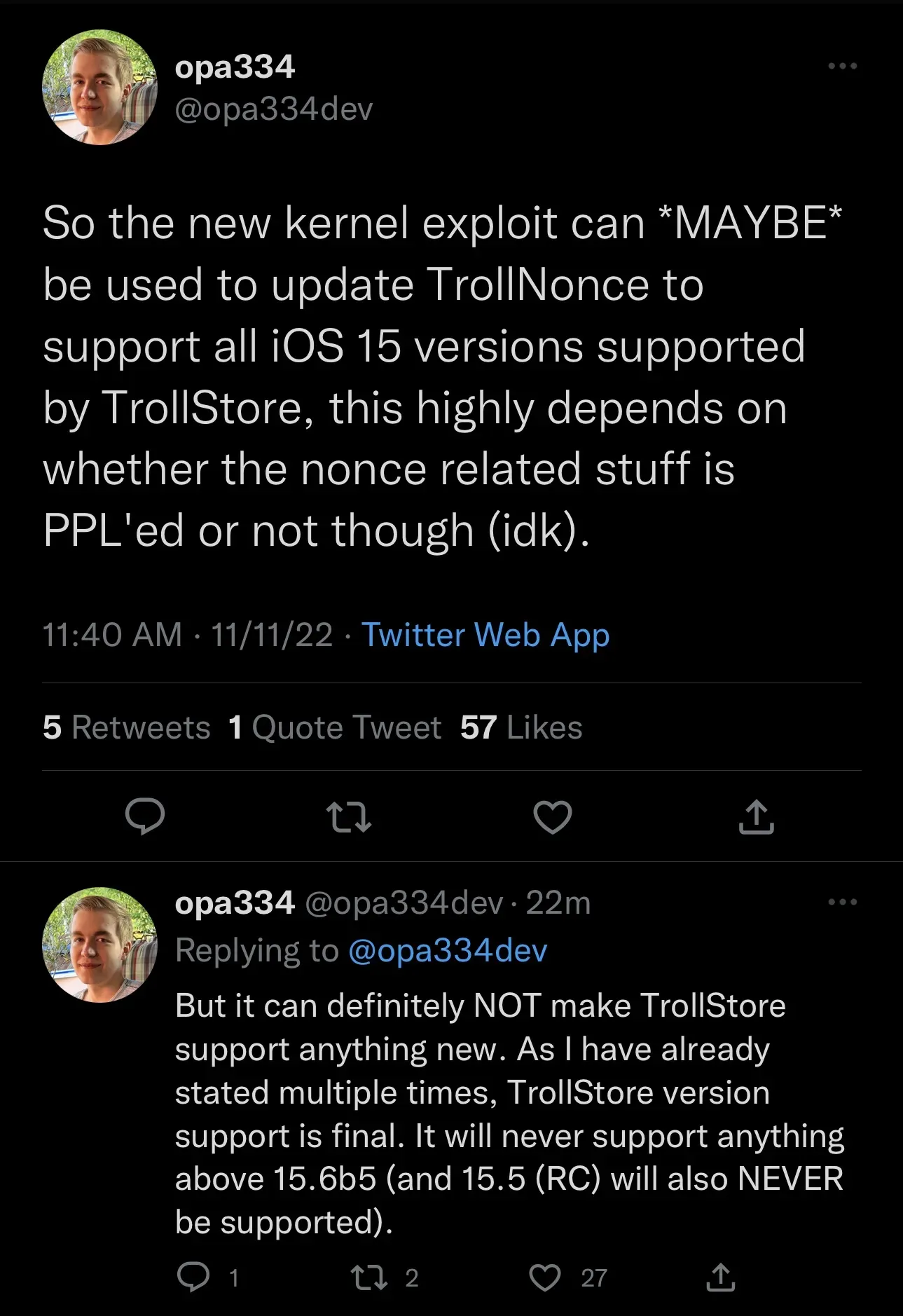

Itse asiassa jotkut kehittäjät etsivät jo tapoja sisällyttää se projekteihinsa, kuten TrollStore-kehittäjä @opa334, joka voisi käyttää sitä parantamaan TrollNoncea. Mutta on syytä huomata, että TrollStore ei koskaan tue mitään uudempaa kuin sen jo tukemaa laiteohjelmistoa:

Oletko innoissasi nähdäksesi, mitä uudesta hyödyntämisketjusta tulee? Kerro meille alla olevassa kommenttiosassa.

Vastaa