Un chercheur en sécurité publie un PoC avec un noyau r/w pour les appareils Neural Engine exécutant iOS 15 et macOS 12

Le chercheur en sécurité @_simo36 a fait tourner pas mal de têtes en publiant un tweet vendredi qui semble contenir une preuve de concept (PoC) pour une chaîne d’exploitation appelée WeightBufs qui fournit des capacités de lecture et d’écriture de la mémoire du noyau dans certaines versions d’iOS et d’iPadOS 15 et macOS. 12.

Dans le tweet, @_simo36 pointe vers une page GutHub qui contient non seulement toutes les informations sur l’exploit, mais aussi les diapositives de la présentation qu’ils ont donnée à POC2022.

L’exploit lui-même semble prendre en charge toutes les versions d’iOS et d’iPadOS 15 sur les appareils Neural Engine (A11 et versions ultérieures), mais ne prend pas en charge iOS et iPadOS 16 ; mais iOS et iPadOS 15.6 corrigent un échappement de bac à sable qui brise la chaîne d’exploits utilisés pour cracker WeightBufs. Dans cet esprit, la chaîne d’exploitation complète n’est actuellement disponible que pour iOS et iPadOS 15.0-15.5 et macOS 12.0-12.4.

Le problème ci-dessus met en évidence l’un des principaux problèmes affectant les jailbreaks aujourd’hui, à savoir comment les méthodes sont devenues plus importantes que les exploits du noyau eux-mêmes. Aucun exploit du noyau ne jailbreakera le firmware iOS ou iPadOS actuel alors qu’Apple continue de renforcer la sécurité de l’iPhone et de l’iPad. Pour cette raison, les développeurs de jailbreak ont besoin de ressources supplémentaires, telles que des contournements et des échappements de bac à sable, juste pour y parvenir. La logique de navigation à travers tous ces mécanismes est la technique.

La chaîne d’exploitation @_simo36 exploite au moins quatre vulnérabilités différentes qui ont déjà été signalées à Apple, dont les suivantes :

- CVE-2022-32845 : Ajout d’un contournement de vérification de signature pour model.hwx.

- CVE-2022-32948 : DeCxt::FileIndexToWeight() Lecture OOB en raison d’une vérification d’index de tableau manquante.

- CVE-2022-42805 : lecture aléatoire de ZinComputeProgramUpdateMutables() possible en raison d’un problème de dépassement d’entier

- CVE-2022-32899 : DeCxt::RasterizeScaleBiasData() Sous-exécution du tampon en raison d’un problème de dépassement d’entier.

@_simo36 déclare actuellement avoir testé avec succès sa chaîne d’exploitation sur les combinaisons suivantes d’appareils et de micrologiciels :

- iPhone 12 Pro (iPhone 13.3) exécutant iOS 15.5

- iPad Pro (iPad 8,10) exécutant iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3) exécutant iOS 15.4.1

- MacBook Air (10.1 avec puce M1) exécutant macOS 12.4

Nous savons donc que vous posez tous la question brûlante : « Cela peut-il être utilisé pour s’évader de prison ? » Et la réponse simple à cette question serait non, car ce n’est qu’une pièce d’un puzzle plus vaste, et beaucoup plus de travail devra créer un jailbreak et l’exécuter sur les appareils des utilisateurs finaux.

Cependant, la preuve de concept est un excellent exemple de piratage magistral, et nous ne pouvons qu’espérer qu’il aidera à résoudre le casse-tête plus rapidement, car plusieurs équipes de piratage travaillent en arrière-plan pour développer des jailbreaks pour iOS et iPadOS 15.

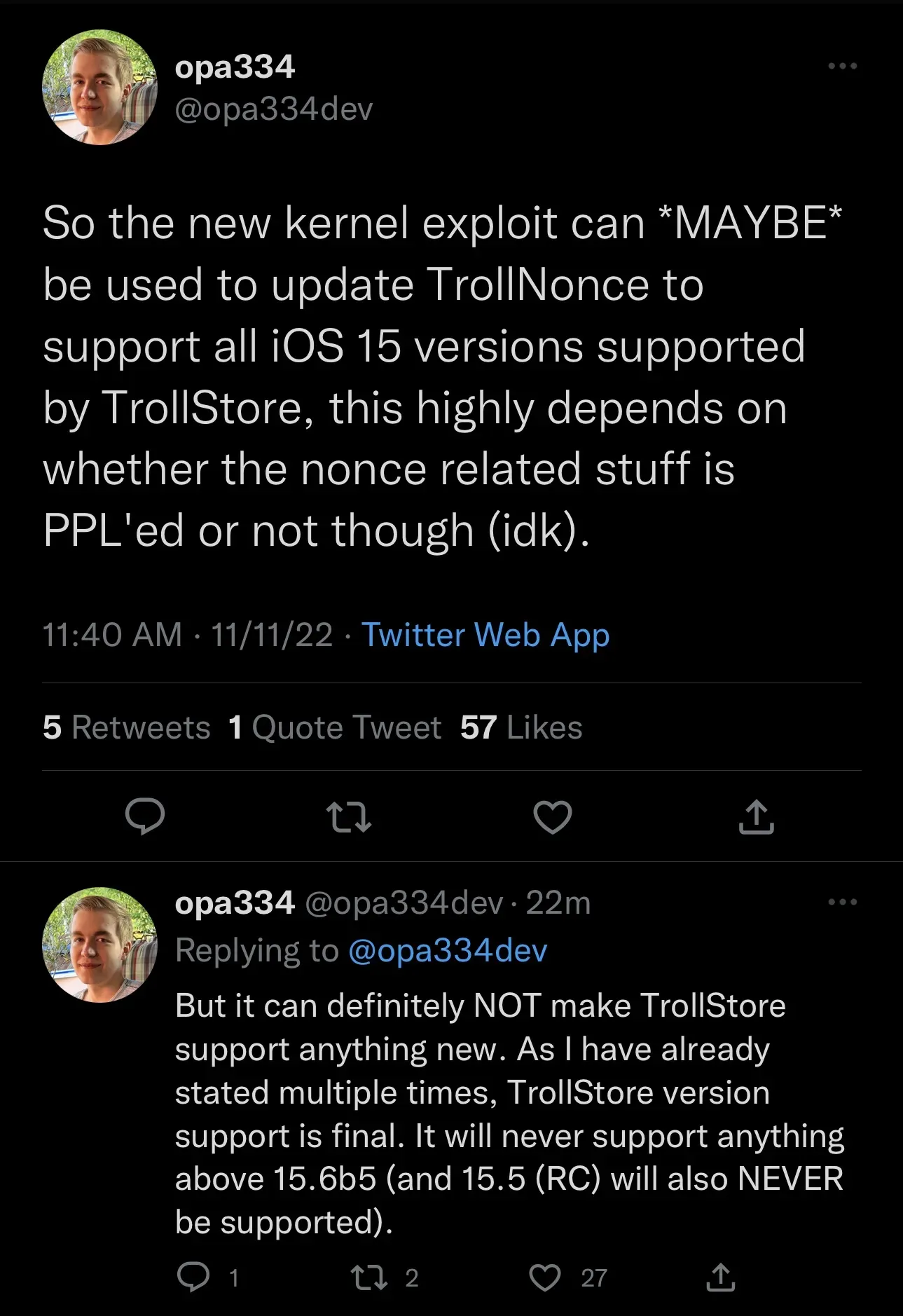

En fait, certains développeurs cherchent déjà des moyens de l’inclure dans leurs projets, comme le développeur TrollStore @ opa334 qui pourrait l’utiliser pour améliorer TrollNonce. Mais il convient de noter que TrollStore ne prendra jamais en charge quoi que ce soit de plus récent que le firmware qu’il prend déjà en charge :

Êtes-vous impatient de voir ce qu’il adviendra de la nouvelle chaîne d’exploits ? Faites-nous savoir dans la section commentaires ci-dessous.

Laisser un commentaire