Le bogue Google Pixel vous permet de « décompresser » les captures d’écran des quatre dernières années

En 2018, les téléphones Pixel ont obtenu un éditeur de capture d’écran intégré appelé Markup avec la sortie d’Android 9.0 Pie. L’outil apparaît chaque fois que vous prenez une capture d’écran et appuyez sur l’icône du stylo de l’application pour accéder à des outils tels que le recadrage et un certain nombre de stylos de dessin colorés. C’est très pratique en supposant que l’outil Google Markup fait effectivement ce qu’il dit, mais la nouvelle vulnérabilité indique que les modifications apportées par cet outil n’étaient en fait pas destructrices ! Les captures d’écran de pixels prises au cours des quatre dernières années peuvent être coupées ou non modifiées.

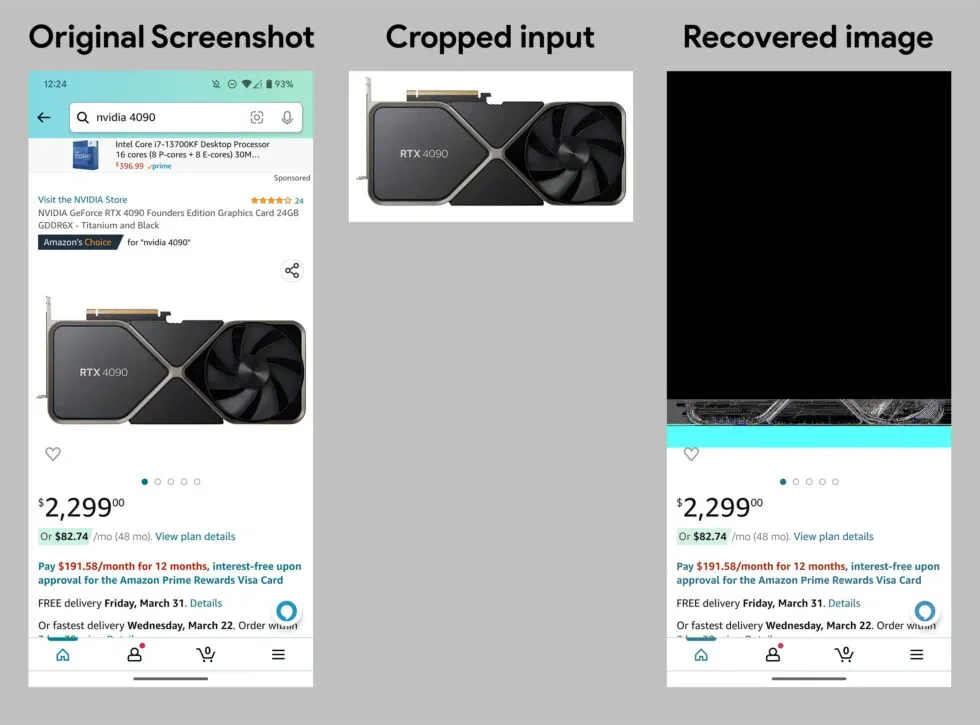

Le bug a été découvert par Simon Aarons et nommé « Acropalypse » ou, plus formellement, CVE-2023-21036. Il existe une application expérimentale sur acropalypse.app qui peut annuler la modification des captures d’écran Pixel, et cela fonctionne réellement ! Iciil y a aussi un bon article technique du collaborateur d’Aaron, David Buchanan. L’essentiel du problème est que l’éditeur de capture d’écran de Google écrase le fichier de capture d’écran d’origine avec votre nouvelle capture d’écran modifiée, mais il ne tronque ni ne compresse ce fichier de quelque manière que ce soit. Si votre capture d’écran modifiée a une taille de fichier plus petite que l’original – très facile à faire avec l’outil de recadrage – vous vous retrouverez avec un PNG avec un tas de déchets cachés à la fin. Ces données indésirables sont constituées des bits de fin de votre capture d’écran d’origine et, en fait, ces données peuvent être récupérées.

Cela ressemble à une mauvaise façon d’écrire un outil de recadrage de capture d’écran, mais pour la défense de Google, la version Android 9 de l’outil de balisage a fonctionné correctement et a recadré le fichier écrasé. Cependant, Android 10 a apporté de nombreux changements spectaculaires au « stockage à portée » sur le fonctionnement du stockage de fichiers dans Android. On ne sait pas comment ni pourquoi cela s’est produit, mais peut-être que dans le cadre de cette énorme vague de commits de gestion de fichiers, un changement non documenté a fait son chemin dans l’analyseur de fichiers du framework Android : le mode « écriture » du framework a cessé de tronquer les fichiers écrasés et un bogue a été créé dans le balisage. L’outil de balisage s’appuyait sur la gestion des fichiers du système d’exploitation, et la façon dont il fonctionnait a changé dans une version ultérieure que personne ne semblait remarquer.

L’outil de preuve de concept sur acropalypse.app fonctionne très bien. S’il vous arrive d’avoir un appareil Pixel non corrigé qui traîne, vous pouvez recadrer la capture d’écran, l’introduire dans l’outil et vous récupérerez les données non recadrées. Ce n’est pas parfait – vous vous retrouvez généralement avec un PNG très corrompu avec une grande zone vide, puis une bande de couleurs fantaisie, mais vous pouvez restaurer de manière assez fiable le bas de l’image recadrée. Le bogue a été corrigédans la mise à jour de sécurité Pixel de mars 2023, où il a été signalé comme une vulnérabilité de sécurité élevée. Cela n’a jamais affecté que l’éditeur de capture d’écran Pixel, qui enregistre les PNG en les écrasant, et non l’éditeur Google Photos, qui enregistre les JPG en créant une nouvelle copie. Ce sont donc généralement les captures d’écran recadrées qui sont vulnérables, et non les photos de l’appareil photo recadrées, à moins que vous ne fassiez quelque chose de vraiment bizarre, comme prendre une capture d’écran de la sortie de votre appareil photo.

Cependant, le simple fait de corriger le bogue pour les futurs utilisateurs ne résout pas vraiment le problème. Il y a encore une question sur les captures d’écran Pixel des quatre dernières années qui sont disponibles et peut-être pleines de données cachées que les gens ne savaient pas qu’elles partageaient. Si vous partagez cette capture d’écran publiquement, le fait que la capture d’écran soit ou non une violation de données dépend de qui la publie. Certaines applications, telles que Twitter, recompresseront tous les fichiers téléchargés, ce qui supprimera les données cachées de votre capture d’écran. Si l’application partage le fichier d’origine à la place, le tiers peut décadrer votre capture d’écran. En particulier, Discord a été confirmé pour le faire, et de nombreuses autres applications de messagerie utilisent probablement également le fichier source.

Laisser un commentaire