Le développeur d’ElleKit déclare que l’injection de modifications pour iOS 17.0 est presque prête, en attendant l’exploitation du noyau et le contournement du PAC de l’espace utilisateur

Ce n’est que la semaine dernière que nous avons partagé l’incroyable nouvelle selon laquelle le développeur d’injection de tweaks ElleKit @eveiynee avait réussi à réaliser une véritable injection de tweaks SpringBoard en utilisant l’exploit du descripteur de fichier du noyau ( kfd ) et le bogue CoreTrust exploité par TrollStore.

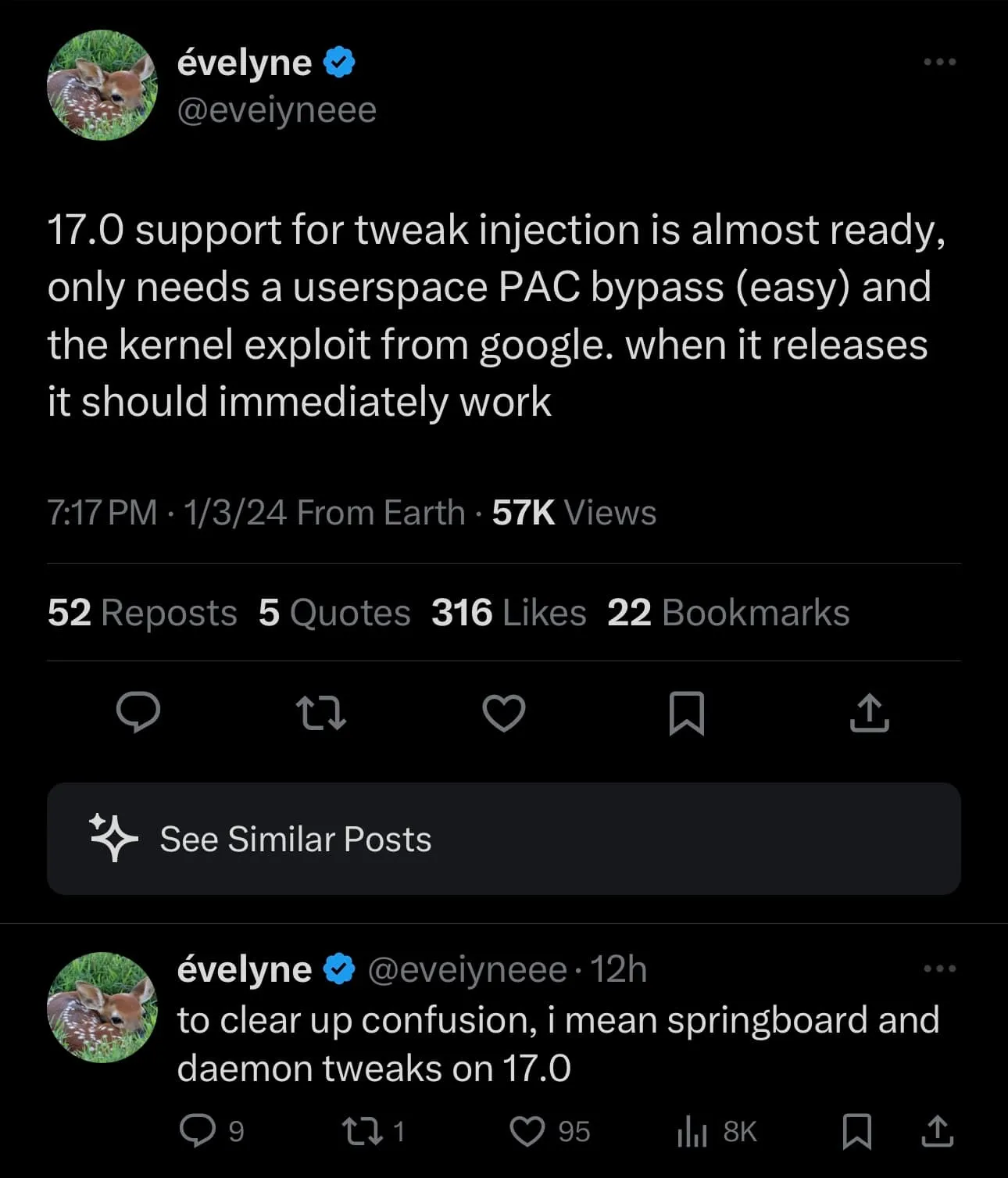

Mais cette semaine, le même développeur s’est adressé à X (anciennement Twitter) pour expliquer comment il a presque terminé la prise en charge de l’injection pour iOS et iPadOS 17.0.

Citant l’article, l’injection des modifications iOS et iPadOS 17.0 nécessitera un contournement du PAC de l’espace utilisateur (ce qui, selon le développeur, sera facile), ainsi qu’un exploit de noyau anticipé sur lequel Google Project Zero devrait publier un article dans un proche avenir.

Grâce aux progrès récents du logiciel d’amorçage , cette méthode d’injection de réglages ne nécessite pas de jailbreak et certains réglages de jailbreak peuvent désormais être installés pour exécuter et affecter à la fois les applications et SpringBoard en utilisant uniquement un exploit du noyau et le bogue CoreTrust (supportant jusqu’à iOS et iPadOS 17.0).

Il convient de noter que même si un contournement SPTM (Secure Page Table Monitor) serait nécessaire pour effectuer un jailbreak pour iOS et iPadOS 17, un contournement SPTM n’est pas nécessaire pour exécuter une injection de tweak à l’aide de la méthode de @eveiyneee.

Un mot d’avertissement, cependant, est qu’on ne sait pas exactement dans quelle mesure il est sûr de déployer l’injection de tweak sur un appareil non jailbreaké. Certains développeurs, notamment Lars Fröder (@opa334dev), développeur de Dopamine et TrollStore , ont suggéré que les utilisateurs courent le risque de boucler le démarrage de leur appareil lorsqu’ils utilisent ces bootstraps.

Il reste à voir quel type de fonctionnalités d’atténuation des boucles de démarrage ces développeurs d’amorçage et d’injection de réglages intègrent dans leurs plates-formes, mais étant donné les risques associés aux boucles de démarrage, il est généralement conseillé de tenir compte de ces avertissements jusqu’à ce que ces inquiétudes puissent être mises de côté.

Quoi qu’il en soit, il est toujours particulièrement fascinant de voir le type de preuve de concept auquel nous assistons, car cela montre à quel point le bogue CoreTrust est réellement puissant en dehors des utilisations traditionnelles de la signature permanente.

Êtes-vous impatient de voir où ce train nous mène ? Faites-le nous savoir dans la section commentaires ci-dessous.

Laisser un commentaire