Le chemin long et difficile pour rooter le terminal Starlink

Obtenir un accès root à l’un des plats de Starlink nécessite quelques éléments difficiles à obtenir: une compréhension approfondie de la disposition de la carte, du matériel et des compétences de vidage eMMC, une compréhension du logiciel bootloader et un PCB personnalisé. Mais les chercheurs ont prouvé que c’était possible.

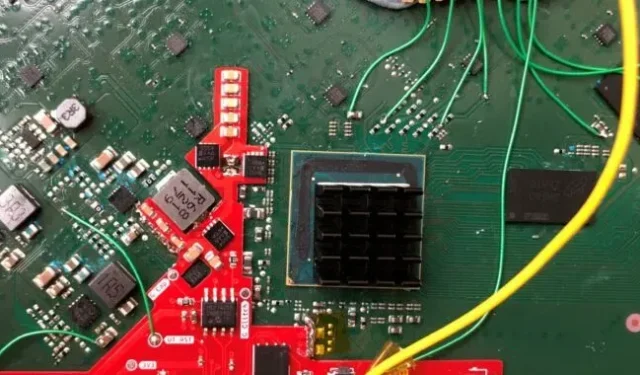

Dans leur conférence «Crashing on Earth by Humans: Assessing the Black Box Security of the SpaceX Starlink User Terminal», des chercheurs de la KU Leuven en Belgique ont détaillé à Black Hat 2022 plus tôt cette année comment ils ont pu exécuter du code arbitraire sur un utilisateur Starlink. Terminal (par exemple, une parabole) utilisant un modchip spécialement conçu via une entrée de tension. La conversation a eu lieu en août, mais les diapositives et le dépôt des chercheurs sont récents .

Il n’y a pas de menace immédiate, et la vulnérabilité est divulguée et limitée. Alors que le contournement de la vérification de la signature a permis aux chercheurs « d’examiner plus en détail le terminal utilisateur Starlink et le côté réseau du système », les diapositives de la note Black Hat suggèrent que Starlink est « un produit bien conçu (d’un point de vue de la sécurité) « Ce n’était pas facile d’obtenir la coque de la racine, et cela n’a pas entraîné de mouvement latéral ou d’escalade évident. Mais mettre à jour le firmware et réutiliser les plats Starlink à d’autres fins ? Peut être.

Il n’est pas facile de résumer les nombreuses méthodes et disciplines utilisées par les chercheurs pour pirater du matériel, mais voici une tentative. Après une analyse approfondie de la carte, les chercheurs ont trouvé des points d’arrêt pour lire la mémoire eMMC de la carte. Après avoir réinitialisé le micrologiciel pour analyse, ils ont trouvé un endroit où l’introduction d’une tension erronée dans le système sous-jacent sur une puce (SoC) pouvait modifier une variable importante lors du démarrage : « Connexion au développement activée : oui. » C’est lent, ne se déclenche qu’occasionnellement, et la manipulation de tension peut causer beaucoup d’autres bogues, mais cela a fonctionné.

La puce utilisée par les chercheurs est basée sur le microcontrôleur RaspberryPi RP2040. Contrairement à la plupart des matériels Raspberry Pi, vous pouvez toujours commander et recevoir la puce Pi principale si vous partez pour un tel voyage. Vous pouvez en savoir plus sur le processus de vidage du micrologiciel sur le blog des chercheurs .

Laisser un commentaire