Installez la mise à jour Misaka v3.0.9 pour obtenir des correctifs de sécurité importants et de nouvelles fonctionnalités

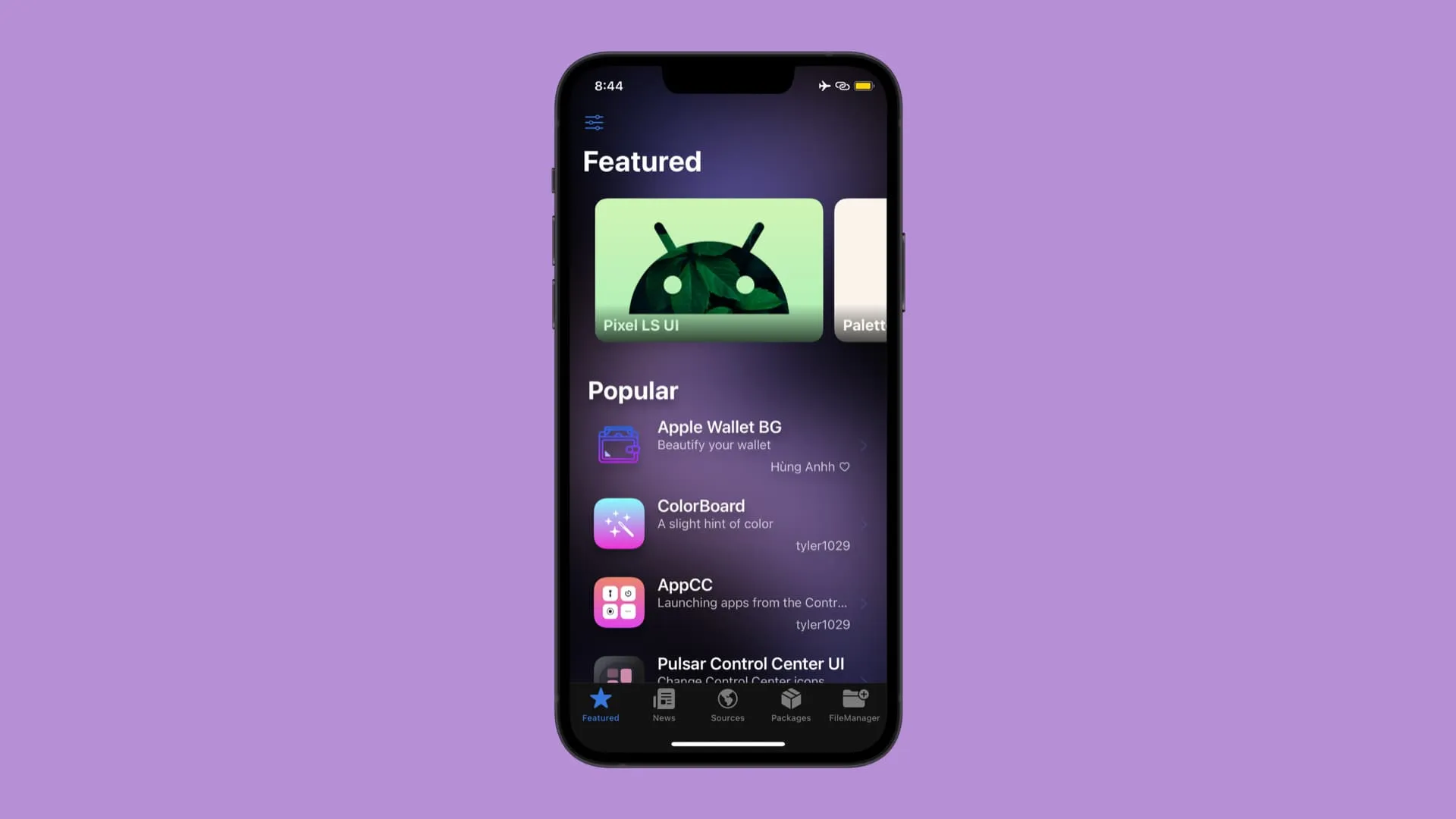

Depuis sa mise à jour vers la version 3.0 cette semaine, l’ application de gestion de packages Misaka pour les appareils vulnérables aux exploits MacDirtyCow et kfd a reçu de nombreuses mises à jour de correction de bogues plus petites.

Plus récemment, cependant, Misaka a vu des mises à jour des versions 3.0.8 et 3.0.9, chacune semblant introduire un grand nombre de nouvelles fonctionnalités et améliorations. En effet, le développeur principal du projet @straight_tamago a travaillé dur …

Quant aux nouveautés des mises à jour susmentionnées, nous y reviendrons ci-dessous :

Misaka v3.0.8

Pour les utilisateurs généraux :

– Amélioration de l’efficacité d’utilisation du processeur (réduction de la génération de chaleur de l’appareil)

– Amélioration de l’efficacité de chargement du référentiel

– Correction d’un problème où la navigation à partir du chemin du presse-papiers du gestionnaire de fichiers ne fonctionnait pas

– Sur la page de réglage, appuyez longuement sur la capture d’écran d’aperçu et enregistrez-la dans votre photothèquePour les développeurs :

– Peut copier sha256 lors de l’exportation du tweak

Misaka v3.0.9

Pour les utilisateurs :

– Les ajustements du référentiel PureKFD/Picasso sont désormais affichés dans les actualités

– Catégories de référentiel améliorées

– Correction d’un bug de code Kfd

– Les journaux de débogage sont désormais disponibles sans mode développeur

– Amélioration de la vitesse d’exécution de kfd

– Afficher la version dans les alertes de mise à jourPour les développeurs :

– KFDAPI est désormais disponible ; getVnodeAtPathByChdir, createFolderAndRedirect, UnRedirectAndRemoveFolder

– Ajout de la fonction de lien symbolique à FSAPIVulnérabilité

– Résolution d’un problème où FSAPI pouvait contourner le bac à sable JS de Misaka et obtenir un accès complet non autorisé au système de fichiers

– Résolution d’un problème où RequestAPI pouvait contourner le bac à sable JS de Misaka et obtenir un accès complet non autorisé au réseau

– Correction d’un problème qui pourrait permettre un accès non autorisé au réseau. répertoire racine d’autres réglages utilisant PiPAPI

Bien qu’il y ait de nouvelles fonctionnalités, des corrections de bugs et des améliorations dans les deux mises à jour, nous soulignons l’importance de la mise à jour vers Misaka v3.0.9 car elle contient au moins trois correctifs de sécurité importants pour aider à contrôler les modules complémentaires.

Cela dit, que vous soyez un utilisateur nouveau/potentiel ou que vous utilisiez Misaka depuis longtemps, nous vous recommandons fortement de mettre à niveau vers la dernière version dès que possible pour profiter de ces correctifs.

- Comment signer définitivement Misaka sur iOS et iPadOS 15.0-15.4.1 avec TrollStore

- Comment charger Misaka sur n’importe quel firmware avec Sideloadly

Veuillez noter que l’utilisation des modules complémentaires installés avec Misaka nécessite un appareil compatible vulnérable soit à l’ exploit MacDirtyCow présent dans iOS et iPadOS 15.0-16.1.2, soit à l’ exploit kfd présent dans iOS et iPadOS 16.0-16.6 bêta 1.

Utilisez-vous déjà la dernière version de Misaka ? Faites-nous savoir pourquoi ou pourquoi pas dans la section commentaires ci-dessous.

Laisser un commentaire