L’équipe Kaspersky explique comment elle a découvert un contournement KTRR pour les appareils arm64e lors de la conférence 37c3

Exactement comme prévu, le groupe de Kaspersky qui a annoncé qu’il monterait sur scène lors de la conférence 37c3 mercredi pour discuter de ses conclusions et présenter un contournement KTRR pour les appareils arm64e (A12-A16, et peut-être même A17) a fait exactement cela ce matin.

L’équipe Kaspersky explique comment elle a trouvé un contournement KTRR pour les appareils arm64e au niveau 37c3.

Nous donnerons ci-dessous un bref aperçu de ce qui a conduit l’équipe à trouver ce qu’elle a fait, mais si vous préférez regarder la présentation vous-même , vous pouvez certainement le faire.

Le groupe, composé de Boris Larin (@oct0xor), Leonid Bezvershenko (@bzvr_) et Georgy Kucherin (@kucher1n), a partagé une histoire intéressante sur la façon dont eux-mêmes et leurs collègues ont été ciblés par des logiciels malveillants et comment ils ont réagi par une triangulation minutieuse et inverse. techniques d’ingénierie pour en savoir plus.

Après avoir observé un comportement étrange sous la forme de communications inattendues vers et depuis des appareils iOS connectés à leur réseau Wi-Fi , leur intérêt a été piqué et ils ont décidé d’approfondir leur recherche. Cela les a amenés à découvrir une attaque qui pourrait être déclenchée par un iMessage malveillant .

Les attaquants ont semblé essayer de brouiller les pistes en supprimant toute trace d’iMessage et des actifs qui pourraient amener l’équipe de Kaspersky à découvrir ce qui se passait, mais ils ont commis une erreur capitale : ils n’ont pas supprimé toutes les traces.

L’équipe Kaspersky a ensuite mis en place un serveur pour intercepter le trafic où il pourrait ensuite être déchiffré et inspecté via une analyse médico-légale. Grâce à cette méthode, ils ont acquis les adresses e-mail de leurs attaquants et en ont appris davantage sur le fonctionnement de l’attaque.

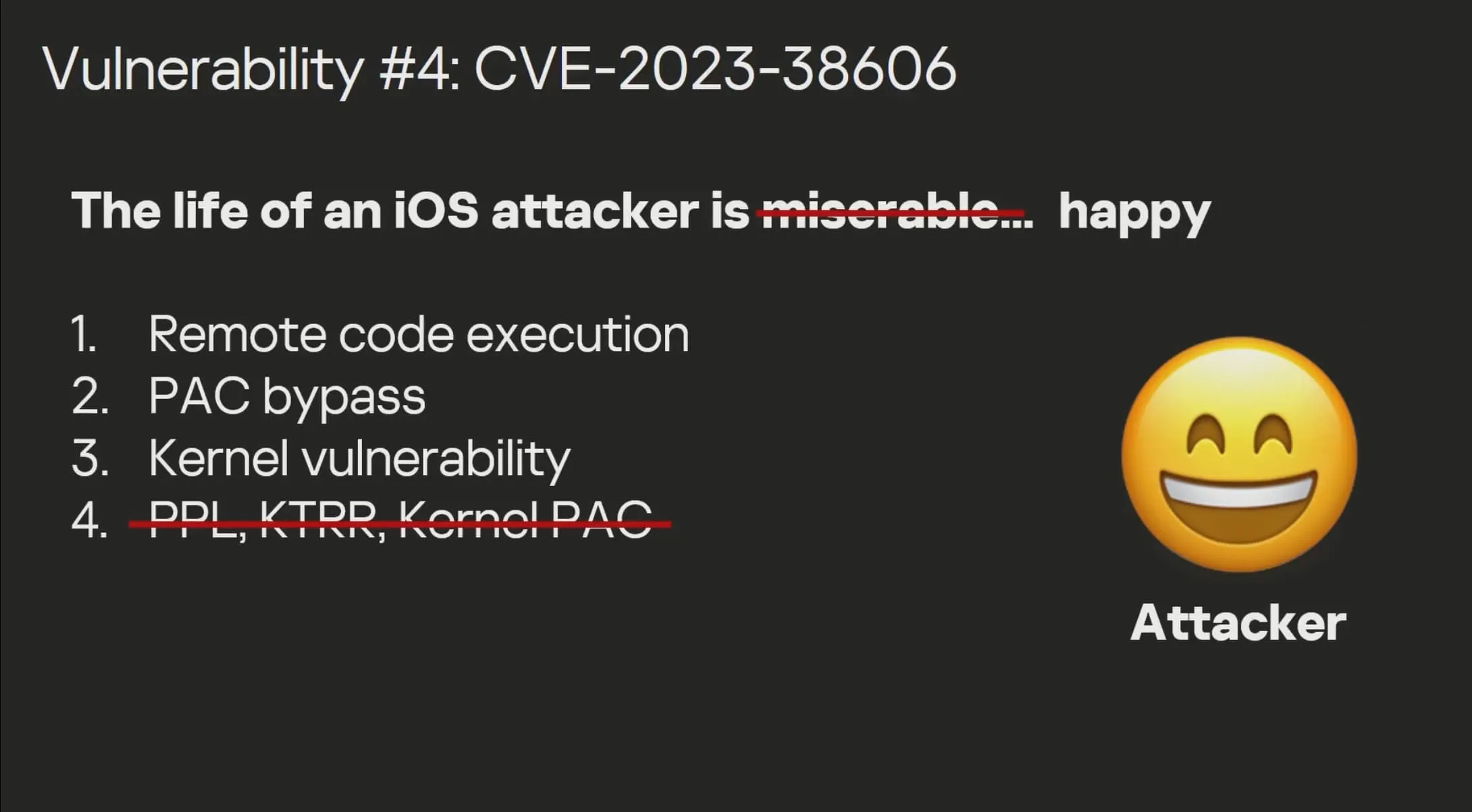

Entrez dans le contournement KTRR – un moyen de contourner les mesures de sécurité mises en place par Apple pour empêcher l’accès à la mémoire du noyau dans la région en lecture seule du texte du noyau – qui peut être exploité dans une chaîne d’exploitation complète pour effectuer un jailbreak.

Une diapositive de l’exposé sur le contournement KTRR de l’équipe Kaspersky à 37c3.

Une diapositive de l’exposé sur le contournement KTRR de l’équipe Kaspersky à 37c3.

Le contournement KTRR est basé sur le matériel, ce qui signifie qu’Apple ne peut pas le corriger avec des mises à jour logicielles. Tout ce que l’entreprise peut espérer faire, c’est l’obscurcir avec des pansements, mais cela ne suffira pas à empêcher longtemps les créateurs de jailbreak déterminés.

Pour être clair, bien que le contournement de KTRR soit basé sur le matériel, ce n’est pas la même chose qu’un exploit de bootrom basé sur le matériel comme checkm8 . Cependant, comme il est basé sur le matériel, il peut être utilisé encore et encore sur les combinés concernés aussi longtemps que nécessaire pour créer de nouveaux jailbreaks.

Apple modifiera probablement le matériel de ses futurs iPhones pour s’assurer qu’ils ne sont pas vulnérables au contournement KTRR. Cependant, cela ne résoudra pas les nombreux appareils déjà en circulation, c’est pourquoi il s’agit d’une affaire si importante.

Bien que les mises à jour logicielles les plus récentes aient évidemment corrigé l’attaque unique décrite en détail par l’équipe Kaspersky aujourd’hui, toute personne utilisant un type d’appareil ou un micrologiciel concerné et possédant un peu de savoir-faire peut utiliser l’outil open source de l’équipe pour voir si son appareil a été compromis par la même attaque avec laquelle leur équipe a été touchée.

Pour l’instant, le contournement KTRR de l’équipe Kaspersky n’a pas encore été rendu public, mais cela devrait changer assez tôt. Il prend en charge tous les micrologiciels inférieurs à iOS et iPadOS 16.6, qui incluent iOS et iPadOS 16.5.1 et versions antérieures. De plus, le contournement ne fonctionne que sur les appareils arm64e (A12-A16, et éventuellement A17, bien que ce dernier reste non confirmé).

Il sera intéressant de voir ce qu’il adviendra du contournement KTRR, car il a le potentiel de nous apporter plusieurs saisons supplémentaires de jailbreak au moment même où tout le monde commençait à abandonner.

Laisser un commentaire