Misaka v8.1.2 introduit un correctif pour les clients AT&T qui ne pouvaient pas accéder à l’application en raison du filtrage

L’ application de gestion de packages Misaka pour MacDirtyCow et les combinés vulnérables aux exploits du descripteur de fichier du noyau (kfd) a reçu une autre mise à jour mardi, amenant cette fois le projet à la version 8.1.2.

Le développeur principal de Misaka, @straight_tamago, a d’abord annoncé la dernière mise à jour de Misaka via une publication partagée sur X (anciennement Twitter), et d’après ce que nous pouvons comprendre, il s’agit d’une mise à jour relativement mineure, mais importante, qui implémente l’évitement du filtrage pour le réseau AT&T .

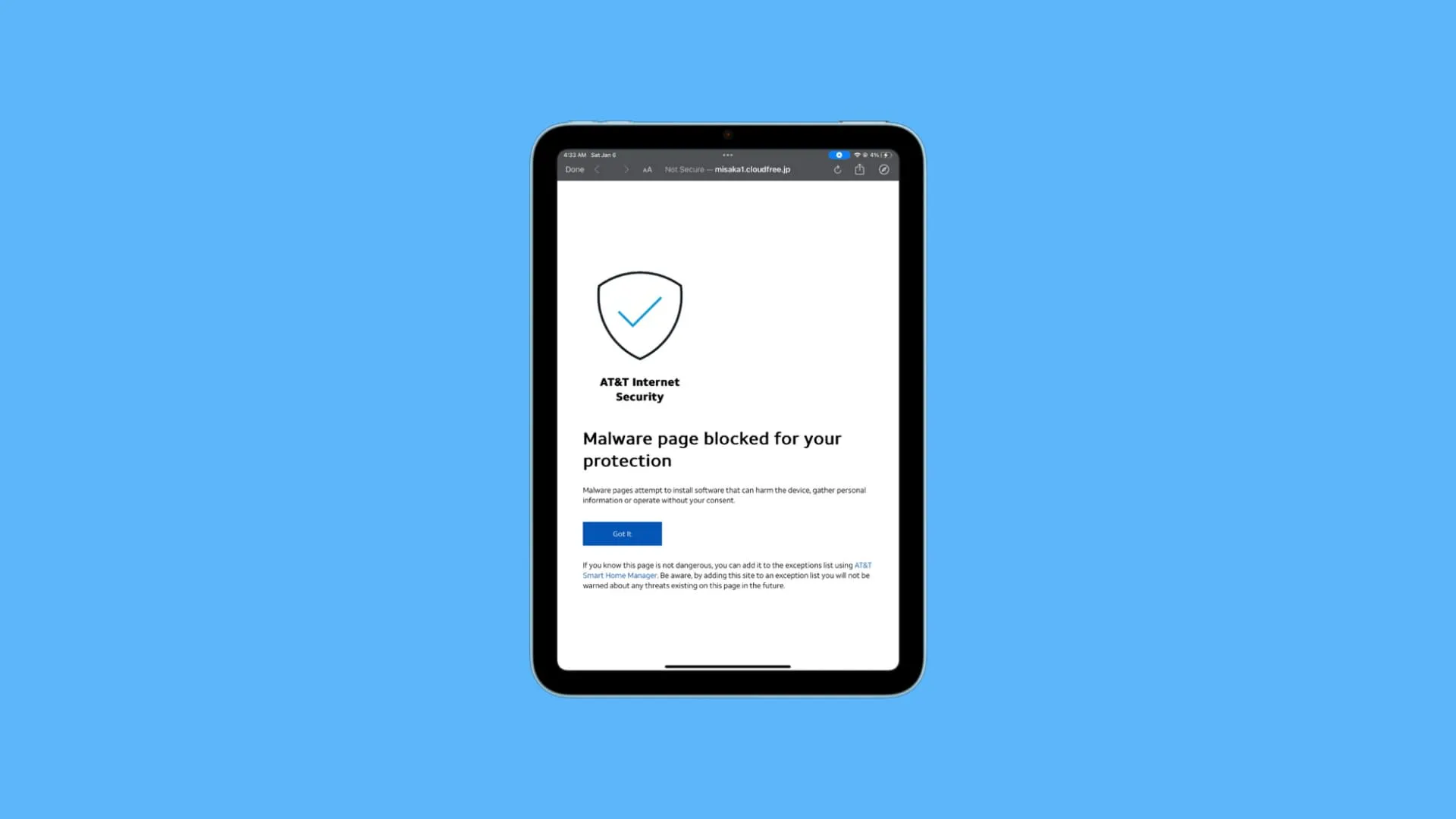

Qu’entendons-nous par là exactement ? Eh bien, selon @straight_tamago, les clients d’AT&T recevaient un message désagréable alors qu’ils tentaient d’utiliser Misaka. Il s’avère qu’AT&T n’est pas un ami des hacks et des personnalisations de l’iPhone :

Le réseau d’AT&T signale à tort Misaka comme un malware. La dernière mise à jour devrait résoudre ce problème.

La dernière mise à jour devrait empêcher les utilisateurs de Misaka de voir la fenêtre contextuelle ci-dessus afin qu’ils puissent continuer à utiliser l’application comme d’habitude.

Pour être clair, Misaka n’est pas le malware dans lequel il apparaît dans les couleurs contextuelles d’AT&T. Mais comme il s’agit d’un utilitaire basé sur le piratage, il est compréhensible que le système d’AT&T puisse le signaler comme tel. Nous avons déjà vu des pop-ups anti-malware similaires affecter également des outils de jailbreak parfaitement sûrs, il n’y a donc pas de quoi s’alarmer.

Si vous n’utilisez pas déjà Misaka, vous pouvez l’installer à l’aide de l’un des didacticiels étape par étape ci-dessous :

- Comment installer le gestionnaire de packages Misaka avec TrollStore

- Comment installer le gestionnaire de packages Misaka avec Sideloadly

Avec Misaka, vous pouvez installer des hacks et des modules complémentaires qui exploitent le bogue MacDirtyCow pour iOS et iPadOS 15.0-16.1.2 et le bogue kfd pour iOS et iPadOS 16.0-16.6.1. Misaka est également une méthode d’installation populaire pour TrollStore 2 et prend en charge les hacks JavaScript sur iOS et iPadOS 17 ainsi que les hacks basés sur tvOS via MacDirtyCow.

Profitez-vous déjà de la dernière version de Misaka ? Assurez-vous de nous le faire savoir dans la section commentaires ci-dessous.

Laisser un commentaire