De nouvelles découvertes indiquent que la méthode puaf_landa est en fait corrigée dans iOS 16.7, et non dans 17.0

Au cours du week-end du Nouvel An, nous avons partagé l’actualité d’une nouvelle méthode d’exploitation du descripteur de fichier du noyau ( kfd ) appelée puaf_landa qui a étendu la prise en charge de l’exploit prolifique du noyau aux versions plus récentes d’iOS et d’iPadOS 16.x.

Mais au grand désarroi de la communauté du jailbreak tôt mercredi matin, certains développeurs ont commencé à revenir sur ce qui était à l’origine une nouvelle fantastique après avoir découvert qu’Apple avait corrigé silencieusement la méthode puaf_landa dans iOS et iPadOS 16.7.

Les circonstances auraient été faciles à manquer pour quiconque, car Apple a répertorié puaf_landa comme étant corrigé dans iOS et iPadOS 17.0. Mais comme plusieurs développeurs de premier plan l’ont remarqué en essayant de mettre à jour divers outils pour le prendre en charge, puaf_landab s’est comporté de manière étrange et n’a pas produit les résultats attendus sur iOS et iPadOS 16.7 ou version ultérieure.

Parmi ces développeurs, on trouve @alfiecg_dev, @mineekdev et @MasterMike88, qui sont tous des voix établies et fiables dans la communauté aujourd’hui. Certains d’entre eux ont même contribué aux outils de jailbreak modernes.

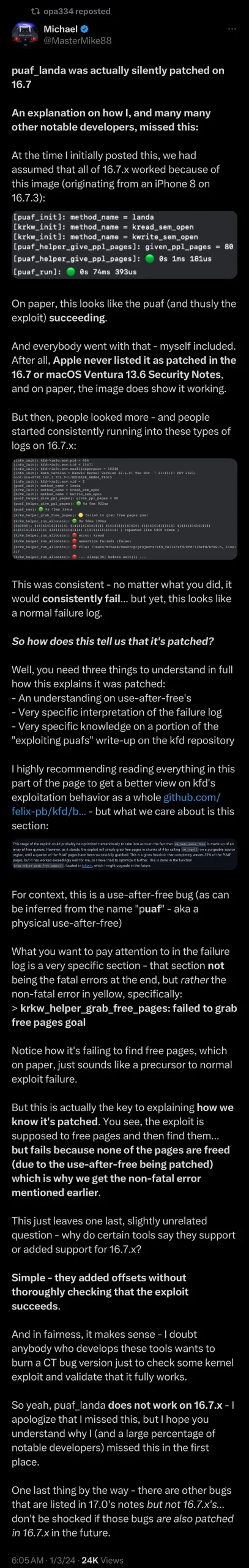

Alors que @alfiecg_dev et @mineekdev ont tous deux confirmé les résultats, c’est @MasterMike88 qui a expliqué le problème avec autant d’éloquence dans un message sur X (anciennement Twitter). En fait, il a même attiré l’attention de Lars Fröder, développeur principal de Dopamine et de TrollStore (@opa334dev), comme le montre la republication dans la capture d’écran ci-dessous :

Si vous souhaitez lire les détails concrets et comprendre pourquoi c’est le cas, vous êtes libre de les lire dans la capture d’écran de l’article C ci-dessus, mais nous résumerons ce qu’il faut savoir pour la plupart des utilisateurs qui pourraient le faire. Je ne comprends pas le jargon technique ci-dessous.

Comme il semblerait, le correctif de puaf_landa a été négligé pour deux raisons principales : 1) parce qu’il n’était pas répertorié comme corrigé dans les notes de version iOS et iPadOS 16.7 d’Apple ; et 2) parce que la capture d’écran originale montrait que la méthode semblait fonctionner sur un iPhone 8 exécutant iOS 16.7.3.

Ce n’est que lorsque les gens ont commencé à fouiller dans les fichiers journaux pour déterminer pourquoi la méthode ne fonctionnait pas correctement qu’ils sont tombés sur des erreurs et des pannes inexpliquées sur les appareils exécutant iOS et iPadOS 16.7 et versions ultérieures, ce qui a vraiment sonné sur ce problème.

Mais tout n’est pas sombre. Si quelque chose de positif peut être tiré de tout cela, c’est que nous disposons désormais d’un exploit du noyau qui atteint iOS et iPadOS 16.6.1 au lieu d’iOS et iPadOS 16.5 (et 16.6 bêta 1). Cela signifie que plus de personnes ont accès à TrollStore 2 qu’auparavant et que le contournement PPL de l’équipe Kaspersky GreAT peut être utilisé pour effectuer un jailbreak pour iOS et iPadOS 16.5.1 en plus d’iOS et iPadOS 16.0-16.5. C’est donc toujours une méthode utile…

En fait, même si vous ne prévoyez pas de jailbreak, la méthode puaf_landa devrait quand même s’avérer utile pour installer des modules complémentaires non jailbreakés sur les appareils iOS et iPadOS 16.0-16.6.1 via des applications de gestion de packages telles que Misaka , Picasso , et PureKFD .

Etes-vous attristé par la nouvelle d’aujourd’hui ? Discutez-en dans la section commentaires ci-dessous.

Laisser un commentaire