Jailbreak à venir pour les appareils arm64e exécutant iOS 16.6 et versions antérieures, qui sera discuté au #37c3

Alors que de nombreuses familles se sont réveillées pour célébrer les vacances de Noël le 25 , certaines ont été agréablement surprises par un message du chercheur en sécurité Boris Larin (@oct0xor) sur X (anciennement Twitter) disant qu’un jailbreak pour A12 et les appareils plus récents exécutant iOS & iPadOS 16.6 et versions antérieures seraient bientôt disponibles.

La nouvelle a surpris la plupart d’entre nous, car jusqu’à présent, il n’y avait aucune indication d’un jailbreak iOS et iPadOS 16 pour les appareils arm64e.

Mieux encore, il semble utiliser un contournement KTRR (kernel text readonly région), qui est encore plus puissant qu’un contournement PAC ou PPL que la plupart d’entre nous attendaient pour qu’un jailbreak basé sur l’exploit Kfd puisse être créé. .

Bien que le jailbreak évoqué ci-dessus ne soit pas basé sur KFD, il semble que nous ne tarderons pas à en apprendre davantage sur son contenu.

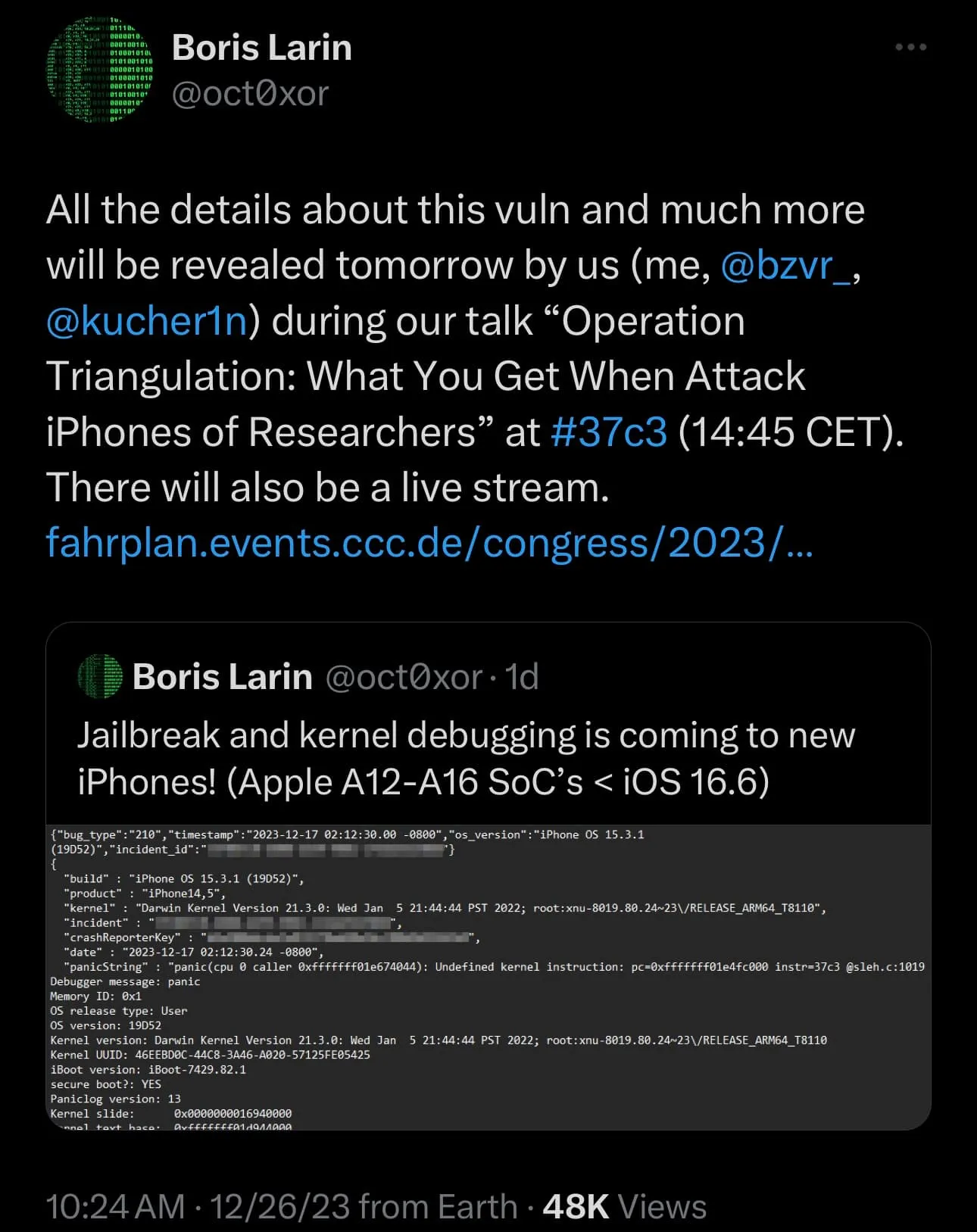

Dans un message de suivi partagé avec X mardi, Larin a déclaré que les détails sur la vulnérabilité seraient discutés demain au #37c3 par Larin et deux autres chercheurs en sécurité, dont Leonid Bezvershenko (@bzvr_) et Georgy Kucherin (@kucher1n) lors d’une conférence. intitulé « Triangulation : ce que vous obtenez lorsque vous attaquez les iPhones des chercheurs ».

La description de la conférence selon la page des événements se lit comme suit :

Imaginez découvrir une attaque zéro clic ciblant les appareils mobiles Apple de vos collègues et parvenant à capturer toutes les étapes de l’attaque. C’est exactement ce qui nous est arrivé ! Cela a conduit à la correction de quatre vulnérabilités Zero Day et à la découverte d’un logiciel espion jusqu’alors inconnu et hautement sophistiqué qui existait depuis des années sans que personne ne s’en aperçoive. Nous l’appelons Opération Triangulation. Nous teasons cette histoire depuis près de six mois, tout en analysant minutieusement chaque étape de l’attaque. Maintenant, pour la première fois, nous sommes prêts à tout vous dire. C’est l’histoire de la chaîne d’attaque et du logiciel espion le plus sophistiqué jamais découvert par Kaspersky.

Dans cette présentation, nous partagerons :

– Comment nous avons réussi à découvrir et capturer toutes les étapes d’une attaque zéro clic sur iOS, malgré les efforts des attaquants pour la cacher et la protéger,

– une analyse complète de l’ensemble de la chaîne d’attaque, qui a exploité cinq vulnérabilités, dont quatre zéro jour

– les capacités du malware qui transforme votre téléphone en l’outil de surveillance ultime,

– et les liens vers des logiciels malveillants précédemment connus que nous avons pu trouver.

Une diffusion en direct de la conférence sera proposée au grand public pour qu’il puisse voir et en savoir plus sur le fonctionnement de la vulnérabilité.

Les trois chercheurs en sécurité mentionnés semblent être affiliés à Kaspersky GReAT. Compte tenu de l’influence de Kaspersky dans le monde de la cybersécurité, nous sommes convaincus que cette présentation sera à la fois intéressante et passionnante pour toute personne impliquée dans le jailbreak ou la recherche sur la sécurité .

Êtes-vous impatient de voir ce qu’il advient du dernier jailbreak pour les appareils arm64e exécutant iOS et iPadOS 16.6 et versions antérieures ? Assurez-vous de nous le faire savoir dans la section commentaires ci-dessous.

Laisser un commentaire