Il bug di Google Pixel ti consente di “decomprimere” gli screenshot degli ultimi quattro anni

Nel 2018, i telefoni Pixel hanno ottenuto un editor di screenshot integrato chiamato Markup con il rilascio di Android 9.0 Pie. Lo strumento appare ogni volta che fai uno screenshot e toccando l’icona della penna dell’app puoi accedere a strumenti come il ritaglio e una serie di penne da disegno colorate. Questo è molto utile supponendo che lo strumento Google Markup faccia davvero quello che dice, ma la nuova vulnerabilità indica che le modifiche apportate da questo strumento non erano in realtà distruttive! Gli screenshot in pixel acquisiti negli ultimi quattro anni possono essere tagliati o non modificati.

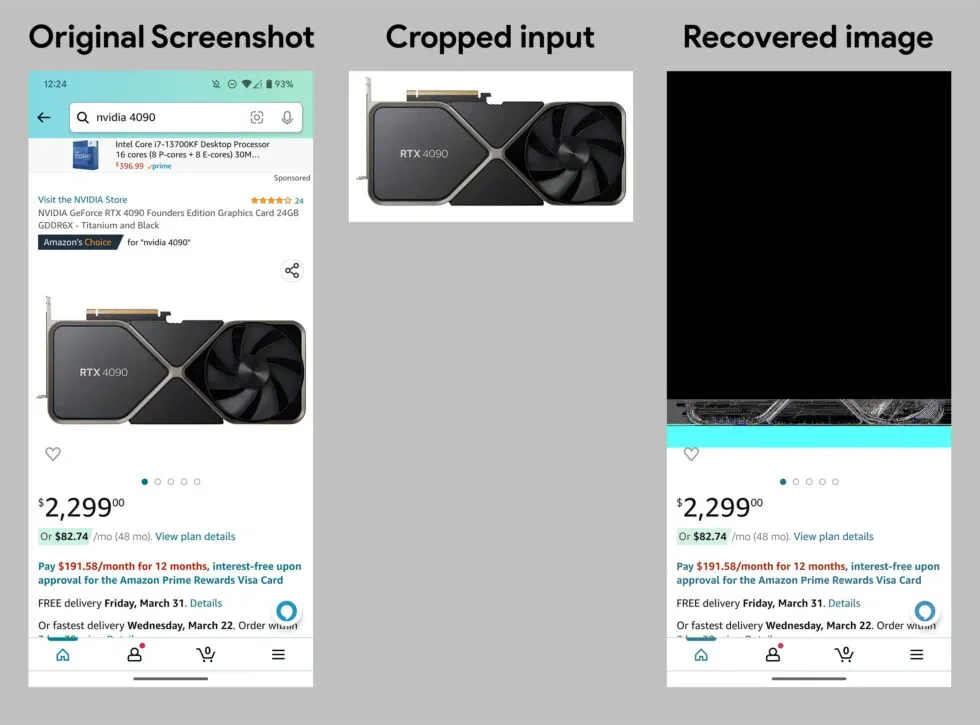

Il bug è stato scoperto da Simon Aarons e chiamato “Acropalypse” o, più formalmente, CVE-2023-21036. C’è un’app sperimentale su acropalypse.app che può annullare la modifica degli screenshot di Pixel e funziona davvero! Quic’è anche un buon articolo tecnico del collaboratore di Aaron, David Buchanan. L’essenza principale del problema è che l’editor di screenshot di Google sovrascrive il file dello screenshot originale con il tuo nuovo screenshot modificato, ma non tronca o comprime quel file in alcun modo. Se il tuo screenshot modificato ha una dimensione del file inferiore rispetto all’originale, molto facile da fare con lo strumento di ritaglio, ti ritroverai con un PNG con un mucchio di spazzatura nascosta alla fine. Questi dati spazzatura sono costituiti dai bit finali dello screenshot originale e in effetti questi dati possono essere recuperati.

Sembra un brutto modo per scrivere uno strumento di ritaglio degli screenshot, ma a difesa di Google, la versione Android 9 dello strumento di markup ha funzionato correttamente e ha ritagliato il file sovrascritto. Tuttavia, Android 10 ha apportato molte modifiche drammatiche “Scoped Storage” al funzionamento dell’archiviazione dei file in Android. Non è chiaro come o perché ciò sia accaduto, ma forse come parte di questa enorme ondata di commit di gestione dei file, una modifica non documentata si è fatta strada nel parser di file di Android Framework: la modalità di “scrittura” del framework ha smesso di troncare i file sovrascritti ed è stato creato un bug nel markup. Lo strumento di markup si basava sulla gestione dei file del sistema operativo e il modo in cui funzionava è cambiato in una versione successiva che nessuno sembrava notare.

Lo strumento di prova del concetto su acropalypse.app funziona alla grande. Se ti capita di avere un dispositivo Pixel non corretto in giro, puoi ritagliare lo screenshot, inserirlo nello strumento e recuperare i dati non ritagliati. Non è perfetto: di solito ti ritrovi con un PNG gravemente danneggiato con una grande area vuota, quindi una fascia di colori fantasiosi, ma puoi ripristinare in modo abbastanza affidabile la parte inferiore dell’immagine ritagliata. Il bug è stato correttonell’aggiornamento della sicurezza di Pixel di marzo 2023, dove è stato contrassegnato come una vulnerabilità di sicurezza elevata. Ciò ha interessato solo l’editor di screenshot di Pixel, che salva i PNG sovrascrivendoli, e non l’editor di Google Foto, che salva i JPG creando una nuova copia. Quindi di solito sono gli screenshot ritagliati che sono vulnerabili, non le foto della fotocamera ritagliate, a meno che tu non stia facendo qualcosa di veramente strano come fare uno screenshot dell’output della tua fotocamera.

Tuttavia, la semplice correzione del bug per i futuri utenti non risolve realmente il problema. C’è ancora una domanda sugli screenshot di Pixel degli ultimi quattro anni disponibili e forse pieni di dati nascosti che le persone non si rendevano conto di condividere. Se condividi questo screenshot pubblicamente, il fatto che lo screenshot rappresenti o meno una violazione dei dati dipende da chi lo sta pubblicando. Alcune app, come Twitter, ricomprimeranno tutti i file caricati, rimuovendo i dati nascosti dallo screenshot. Se invece l’app condivide il file originale, la terza parte potrebbe annullare il ritaglio dello screenshot. In particolare, è stato confermato che Discord lo fa e molte altre app di messaggistica stanno probabilmente utilizzando anche il file sorgente.

Lascia un commento