Le telecamere del campanello da 30 dollari presentano molteplici gravi difetti di sicurezza, afferma Consumer Reports

Le videocamere per campanello sono state commercializzate al punto che sono disponibili per $ 30- $ 40 su mercati come Amazon, Walmart, Temu e Shein. Tuttavia, il costo reale per possederne uno potrebbe essere molto maggiore.

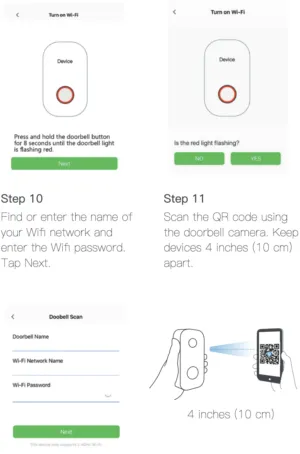

Consumer Reports (CR) ha pubblicato i risultati di un’indagine di sicurezza su due marchi di campanelli attenti al budget, Eken e Tuck, che sono in gran parte lo stesso hardware prodotto dal gruppo Eken in Cina, secondo CR. Le fotocamere vengono ulteriormente rivendute con almeno altri 10 marchi. Le telecamere vengono configurate tramite una comune app mobile, Aiwit . E le telecamere condividono qualcos’altro, sostiene CR: “preoccupanti vulnerabilità della sicurezza”.

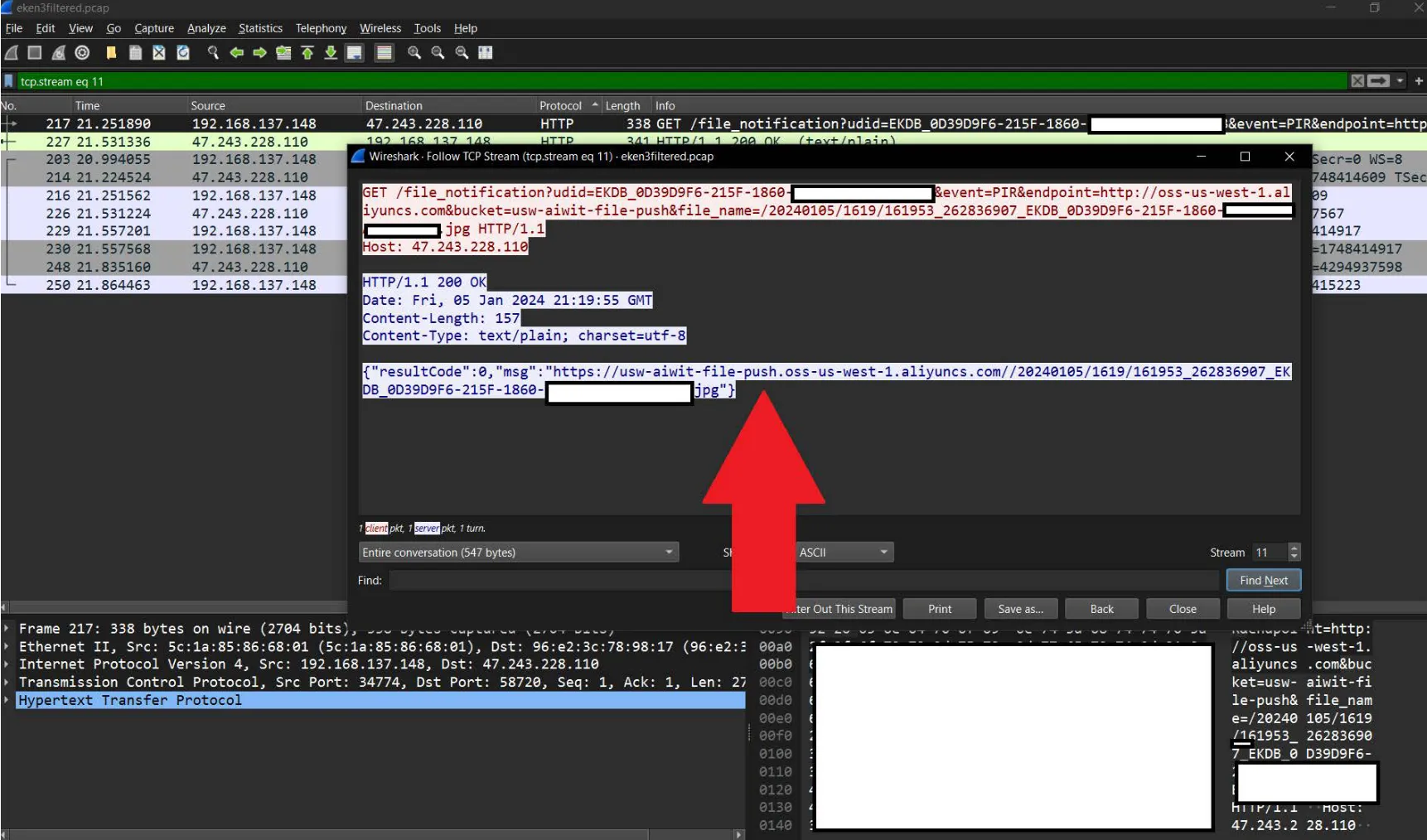

- Invio di indirizzi IP pubblici e SSID Wi-Fi (nomi) su Internet senza crittografia

- Acquisizione delle fotocamere mettendole in modalità di accoppiamento (cosa che puoi fare da un pulsante frontale su alcuni modelli) e connettendole tramite l’app Aiwit

- Accesso alle immagini fisse dal feed video e ad altre informazioni conoscendo il numero di serie della fotocamera.

CR ha inoltre notato che le telecamere Eken non avevano un codice di registrazione FCC. Secondo CR, ne sono state vendute più di 4.200 nel gennaio 2024, e spesso avevano l’etichetta Amazon “Scelta complessiva” (come ha fatto un modello quando uno scrittore di Ars ha guardato mercoledì).

“Questi campanelli video di produttori poco conosciuti presentano gravi vulnerabilità in termini di sicurezza e privacy, e ora hanno trovato la loro strada nei principali mercati digitali come Amazon e Walmart”, ha affermato in una nota Justin Brookman, direttore delle politiche tecnologiche di Consumer Reports. “Sia i produttori che le piattaforme che vendono i campanelli hanno la responsabilità di garantire che questi prodotti non mettano in pericolo i consumatori.”

CR ha notato di aver contattato i fornitori presso i quali ha trovato i campanelli in vendita. Temu ha detto a CR che avrebbe interrotto le vendite dei campanelli, ma “sul sito sono rimasti campanelli dall’aspetto simile se non identici”, ha osservato CR.

Un rappresentante di Walmart ha detto ad Ars che tutte le fotocamere menzionate da Consumer Reports, vendute da terzi, sono ormai state rimosse da Walmart. Il rappresentante ha aggiunto che i clienti potrebbero avere diritto a rimborsi e che Walmart vieta la vendita di dispositivi che richiedono un ID FCC e ne sono sprovvisti.

Ars ha contattato Amazon per un commento e aggiornerà questo post con nuove informazioni. Un’e-mail inviata all’unico indirizzo reperibile sul sito Web di Eken è stata restituita come non recapitabile. Gli account sui social media dell’azienda sono stati aggiornati l’ultima volta almeno tre anni prima.

CR ha fornito informazioni sulle vulnerabilità a Eken e Tuck in merito ai risultati ottenuti. Le informative rilevano la quantità di dati inviati in rete senza autenticazione, inclusi file JPEG, SSID locale e indirizzo IP esterno. Si rileva che dopo che un utente malintenzionato ha riassociato un campanello con un codice QR generato dall’app Aiwit, ha il controllo completo sul dispositivo finché un utente non vede un’e-mail da Eken e recupera il campanello.

Con poche eccezioni, i campanelli video e altre telecamere IoT tendono a fare affidamento sulle connessioni cloud per lo streaming e l’archiviazione di filmati, nonché per avvisare i proprietari sugli eventi. Ciò ha portato ad alcuni notevoli problemi di privacy e sicurezza. È stato scoperto che i campanelli ad anello spingevano le credenziali Wi-Fi in chiaro alla fine del 2019. Si è scoperto che Eufy, una società che commercializzava le sue offerte “No cloud”, caricava miniature facciali su server cloud per inviare avvisi push, e in seguito si è scusata per questo. e altre vulnerabilità . Il fornitore di fotocamere Wyze ha recentemente rivelato che, per la seconda volta in cinque mesi, immagini e feed video erano accidentalmente disponibili ai clienti sbagliati a seguito di una lunga interruzione .

Immagine dell’elenco di Amazon/Eken

Lascia un commento