Starlink ターミナルを root 化するための長くて困難な方法

Starlink のディッシュの 1 つに root アクセスを取得するには、ボード レイアウトの深い理解、eMMC ダンプ ハードウェアとスキル、ブートローダー ソフトウェアの理解、カスタム PCB など、取得が難しいものがいくつか必要です。しかし、研究者らはそれが可能であることを証明しました。

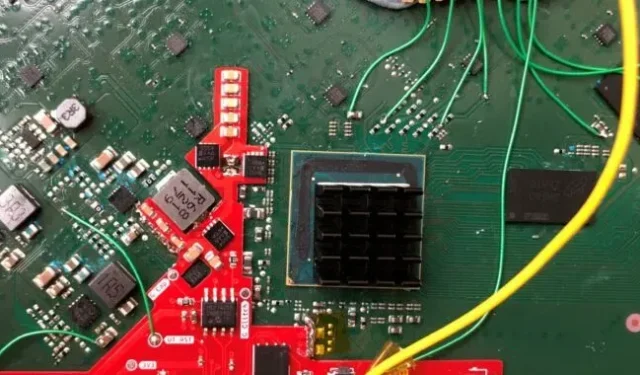

ベルギーのルーヴェン大学の研究者らは、講演「人間による地球への衝突:SpaceX Starlink ユーザー端末のブラックボックスセキュリティの評価」の中で、今年初めの Black Hat 2022 で、どのようにして Starlink ユーザー上で任意のコードを実行できたのかについて詳しく説明しました。電圧入力を介して特別に作成された Modchip を使用する端子 (皿など)。この会話は 8 月に行われましたが、スライドと研究者のリポジトリは最近のものです。

差し迫った脅威はなく、脆弱性は公開され限定的です。署名検証をバイパスすることで、研究者らは「Starlinkのユーザー端末とシステムのネットワーク側をさらに調査する」ことができたが、Black Hatのメモのスライドは、 Starlinkが「(セキュリティの観点から)よく設計された製品」であることを示唆している根の殻を取得するのは簡単ではなく、明らかな横方向の動きやエスカレーションには至りませんでした。しかし、ファームウェアを更新して、Starlink ディッシュを他の目的に再利用しますか? 多分。

研究者がハードウェアをハッキングする際に使用する多くの方法や分野を要約するのは簡単ではありませんが、ここではその試みを紹介します。ボードを徹底的に分析した結果、研究者らはボードの eMMC メモリを読み取るためのブレークポイントを発見しました。分析のためにファームウェアをリセットした後、基盤となるシステム オン チップ (SoC) に誤った電圧が導入されると、起動中に重要な変数が変更される可能性がある場所を発見しました。「開発ログインの有効化: はい」。動作が遅く、たまにしか起動しないため、電圧操作は他の多くのバグを引き起こす可能性がありますが、うまくいきました。

研究者が使用したmodchip は、 RaspberryPi RP2040 マイクロコントローラーをベースにしています。ほとんどの Raspberry Pi ハードウェアとは異なり、そのような旅に出た場合でも、メインの Pi チップを注文して受け取ることができます。ファームウェア ダンプ プロセスの詳細については、研究者のブログを参照してください。

コメントを残す