CD キュー ファイル内のワンクリック リモート コード悪用は、ほとんどの GNOME ベースの Linux ディストリビューションに影響を与えます

平均的なコンピュータ ユーザーが、CD や DVD などの光ディスクのトラックを記述するメタデータ ビットである.cue ファイル、または cue シートについて考え始めてから、非常に長い時間が経ちました。しかし、キューシートはまったく間違った理由で再び注目を集めています。これらは、GNOME デスクトップを備えた Linux システム上で攻撃者にコードを実行させる可能性があるワンクリックエクスプロイトの中心となっています。

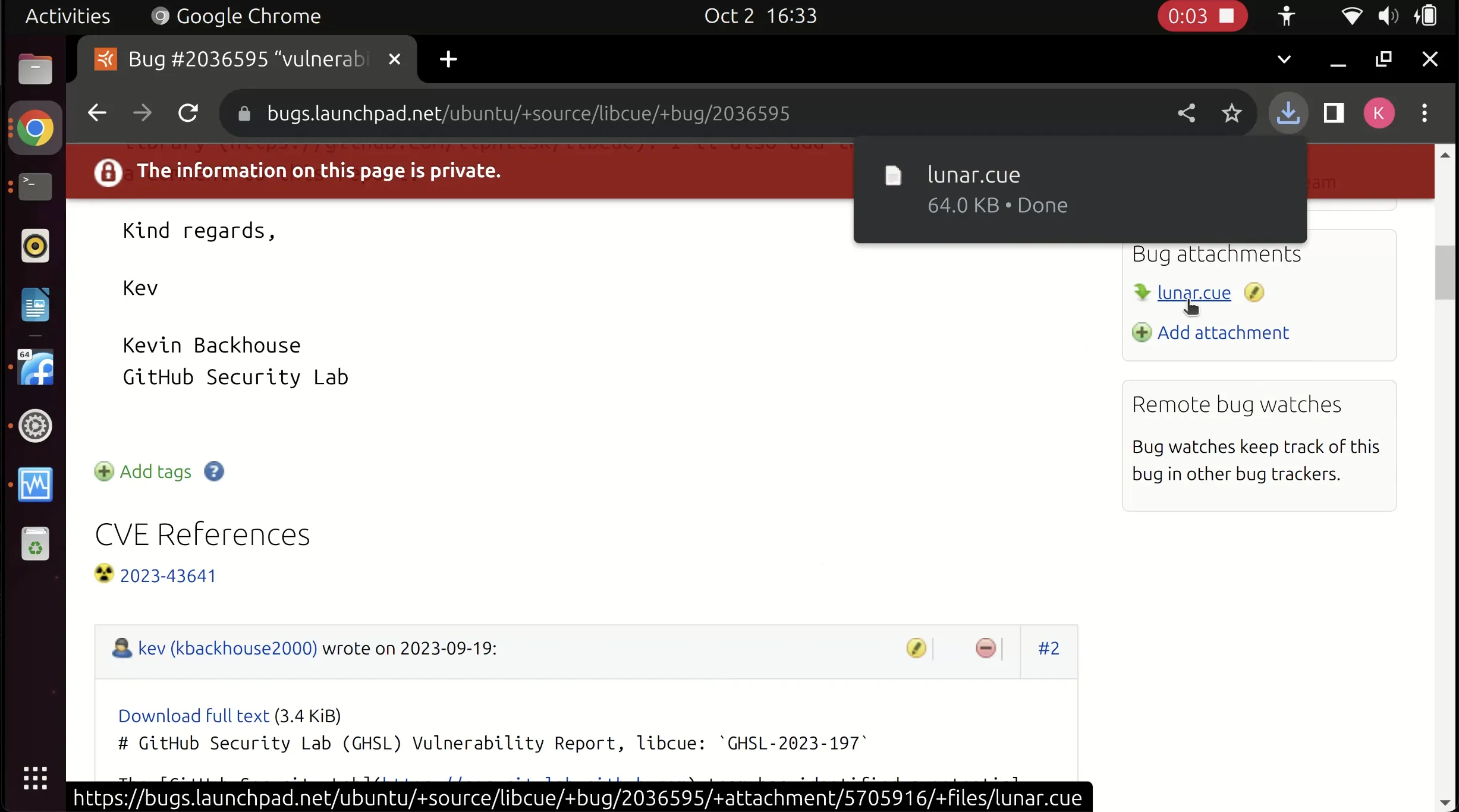

10 月 9 日に GitHub によって公開されたCVE-2023-43641 は、 cue シートを解析するlibcue ライブラリにおけるメモリ破損 (または範囲外の配列書き込み) の問題です。NIST はまだこの問題のスコアを提供していませんが、GitHub の提出ではこの問題を 8.8、つまり「高」と評価しています。この脆弱性はコア ライブラリでパッチされていますが、Linux ディストリビューションはそれを修正するためにデスクトップを更新する必要があります。

GNOME デスクトップにはデフォルトで「トラッカー マイナー」があり、ユーザーのホーム ディレクトリ内の特定のファイルの場所が変更されるたびに自動的に更新されます。libcue の脆弱性を悪用した cue シートのダウンロードをユーザーが強制された場合、GNOME のインデックス トラッカーが cue シートを読み取り、そのシート内のコードが実行される可能性があります。

GitHub のセキュリティ ラボのメンバーである Kevin Backhouse は、ブログ投稿でエクスプロイトのビデオ デモンストレーションを提供していますが、パッチ適用を可能にする概念実証はまだ公開していません。彼が提供するテスト キュー シートに対してシステムの脆弱性をテストできます。これにより、「無害なクラッシュ」が引き起こされるはずです。

このバグ自体は、libcue がディスク トラックのインデックス、またはその番号と長さを読み取る方法に特有のものです。libcue が使用するシステム ツールにより、libcue をだましてインデックスに負の数値を登録させることができます。その後、スキャン ルーチンの別の部分ではインデックス番号が負であるかどうかを配列に書き込む前にチェックしないため、攻撃者は配列の範囲外に書き込むことができます。Backhouse が提案した修正案では、単一の条件チェックがインデックス設定ルーチンに追加されます。

Backhouse のブログ投稿では、GNOME のようなトラッカーマイナーがこの種のエクスプロイトに対してどのように特に脆弱であるかを詳しく説明しています。

現時点での解決策は、GNOME ベースのディストリビューションのユーザーができるだけ早くシステムを更新することです。libcue の脆弱性はバージョン 2.3.0 でパッチされています。Libcue は通常、かなり静かなプロジェクトであり、主に Ilya Lipnitskiy 一人によって維持されています。これは、小規模で無償のプロジェクトによって支えられている膨大な量の技術インフラストラクチャを改めて示しています。

Backhouse が広範な Linux の脆弱性に貢献したのはこれが初めてではありません。彼は以前、標準ユーザーがいくつかのコマンドで root になる問題と、root アクセスも提供する Polkit エクスプロイトに関する問題を発見しました。Backhouse 氏は、悪いニュースを繰り返し伝えてきたにもかかわらず、最新の脆弱性情報の開示に次の脚注を追加しました。「私は現在 Ubuntu 23.04 をメイン OS として実行しており、GNOME デスクトップ環境が大好きです。」

コメントを残す