iOS 16.6 以下を実行している arm64e デバイス向けの今後のジェイルブレイクについては #37c3 で議論されます

多くの家族が 25日のクリスマス休暇を祝うために起きていた一方で、セキュリティ研究者の Boris Larin (@oct0xor) が X (旧 Twitter) に投稿した、iOS およびiPadOS 16.6 以降は間もなくリリースされます。

これまで arm64e デバイスに対するiOS および iPadOS 16 のジェイルブレイクの兆候はなかったため、このニュースは私たちのほとんどを驚かせました。

さらに良いのは、KTRR (カーネル テキスト読み取り専用領域) バイパスを利用しているようだという事実です。これは、 kfdエクスプロイト ベースのジェイルブレイクを可能にするために、私たちのほとんどが待ち望んでいた PAC または PPL バイパスよりもさらに強力です。。

前述のからかわれた脱獄は kfd ベースではありませんが、その本質について学ぶのに長くはかからないようです。

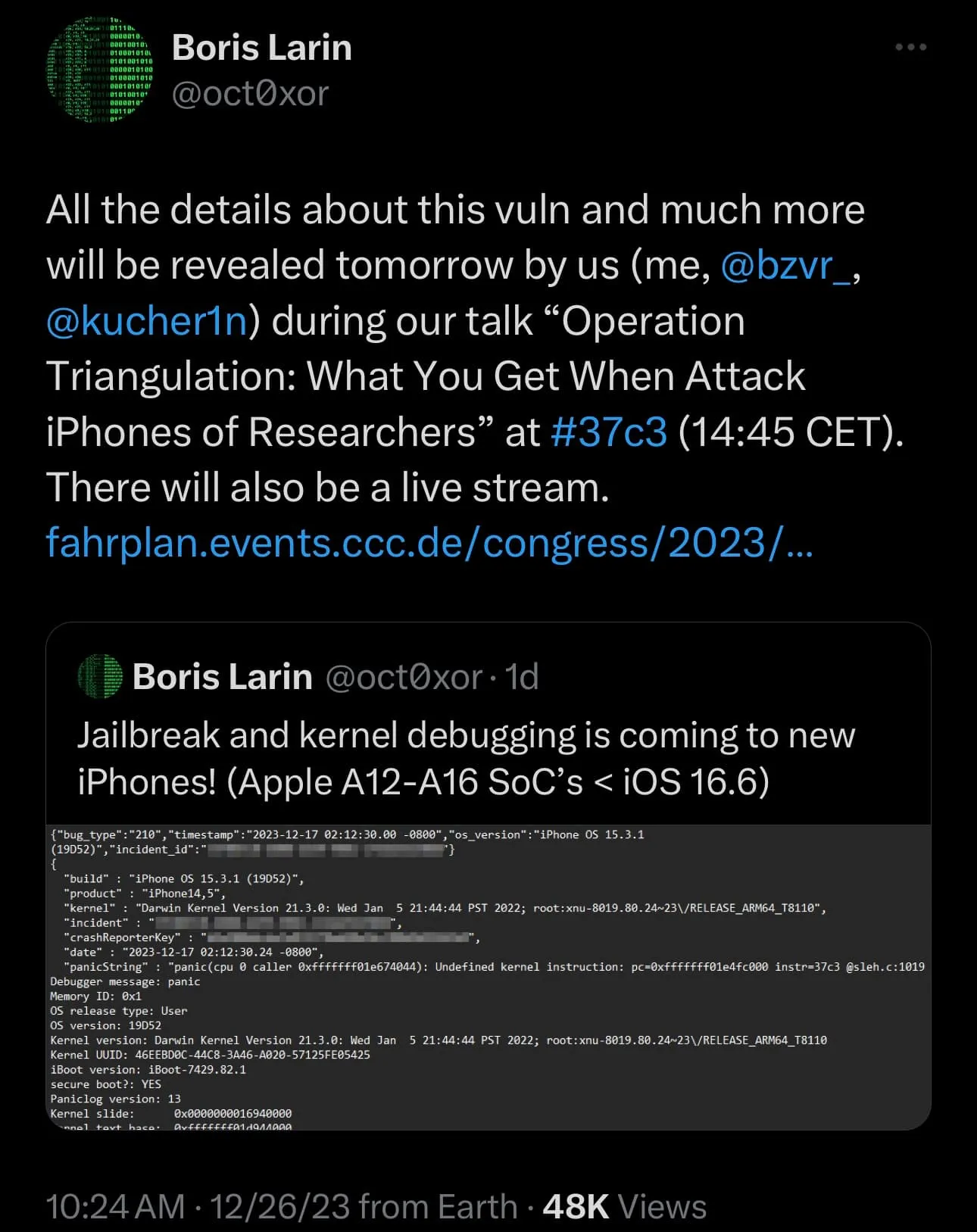

火曜日にX に共有されたフォローアップ投稿の中で、ラリン氏は、この脆弱性の詳細については明日#37c3でラリン氏と、レオニード・ベズベルシェンコ氏 (@bzvr_) とジョージー・クチェリン氏 (@kucher1n) を含む他のセキュリティ研究者 2 名が講演中に議論するだろうと述べた。タイトルは「三角測量: 研究者の iPhone を攻撃すると得られるもの」。

イベントページのトークの説明は次のようになります。

同僚の Apple モバイル デバイスを標的としたゼロクリック攻撃を発見し、攻撃のすべての段階をキャプチャすることに成功したところを想像してみてください。まさにそれが私たちに起こったのです!これにより、4 つのゼロデイ脆弱性が修正され、誰も気づかずに何年も存在していた未知の高度に洗練されたスパイウェアが発見されました。私たちはそれを三角測量作戦と呼んでいます。私たちは攻撃のあらゆる段階を徹底的に分析しながら、ほぼ 6 か月間この話をからかってきました。今回初めて、そのすべてを皆さんにお伝えする準備が整いました。これは、カスペルスキーがこれまでに発見した最も洗練された攻撃チェーンとスパイウェアの物語です。

このプレゼンテーションでは、次の内容を共有します。

– 攻撃者が隠蔽して保護しようとしたにも関わらず、iOS に対するゼロクリック攻撃の全段階をどのようにして発見し捕捉したのか

– 4 つのゼロデイを含む 5 つの脆弱性を悪用した攻撃チェーン全体の包括的な分析

– 携帯電話を究極の監視ツールに変えるマルウェアの機能

– および私たちが発見できた以前に知られていたマルウェアへのリンク。

講演のライブ ストリームは、一般の人々が視聴してこの脆弱性がどのように機能するかについて詳しく知るために提供されます。

言及されたセキュリティ研究者 3 名は全員、Kaspersky GReAT に所属しているようです。カスペルスキーがサイバーセキュリティの世界で持つ影響力を考えると、脱獄やセキュリティ研究に携わるすべての人にとって、これが興味深く刺激的なプレゼンテーションになることは間違いありません。

iOS および iPadOS 16.6 以前を実行している arm64e デバイスの最新のジェイルブレイクがどうなるか楽しみですか? 下のコメントセクションでぜひお知らせください。

コメントを残す