Starlink 터미널을 근절하는 길고 어려운 방법

Starlink의 요리 중 하나에 대한 루트 액세스 권한을 얻으려면 보드 레이아웃에 대한 깊은 이해, eMMC 덤프 하드웨어 및 기술, 부트로더 소프트웨어에 대한 이해 및 맞춤형 PCB와 같이 얻기 어려운 몇 가지 사항이 필요합니다. 그러나 연구원들은 그것이 가능하다는 것을 증명했습니다.

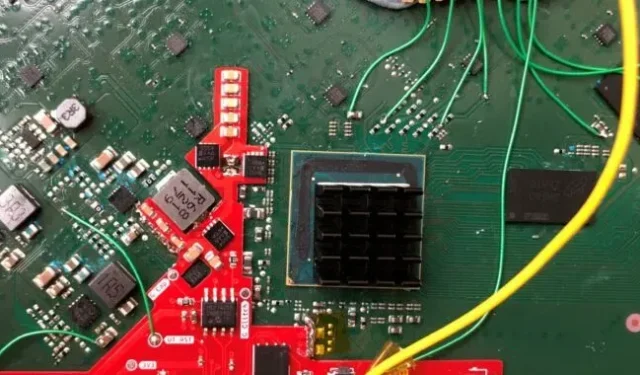

벨기에 KU Leuven 연구원은 올해 초 Black Hat 2022에서 Starlink 사용자에게 임의의 코드를 실행할 수 있었던 방법을 자세히 설명했습니다. 전압 입력을 통해 특수 제작된 모드칩을 사용하는 단자(예: 접시). 대화는 8월에 이루어졌지만 슬라이드와 연구자의 저장소는 최근의 것입니다 .

즉각적인 위협은 없으며 취약성이 공개되고 제한됩니다. 서명 확인을 우회하는 동안 연구원들은 “Starlink 사용자 터미널과 시스템의 네트워크 측면을 추가로 조사”할 수 있었지만 Black Hat 노트의 슬라이드는 Starlink가 “(보안 관점에서) 잘 설계된 제품임을 시사합니다. .”루트 쉘을 얻는 것이 쉽지 않았고 명백한 측면 이동이나 에스컬레이션이 발생하지 않았습니다. 하지만 펌웨어를 업데이트하고 다른 목적으로 Starlink 접시를 용도 변경하시겠습니까? 아마도.

연구원들이 하드웨어를 해킹할 때 사용하는 많은 방법과 분야를 요약하는 것은 쉽지 않지만 여기에 시도가 있습니다. 연구원들은 기판을 철저히 분석한 후 기판의 eMMC 메모리를 읽기 위한 중단점을 찾았습니다. 분석을 위해 펌웨어를 재설정한 후 그들은 기본 SoC(System on a Chip)에 잘못된 전압을 도입하면 부팅 중에 중요한 변수를 변경할 수 있는 위치를 발견했습니다. “개발 로그인 활성화: 예.” 전압 조작으로 인해 다른 많은 버그가 발생할 수 있지만 작동했습니다.

연구원들이 사용하는 모드칩은 RaspberryPi RP2040 마이크로컨트롤러를 기반으로 합니다. 대부분의 라즈베리 파이 하드웨어와 달리 그러한 여정을 떠나면 여전히 메인 파이 칩을 주문하고 받을 수 있습니다. 연구원 블로그 에서 펌웨어 덤프 프로세스에 대해 자세히 알아볼 수 있습니다 .

답글 남기기