iOS 16.6 이하를 실행하는 arm64e 장치에 대한 향후 탈옥은 #37c3에서 논의됩니다.

많은 가족들이 25 일 크리스마스 연휴를 축하하기 위해 잠에서 깨어났지만 , 일부는 보안 연구원 Boris Larin (@oct0xor)이 X(이전 Twitter)에서 iOS 및 iOS를 실행하는 A12 및 최신 기기에 대한 탈옥이 가능하다는 게시물을 보고 기분 좋게 놀랐습니다. iPadOS 16.6 및 이전 버전이 곧 출시될 예정입니다.

지금까지 arm64e 장치에 대한 iOS 및 iPadOS 16 탈옥 징후가 없었기 때문에 이 소식은 우리 대부분을 놀라게 했습니다 .

더 좋은 점은 kfd 익스플로잇 기반 탈옥을 위해 우리 대부분이 기다려온 PAC 또는 PPL 우회보다 훨씬 더 강력한 KTRR(커널 텍스트 읽기 전용 영역) 우회를 활용하는 것으로 보인다는 사실입니다. .

앞서 언급한 탈옥은 kfd 기반이 아니지만, 이에 대한 핵심 내용을 배우는 데는 그리 오랜 시간이 걸리지 않을 것 같습니다.

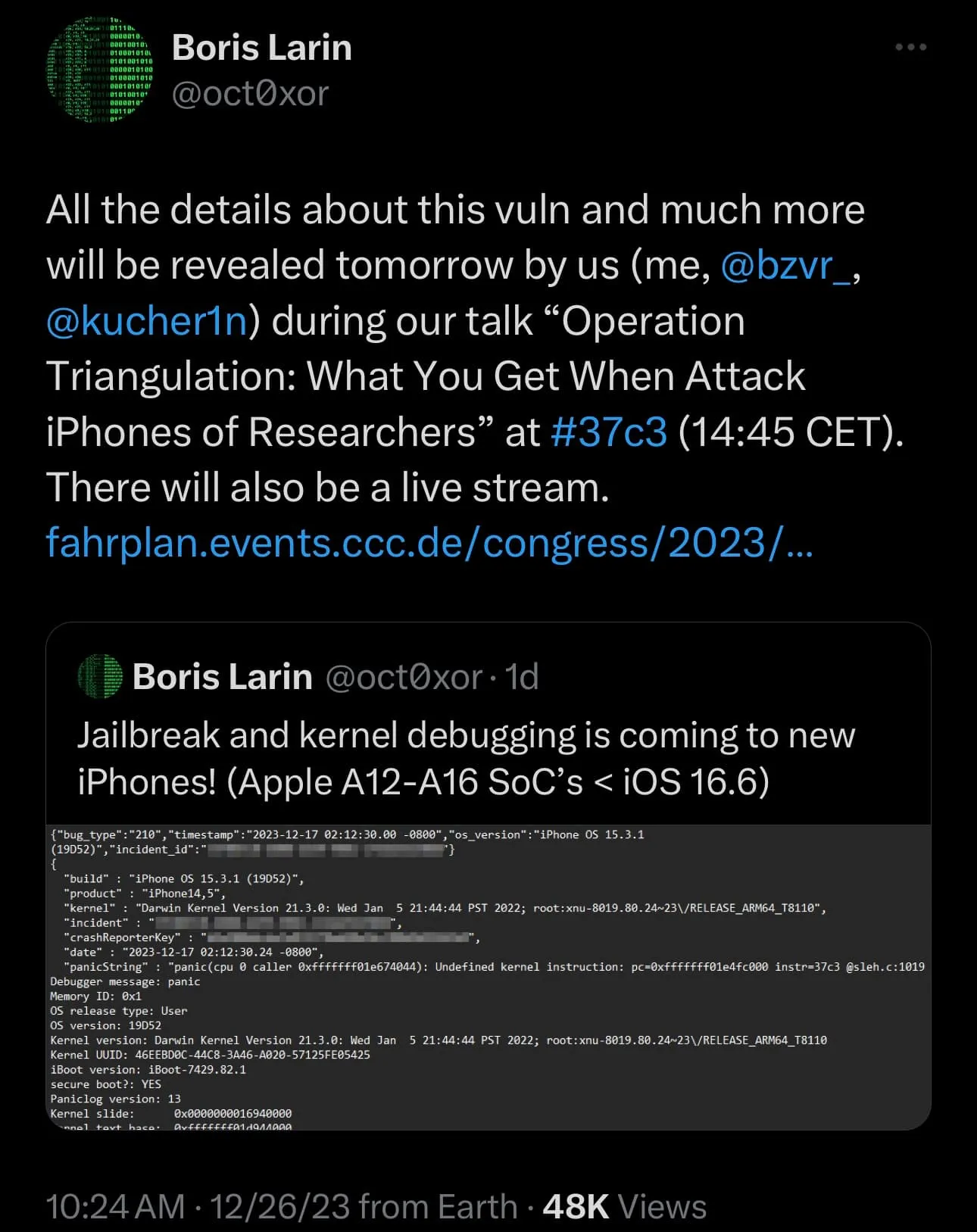

화요일에 X에 공유된 후속 게시물에서 Larin은 이 취약점에 대한 자세한 내용이 내일 #37c3 에서 Larin과 Leonid Bezvershenko(@bzvr_) 및 Georgy Kucherin(@kucher1n)을 포함한 두 명의 다른 보안 연구원이 대화 중에 논의할 것이라고 말했습니다 . “삼각측량: 연구원의 iPhone을 공격하면 얻을 수 있는 것”이라는 제목이 붙었습니다.

이벤트 페이지별 토크 설명은 다음과 같습니다.

동료의 Apple 모바일 장치를 대상으로 하는 제로 클릭 공격을 발견하고 공격의 모든 단계를 캡처하는 데 성공했다고 상상해 보십시오. 그것이 바로 우리에게 일어난 일입니다! 이로 인해 4개의 제로데이 취약점이 수정되었고, 수년간 아무도 눈치채지 못한 채 존재했던 이전에 알려지지 않은 고도로 정교한 스파이웨어가 발견되었습니다. 우리는 이를 삼각 측량 작전이라고 부릅니다. 우리는 공격의 모든 단계를 철저하게 분석하면서 거의 6개월 동안 이 이야기를 예고해 왔습니다. 이제 처음으로 이에 대한 모든 것을 알려드릴 준비가 되었습니다. 이것은 Kaspersky가 발견한 가장 정교한 공격 체인과 스파이웨어에 대한 이야기입니다.

이 프레젠테이션에서는 다음 내용을 공유합니다.

– 공격자의 숨기고 보호하려는 노력에도 불구하고 iOS에서 제로 클릭 공격의 모든 단계를 발견하고 캡처할 수 있었던 방법

– 4개의 제로데이를 포함하여 5개의 취약점을 악용한 전체 공격 체인에 대한 종합 분석

– 휴대폰을 최고의 감시 도구로 바꾸는 악성 코드의 기능

– 그리고 우리가 발견한 이전에 알려진 악성 코드에 대한 링크.

일반 대중이 취약점의 작동 방식을 보고 자세히 알아볼 수 있도록 실시간 강연 스트림이 제공됩니다.

언급된 보안 연구원 3명 모두 Kaspersky GReAT와 관련이 있는 것으로 보입니다. Kaspersky가 사이버 보안 세계에서 갖고 있는 영향력을 고려하면, 이것이 탈옥이나 보안 연구 에 관련된 모든 사람에게 흥미롭고 흥미진진한 프레젠테이션이 될 것이라는 데 의심의 여지가 없습니다 .

iOS 및 iPadOS 16.6 이하를 실행하는 arm64e 장치의 최신 탈옥이 어떻게 될지 기대되시나요? 아래의 댓글 섹션을 통해 알려주시기 바랍니다.

답글 남기기