Kaspersky 팀은 37c3 컨퍼런스에서 arm64e 장치에 대한 KTRR 우회를 어떻게 발견했는지 논의합니다.

일정 에 맞춰 수요일 37c3 컨퍼런스에서 무대에 올라 연구 결과를 논의하고 arm64e 장치(A12-A16, 어쩌면 A17까지)에 대한 KTRR 우회를 선보일 것이라고 말한 Kaspersky 그룹은 오늘 아침에 정확히 그렇게 했습니다.

Kaspersky 팀은 37c3에서 arm64e 장치에 대한 KTRR 우회를 어떻게 발견했는지 논의합니다.

아래에서는 팀이 무엇을 했는지에 대한 간략한 개요를 제공할 것입니다. 하지만 프레젠테이션을 직접 시청하고 싶다면 그렇게 하셔도 됩니다.

Boris Larin(@oct0xor), Leonid Bezvershenko(@bzvr_), Georgy Kucherin(@kucher1n)으로 구성된 그룹은 자신과 동료가 어떻게 악성 코드의 표적이 되었는지, 그리고 신중한 삼각측량과 역추적을 통해 어떻게 대응했는지에 대한 흥미로운 이야기를 공유했습니다. 엔지니어링 기술에 대해 자세히 알아보세요.

Wi-Fi 네트워크 에 연결된 iOS 장치와의 예상치 못한 통신 형태로 이상한 동작을 관찰한 후 그들은 관심을 갖게 되었고 더 자세히 알아보기로 결정했습니다. 이로 인해 그들은 악성 iMessage 로 유발될 수 있는 공격을 발견하게 되었습니다 .

공격자들은 Kaspersky 팀이 무슨 일이 일어나고 있는지 알아낼 수 있도록 유도할 수 있는 iMessage 및 자산의 흔적을 모두 제거하여 흔적을 숨기려고 시도한 것처럼 보였지만 중요한 오류를 범했습니다. 모든 흔적을 제거하지 않은 것입니다.

그런 다음 Kaspersky 팀은 트래픽을 가로채서 나중에 포렌식 분석을 통해 암호를 해독하고 검사할 수 있는 서버를 설정했습니다. 이 방법을 통해 그들은 공격자의 이메일 주소를 획득하고 공격의 작동 방식에 대해 더 많이 알게 되었습니다.

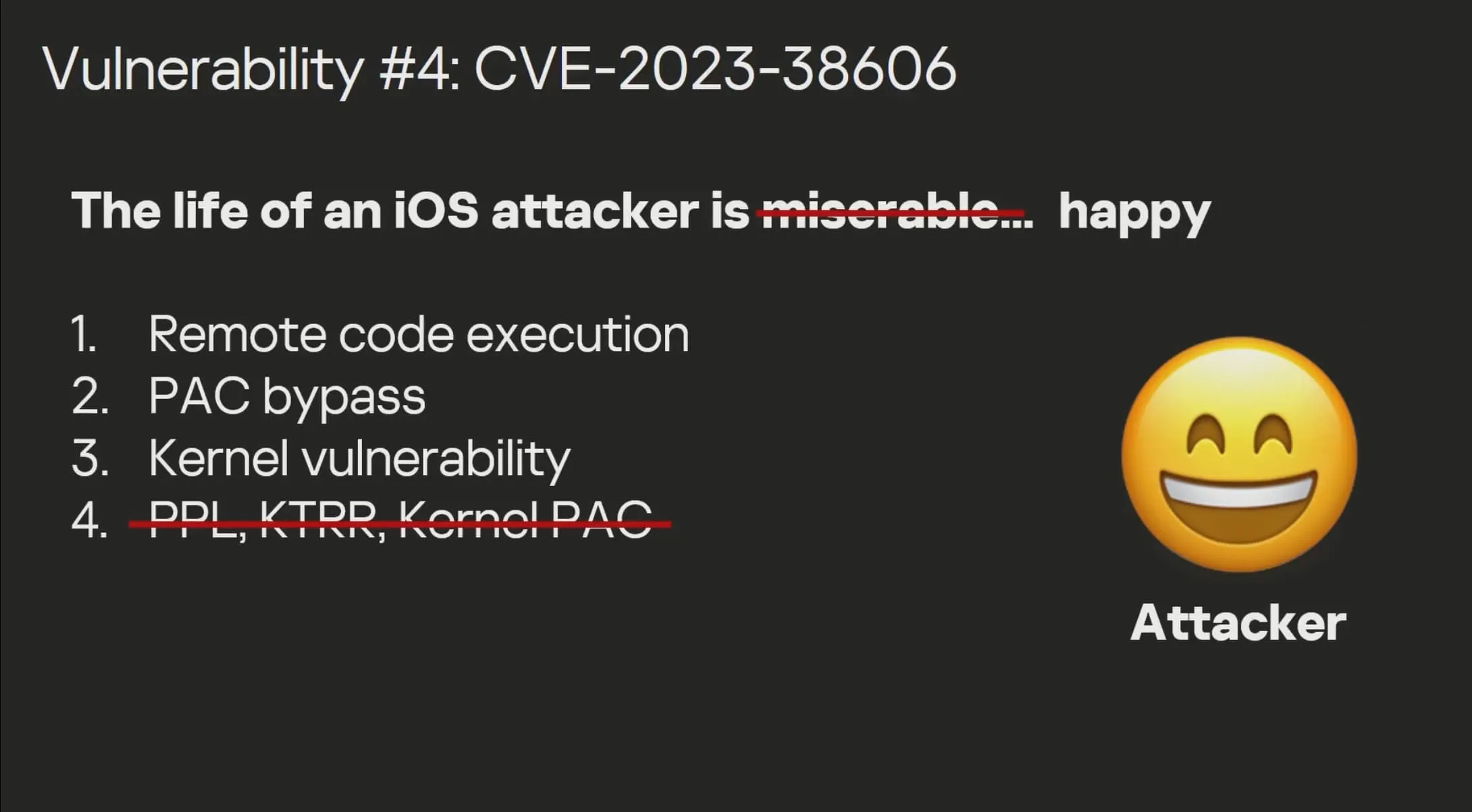

커널 텍스트 읽기 전용 영역에서 커널 메모리에 대한 액세스를 방지하기 위해 Apple이 적용한 보안 완화를 우회하는 방법인 KTRR 우회를 시작하세요 . 이는 탈옥을 위해 전체 익스플로잇 체인에서 활용될 수 있습니다.

37c3에서 Kaspersky 팀의 KTRR 우회 강연 슬라이드입니다.

37c3에서 Kaspersky 팀의 KTRR 우회 강연 슬라이드입니다.

KTRR 우회는 하드웨어 기반이므로 Apple이 소프트웨어 업데이트로 이를 패치할 수 없습니다. 회사가 바랄 수 있는 일은 반창고로 이를 모호하게 하는 것뿐이지만, 이는 탈옥을 결심한 제작자를 오랫동안 쫓아내기에는 충분하지 않습니다.

분명히 말하면 KTRR 우회는 하드웨어 기반이지만 checkm8 과 같은 하드웨어 기반 부트롬 익스플로잇과는 다릅니다 . 그러나 하드웨어 기반이기 때문에 새로운 탈옥을 생성하는 데 필요한 기간 동안 영향을 받는 휴대폰에서 계속해서 사용할 수 있습니다.

Apple은 KTRR 우회에 취약하지 않도록 향후 iPhone의 하드웨어를 조정할 가능성이 높습니다. 그럼에도 불구하고 그렇게 해도 이미 유통되고 있는 많은 장치가 수정되지는 않습니다. 이것이 바로 이것이 큰 문제인 이유입니다.

최신 소프트웨어 업데이트로 오늘 Kaspersky 팀이 자세히 설명하는 고유한 공격이 수정되었지만, 영향을 받는 장치 유형이나 펌웨어를 사용하는 사람이라면 누구나 약간의 노하우가 있으면 팀의 오픈 소스 도구를 사용하여 장치가 손상되었는지 확인할 수 있습니다. 그들의 팀이 맞았던 것과 동일한 공격으로 인해 손상되었습니다.

현재로서는 Kaspersky 팀의 KTRR 우회가 아직 공개되지 않았지만 곧 변경될 것으로 예상됩니다. iOS 및 iPadOS 16.5.1 이하 버전을 포함하는 iOS 및 iPadOS 16.6 미만의 모든 펌웨어를 지원합니다. 또한 우회는 arm64e 장치(A12-A16 및 A17도 가능하지만 후자는 확인되지 않음)에서만 작동합니다.

모든 사람이 포기하기 시작했을 때 탈옥 시즌을 몇 번 더 가져올 가능성이 있기 때문에 KTRR 우회가 어떻게 될지 보는 것은 흥미로울 것입니다.

답글 남기기