Raspberry Pi Bitlocker 해킹은 수년 동안 잘 문서화되어 있는 공격에 대한 새로운 시도입니다.

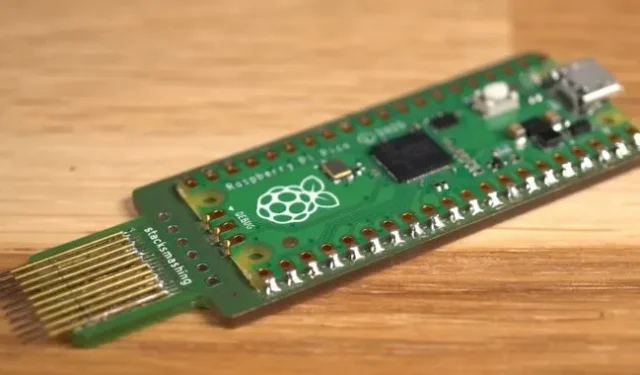

지난주 보안 연구원인 StackSmashing의 비디오에서는 맞춤형 PCB와 Raspberry Pi Pico를 사용하여 “50초 이내에” Microsoft의 Bitlocker 드라이브 암호화를 해독할 수 있는 익스플로잇을 시연했습니다 .

이 익스플로잇은 Pi를 사용하여 외부 TPM 칩과 나머지 노트북(대략 2014년 출시된 2세대 ThinkPad X1 Carbon) 간의 통신을 모니터링하는 방식으로 작동합니다. TPM은 암호화된 디스크를 잠금 해제하고 읽을 수 있게 만드는 암호화 키를 저장합니다. 드라이브가 암호화된 이후 PC의 나머지 하드웨어가 변경되지 않았음을 확인한 후 TPM은 디스크 잠금을 해제하기 위해 해당 키를 보냅니다. 문제는 암호화 키가 일반 텍스트로 전송되어 StackSmashing이 개발한 것과 같은 스니퍼가 키를 읽은 다음 이를 사용하여 다른 시스템의 드라이브 잠금을 해제하고 그 안의 모든 데이터에 액세스할 수 있다는 것입니다.

이것은 새로운 공격이 아니며 StackSmashing은 반복적으로 그렇게 말했습니다. 우리는 2021년에 유사한 TPM 스니핑 익스플로잇 에 대해 보고했으며 , 2019년에는 유사하게 저가형 상용 하드웨어를 사용하여 StackSmashing이 사용한 것과 동일한 LPC(로우 핀 수) 통신 버스를 통해 일반 텍스트 암호화 키를 수집한 또 다른 익스플로잇이 있었습니다. 이러한 유형의 악용은 Microsoft가 자체 Bitlocker 문서에 몇 가지 추가 완화 단계를 포함할 정도로 잘 알려져 있습니다 . StackSmashing 데모의 새로운 주요 혁신은 Raspberry Pi 구성 요소입니다. 이는 Hackaday 및 Tom’s Hardware 와 같은 매장이 처음에 이 구성 요소를 선택한 이유 중 하나일 것입니다 .

원본 비디오는 익스플로잇을 설명하는 방법에 대해 상당한 책임감을 갖고 있으며, 재보고의 첫 번째 물결에서는 적어도 이 익스플로잇이 별도의 독립형 TPM 칩이 있는 시스템에서만 작동하거나 다른 시스템과 대체로 유사하다는 사실과 같은 중요한 세부 사항을 언급했습니다. 잘 문서화되어 있는 수년 된 공격입니다. 그러나 이야기가 유포되고 재유포됨에 따라 일부 보고에서는 이러한 종류의 미묘한 차이를 제외했으며 본질적으로 모든 Windows PC의 드라이브 암호화는 10달러의 하드웨어와 몇 분의 시간으로 사소하게 깨질 수 있다는 결론을 내렸습니다. 이 익스플로잇이 무엇인지 아닌지를 명확히 하는 것은 가치가 있습니다.

어떤 PC가 영향을 받나요?

Bitlocker는 노트북을 훔친 사람이 드라이브를 꺼내 다른 시스템에 삽입하고 계정 비밀번호 없이 데이터에 액세스하는 것을 방지하기 위해 주로 존재하는 전체 디스크 암호화의 한 형태입니다. 많은 최신 Windows 10 및 11 시스템은 기본적으로 Bitlocker를 사용합니다. TPM이 있는 시스템의 Windows 11 Home 또는 Pro에서 Microsoft 계정에 로그인하면 일반적으로 드라이브가 자동으로 암호화되고 복구 키가 Microsoft 계정에 업로드됩니다. Windows 11 Pro 시스템에서는 Microsoft 계정 사용 여부에 관계없이 Bitlocker를 수동으로 켜서 원하는 방식으로 복구 키를 백업할 수 있습니다.

그럼에도 불구하고 잠재적인 Bitlocker 악용은 수백만 대의 컴퓨터에 있는 개인 데이터에 영향을 미칠 수 있습니다. 그렇다면 이 오래된 공격의 새로운 예는 얼마나 큰 문제일까요? 대부분의 사람들에게 대답은 아마도 “별로 그렇지 않다”일 것입니다.

공격자의 진입 장벽 중 하나는 기술적입니다. 많은 최신 시스템은 대부분의 프로세서에 직접 내장된 펌웨어 TPM 모듈(fTPM)을 사용합니다. 더 저렴한 기계에서는 제조 비용을 절약할 수 있는 방법이 될 수 있습니다. 이미 비용을 지불하고 있는 CPU의 기능만 사용할 수 있다면 별도의 칩을 구입하는 이유는 무엇입니까? Microsoft의 Pluton 보안 프로세서 와의 호환성을 광고하는 시스템을 포함한 다른 시스템에서는 이러한 종류의 “스니핑” 공격을 특별히 완화하는 보안 기능으로 판매됩니다.

fTPM을 스니핑할 외부 통신 버스가 없기 때문입니다. 프로세서에 통합되어 있으므로 TPM과 나머지 시스템 간의 모든 통신도 프로세서 내부에서 발생합니다. 거의 모든 자체 제작 Windows 11 호환 데스크탑은 최신 저가형 데스크탑 및 노트북과 마찬가지로 fTPM을 사용합니다. 우리는 Acer와 Lenovo의 최근 500달러 미만 Intel 및 AMD 노트북 4대와 사용된 펌웨어 TPM을 모두 확인했습니다. Asus, Gigabyte 및 ASRock의 마더보드를 갖춘 4개의 자체 제작 데스크탑도 마찬가지입니다.

아이러니하게도 고급 Windows 노트북을 사용하는 경우 노트북이 전용 외부 TPM 칩을 사용할 가능성이 약간 더 높으며, 이는 취약할 수 있음을 의미합니다.

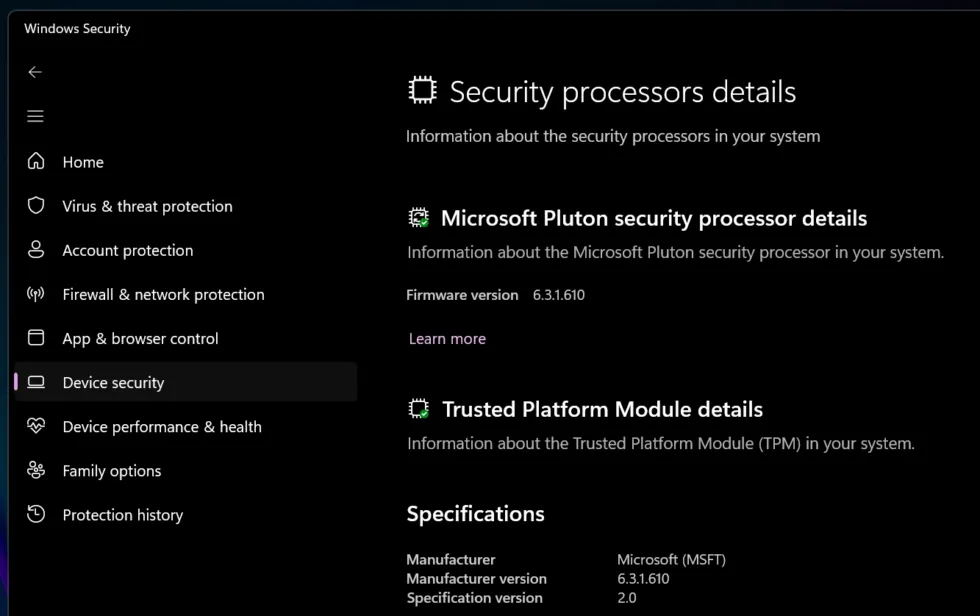

사용 중인 TPM 유형을 확인하는 가장 쉬운 방법은 Windows 보안 센터로 이동하여 장치 보안 화면으로 이동하여 보안 프로세서 세부 정보를 클릭하는 것입니다. TPM 제조업체가 Intel(Intel 시스템의 경우) 또는 AMD(AMD 시스템의 경우)로 나열되어 있는 경우 시스템의 fTPM을 사용하고 있을 가능성이 높으며 이 공격은 시스템에서 작동하지 않습니다. TPM 제조업체로 나열된 Microsoft의 경우에도 마찬가지입니다. 이는 일반적으로 컴퓨터가 Pluton을 사용함을 의미합니다.

하지만 다른 제조업체가 나열되어 있다면 전용 TPM을 사용하고 있을 가능성이 높습니다. 최근 고급형 Asus Zenbook, Dell XPS 13 및 중급형 Lenovo ThinkPad에서 STMicroelectronics TPM을 보았습니다. StackSmashing은 또한 하드웨어 TPM이 포함된 ThinkPad X1 Carbon Gen 11 의 사진 과 암호화 키를 알아내기 위해 누군가가 필요로 하는 모든 핀의 사진을 게시했습니다. 이는 모든 최신 시스템이 fTPM으로 전환한 것은 아니라는 증거입니다. 물론 제가 처음에 가정했던 것입니다. 도. 2015년 또는 2016년 이전에 제조된 노트북은 모두 하드웨어 TPM이 있는 경우 이를 사용하는 것이 사실상 보장됩니다.

그렇다고 fTPM이 완전히 오류가 없다는 말은 아닙니다. 일부 보안 연구원들은 “대상 장치에 대한 2~3시간의 물리적 액세스”를 통해 일부 AMD 프로세서의 fTPM을 물리칠 수 있었습니다 . 펌웨어 TPM은 StackSmashing이 공격하는 일종의 물리적인 Raspberry Pi 기반 공격에 취약하지 않습니다. 시연했다.

답글 남기기