Saugumo tyrinėtojas išleidžia „PoC“ su r/w branduoliu, skirtą „Neural Engine“ įrenginiams, kuriuose veikia „iOS 15“ ir „macOS 12“

Saugumo tyrinėtojas @_simo36 apsuko nemažai galvos, penktadienį paskelbdamas tviterį, kuriame, atrodo, yra koncepcijos įrodymas (PoC) išnaudojimo grandinei, vadinamai WeightBufs, kuri suteikia branduolio atminties skaitymo ir rašymo galimybes kai kuriose iOS ir iPadOS 15 versijose. ir macOS. 12.

„Twitter“ žinutėje @_simo36 nurodo „GutHub“ puslapį , kuriame yra ne tik visa informacija apie išnaudojimą, bet ir pristatymo skaidrės, kurias jie pateikė POC2022.

Atrodo, kad pats išnaudojimas palaiko visas „iOS“ ir „iPadOS 15“ versijas „Neural Engine“ įrenginiuose (A11 ir naujesnėse versijose), tačiau nepalaiko „iOS“ ir „iPadOS 16“; tačiau „iOS“ ir „iPadOS 15.6“ pataiso smėlio dėžės pabėgimą, kuris nutraukia „WeightBuf“ nulaužimui naudojamų išnaudojimų grandinę. Turint tai omenyje, visa išnaudojimo grandinė šiuo metu pasiekiama tik iOS ir iPadOS 15.0–15.5 ir macOS 12.0–12.4.

Aukščiau pateikta problema pabrėžia vieną iš pagrindinių problemų, turinčių įtakos jailbreak’ams šiandien, ty metodai tapo svarbesni už pačius branduolio išnaudojimus. Joks branduolio išnaudojimas nepažeis dabartinės „iOS“ ar „iPadOS“ programinės aparatinės įrangos, nes „Apple“ ir toliau stiprina „iPhone“ ir „iPad“ saugumą. Dėl šios priežasties jailbreak kūrėjams reikia papildomų išteklių, pvz., aplinkkelių ir smėlio dėžės pabėgimų, kad tai pasiektų. Navigacijos per visus šiuos mechanizmus logika yra technika.

@_simo36 išnaudojimo grandinė išnaudoja mažiausiai keturis skirtingus pažeidžiamumus, apie kuriuos jau buvo pranešta Apple, įskaitant šiuos:

- CVE-2022-32845: pridėtas model.hwx parašo patvirtinimo apėjimas.

- CVE-2022-32948: DeCxt::FileIndexToWeight() Skaityti OOB, nes trūksta masyvo indekso patikrinimo.

- CVE-2022-42805: ZinComputeProgramUpdateMutables() galimas atsitiktinis skaitymas dėl sveikųjų skaičių perpildymo problemos

- CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Buferio perteklius dėl sveikojo skaičiaus perpildymo problemos.

@_simo36 šiuo metu teigia, kad sėkmingai išbandė savo išnaudojimo grandinę šiuose įrenginių ir programinės įrangos deriniuose:

- iPhone 12 Pro (iPhone 13.3), kuriame veikia iOS 15.5

- iPad Pro (iPad 8,10), kuriame veikia iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3), kuriame veikia iOS 15.4.1

- „MacBook Air“ (10.1 su M1 lustu), kuriame veikia „macOS 12.4“.

Taigi žinome, kad visi užduodate degantį klausimą: „Ar tai gali būti panaudota norint ištrūkti iš kalėjimo? bus reikalaujama sukurti jailbreak ir paleisti jį galutinių vartotojų įrenginiuose.

Tačiau koncepcijos įrodymas yra puikus meistriško įsilaužimo pavyzdys, ir galime tik tikėtis, kad jis padės greičiau išspręsti galvosūkį, nes kelios įsilaužėlių komandos dirba fone kurdamos „iOS“ ir „iPadOS 15“ jailbreak’us.

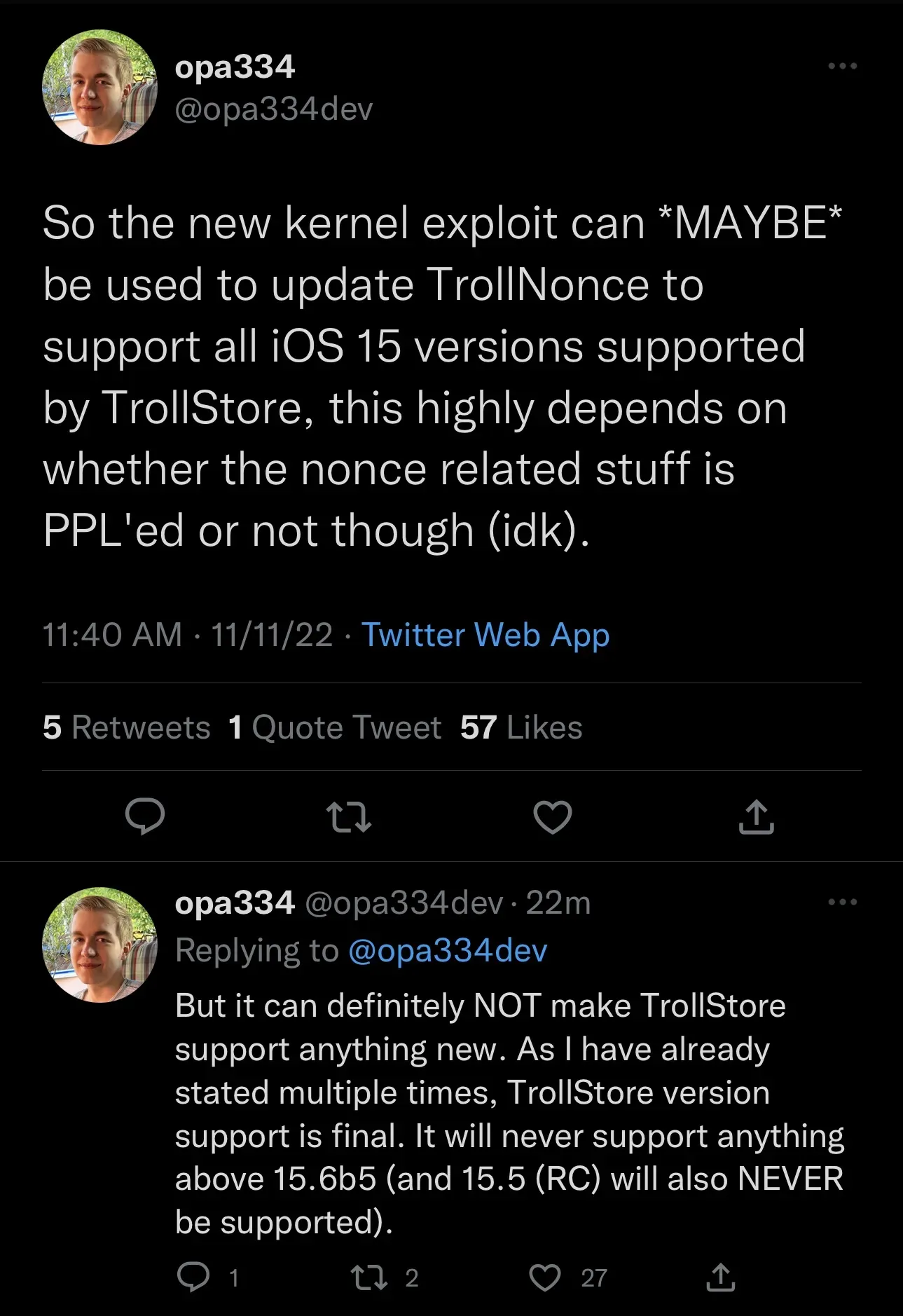

Tiesą sakant, kai kurie kūrėjai jau ieško būdų, kaip jį įtraukti į savo projektus, pavyzdžiui, „TrollStore“ kūrėjas @opa334, kuris galėtų jį panaudoti tobulinant „TrollNonce“. Tačiau verta paminėti, kad „TrollStore“ niekada nepalaikys nieko naujesnio nei jau palaikoma programinė įranga:

Ar nekantraujate pamatyti, kas bus iš naujos išnaudojimo grandinės? Praneškite mums toliau pateiktame komentarų skyriuje.

Parašykite komentarą