ElleKit-ontwikkelaar zegt dat tweak-injectie voor iOS 17.0 bijna klaar is, in afwachting van kernel-exploit en gebruikersruimte PAC-bypass

Het was pas vorige week dat we het ongelooflijke nieuws deelden dat ElleKit tweak injection-ontwikkelaar @eveiynee met succes een echte SpringBoard tweak injection had gerealiseerd met behulp van de kernel file descriptor ( kfd ) exploit en de CoreTrust-bug die door TrollStore werd benut.

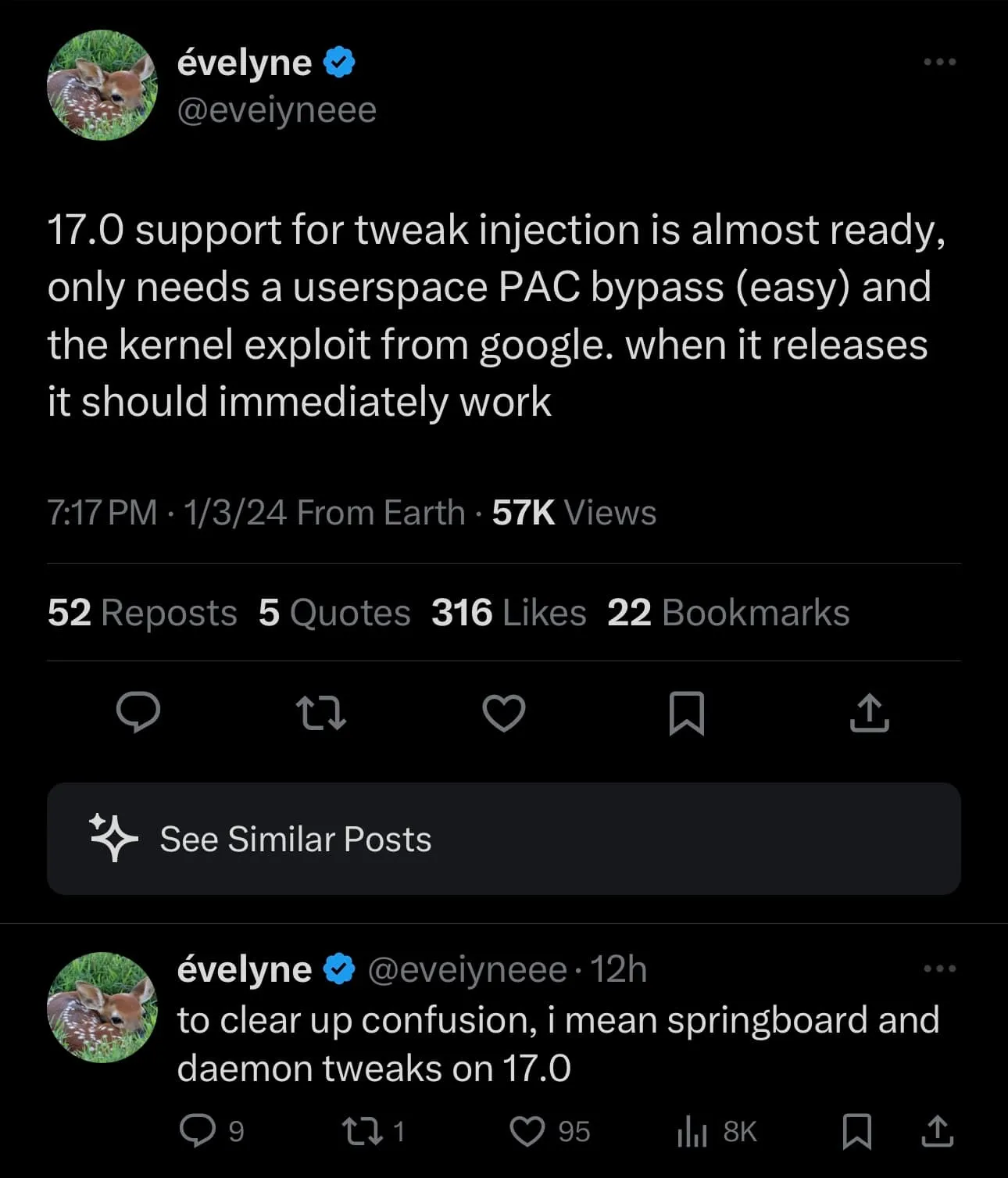

Maar deze week ging dezelfde ontwikkelaar naar X (voorheen Twitter) om te vertellen hoe ze de ondersteuning voor tweak-injecties voor iOS en iPadOS 17.0 bijna hebben voltooid.

Onder verwijzing naar het bericht zal het voltooien van iOS & iPadOS 17.0 tweak-injectie een PAC-bypass in de gebruikersruimte vereisen (wat volgens de ontwikkelaar eenvoudig zal zijn), samen met een verwachte kernel-exploit waarover Google Project Zero naar verwachting in de nabije toekomst een artikel zal publiceren.

Dankzij recente verbeteringen in de bootstrap-software is voor deze tweak-injectiemethode geen jailbreak nodig en kunnen bepaalde jailbreak-tweaks nu worden geïnstalleerd om zowel apps als SpringBoard uit te voeren en te beïnvloeden met alleen een kernel-exploit en de CoreTrust-bug (ondersteunt tot iOS & iPadOS 17.0).

Het is vermeldenswaard dat hoewel een Secure Page Table Monitor (SPTM)-bypass nodig zou zijn om een jailbreak uit te voeren voor iOS en iPadOS 17, een SPTM-bypass niet vereist is om tweak-injectie uit te voeren met de methode van @eveiyneee.

Een waarschuwing is echter dat het onbekend blijft hoe veilig het precies is om tweak-injectie in te zetten op een niet-gejailbreakt apparaat. Sommige ontwikkelaars, waaronder Dopamine en TrollStore- ontwikkelaar Lars Fröder (@opa334dev) hebben gesuggereerd dat gebruikers het risico lopen dat hun apparaat in een bootloop terechtkomt als ze deze bootstraps gebruiken.

Het valt nog te bezien wat voor soort bootloop-mitigerende functies deze bootstrap- en tweak-injectieontwikkelaars in hun platforms inbouwen, maar gezien de risico’s die aan bootloops verbonden zijn, is het over het algemeen raadzaam om deze waarschuwingen in acht te nemen totdat deze zorgen terzijde kunnen worden geschoven.

In ieder geval is het nog steeds bijzonder fascinerend om te zien welk soort proof-of-concepts we zien, omdat het laat zien hoe krachtig de CoreTrust-bug werkelijk is buiten het traditionele gebruik van permanente ondertekening.

Ben je benieuwd waar deze trein ons naartoe brengt? Laat het ons weten in de opmerkingen hieronder.

Geef een reactie