Security Researcher brengt PoC met r/w-kern uit voor Neural Engine-apparaten met iOS 15 en macOS 12

Beveiligingsonderzoeker @_simo36 deed nogal wat hoofden opwaaien door vrijdag een tweet te posten die een proof-of-concept (PoC) lijkt te bevatten voor een exploitketen genaamd WeightBufs die lees- en schrijfmogelijkheden biedt voor het kernelgeheugen in sommige versies van iOS en iPadOS 15 en macOS. 12.

In de tweet verwijst @_simo36 naar een GutHub-pagina die niet alleen alle informatie over de exploit bevat, maar ook de dia’s voor de presentatie die ze gaven op POC2022.

De exploit zelf lijkt alle versies van iOS en iPadOS 15 op Neural Engine-apparaten (A11 en hoger) te ondersteunen, maar ondersteunt iOS en iPadOS 16 niet; maar iOS en iPadOS 15.6 repareren een sandbox-ontsnapping die de keten van exploits verbreekt die werden gebruikt om WeightBufs te kraken. Met dat in gedachten is de volledige exploit chain momenteel alleen beschikbaar voor iOS en iPadOS 15.0-15.5 en macOS 12.0-12.4.

Het bovenstaande probleem belicht een van de belangrijkste problemen die hedendaagse jailbreaks beïnvloeden, en dat is hoe methoden belangrijker zijn geworden dan kernel-exploits zelf. Geen enkele kernel-exploit zal de huidige iOS- of iPadOS-firmware jailbreaken terwijl Apple de beveiliging van iPhone en iPad blijft verbeteren. Daarom hebben jailbreak-ontwikkelaars extra middelen nodig, zoals bypasses en sandbox-ontsnappingen, alleen maar om dit te bereiken. De logica van navigatie door al deze mechanismen is de techniek.

De exploitketen @_simo36 maakt gebruik van ten minste vier verschillende kwetsbaarheden die al aan Apple zijn gemeld, waaronder de volgende:

- CVE-2022-32845: Bypass voor handtekeningverificatie toegevoegd voor model.hwx.

- CVE-2022-32948: DeCxt::FileIndexToWeight() Lees OOB vanwege ontbrekende array-indexcontrole.

- CVE-2022-42805: ZinComputeProgramUpdateMutables() willekeurig lezen mogelijk vanwege probleem met integeroverloop

- CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Bufferonderschrijding vanwege probleem met integer-overflow.

@_simo36 zegt momenteel dat ze hun exploit chain met succes hebben getest op de volgende combinaties van apparaten en firmware:

- iPhone 12 Pro (iPhone 13.3) met iOS 15.5

- iPad Pro (iPad 8,10) met iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3) met iOS 15.4.1

- MacBook Air (10.1 met M1-chip) met macOS 12.4

Dus we weten dat jullie allemaal de brandende vraag stellen: “Kan dit gebruikt worden om uit de gevangenis te ontsnappen?” is vereist om een jailbreak te maken en deze uit te voeren op de apparaten van eindgebruikers.

Het proof of concept is echter een geweldig voorbeeld van een meesterlijke hack en we kunnen alleen maar hopen dat het helpt om de puzzel sneller op te lossen, aangezien verschillende hackteams op de achtergrond werken aan het ontwikkelen van jailbreaks voor iOS en iPadOS 15.

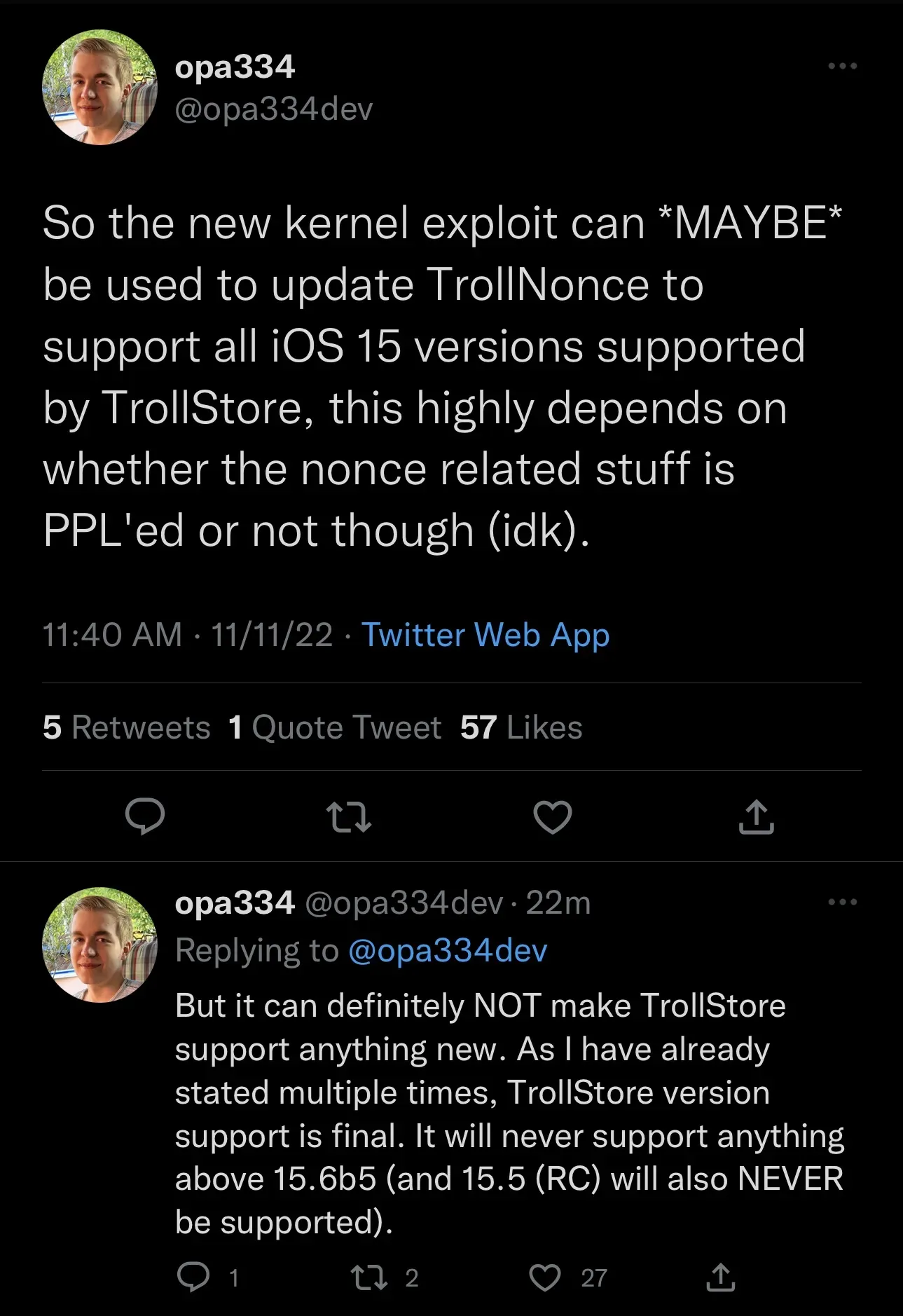

Sommige ontwikkelaars zijn zelfs al op zoek naar manieren om het in hun projecten op te nemen, zoals TrollStore-ontwikkelaar @opa334 die het zou kunnen gebruiken om TrollNonce te verbeteren. Maar het is vermeldenswaard dat TrollStore nooit iets nieuws zal ondersteunen dan de firmware die het al ondersteunt:

Ben je enthousiast om te zien wat er van de nieuwe exploitketen zal worden? Laat het ons weten in de comments hieronder.

Geef een reactie