Raspberry Pi Bitlocker-hack is een nieuwe draai aan een jaren oude, goed gedocumenteerde exploit

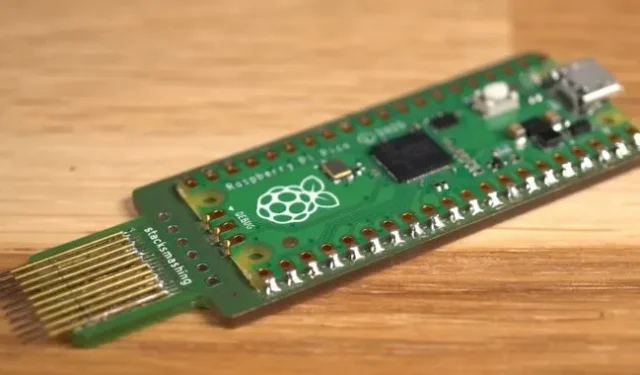

Vorige week demonstreerde een video van beveiligingsonderzoeker StackSmashing een exploit die de Bitlocker-schijfversleuteling van Microsoft in “minder dan 50 seconden” kon doorbreken met behulp van een aangepaste PCB en een Raspberry Pi Pico.

De exploit werkt door de Pi te gebruiken om de communicatie tussen een externe TPM-chip en de rest van de laptop te monitoren, een ThinkPad X1 Carbon van de tweede generatie uit ongeveer 2014. De TPM slaat de coderingssleutel op die uw gecodeerde schijf ontgrendelt en leesbaar maakt, en de TPM verzendt die sleutel om de schijf te ontgrendelen nadat is geverifieerd dat de rest van de hardware van de pc niet is gewijzigd sinds de schijf is gecodeerd. Het probleem is dat de coderingssleutel in platte tekst wordt verzonden, waardoor een sniffer zoals degene die StackSmashing heeft ontwikkeld de sleutel kan lezen en deze vervolgens kan gebruiken om de schijf in een ander systeem te ontgrendelen, waardoor toegang wordt verkregen tot alle gegevens erop.

Dit is geen nieuwe exploit, en StackSmashing heeft dit herhaaldelijk gezegd. We rapporteerden in 2021 over een soortgelijke TPM-snuffel-exploit , en er is er nog een uit 2019 die op vergelijkbare wijze goedkope standaardhardware gebruikte om een coderingssleutel in platte tekst op te halen via dezelfde LPC-communicatiebus (low-pin count) die StackSmashing gebruikte. Dit type exploit is zo bekend dat Microsoft zelfs enkele extra risicobeperkingsstappen in zijn eigen Bitlocker-documentatie heeft opgenomen ; De belangrijkste nieuwe innovatie in de demo van StackSmashing is de Raspberry Pi-component, wat waarschijnlijk een deel van de reden is waarom winkels als Hackaday en Tom’s Hardware het in de eerste plaats hebben opgepikt.

De originele video is behoorlijk verantwoordelijk over de manier waarop de exploit wordt uitgelegd, en in de eerste golf van herrapportage worden op zijn minst belangrijke details vermeld, zoals het feit dat de exploit alleen werkt op systemen met discrete, zelfstandige TPM-chips of dat deze in grote lijnen vergelijkbaar is met andere goed gedocumenteerde, jaren oude aanvallen. Maar naarmate het verhaal de ronde deed en opnieuw circuleerde , hebben sommige rapporten dit soort nuances uitgesloten, waarbij in wezen werd geconcludeerd dat de schijfversleuteling op alle Windows-pc’s triviaal kan worden verbroken met $ 10 aan hardware en een paar minuten tijd. Het is de moeite waard om te verduidelijken wat deze exploit wel en niet is.

Welke pc’s zijn getroffen?

Bitlocker is een vorm van codering op volledige schijf die voornamelijk bestaat om te voorkomen dat iemand die uw laptop steelt, de schijf eruit haalt, in een ander systeem steekt en toegang krijgt tot uw gegevens zonder dat u uw accountwachtwoord nodig heeft. Veel moderne Windows 10- en 11-systemen gebruiken standaard Bitlocker. Wanneer u zich aanmeldt bij een Microsoft-account in Windows 11 Home of Pro op een systeem met een TPM, wordt uw schijf doorgaans automatisch gecodeerd en wordt er een herstelsleutel geüpload naar uw Microsoft-account. In een Windows 11 Pro-systeem kunt u Bitlocker handmatig inschakelen, ongeacht of u een Microsoft-account gebruikt of niet, en op elke gewenste manier een back-up van de herstelsleutel maken.

Hoe dan ook kan een potentiële Bitlocker-exploit de persoonlijke gegevens op miljoenen machines aantasten. Dus hoe groot is dit nieuwe voorbeeld van een oude aanval? Voor de meeste mensen is het antwoord waarschijnlijk ‘niet erg’.

Eén toegangsbarrière voor aanvallers is van technische aard: veel moderne systemen maken gebruik van firmware-TPM-modules, of fTPM’s, die rechtstreeks in de meeste processors zijn ingebouwd. Bij goedkopere machines kan dit een manier zijn om te besparen op de productie. Waarom zou je een aparte chip kopen als je gewoon een functie van de CPU kunt gebruiken waarvoor je al betaalt? In andere systemen, waaronder systemen die reclame maken voor compatibiliteit met de Pluton-beveiligingsprocessors van Microsoft , wordt het op de markt gebracht als een beveiligingsfunctie die specifiek dit soort zogenaamde ‘sniffing’-aanvallen tegengaat.

Dat komt omdat er geen externe communicatiebus is om naar een fTPM te snuffelen; het is geïntegreerd in de processor, dus alle communicatie tussen de TPM en de rest van het systeem vindt ook binnen de processor plaats. Vrijwel alle zelfgebouwde Windows 11-compatibele desktops zullen fTPM’s gebruiken, net als moderne budgetdesktops en -laptops. We hebben vier recente Intel- en AMD-laptops van minder dan $ 500 van Acer en Lenovo gecontroleerd, en ze gebruikten allemaal firmware-TPM’s; idem voor vier zelfgebouwde desktops met moederborden van Asus, Gigabyte en ASRock.

Ironisch genoeg is de kans iets groter dat als u een geavanceerde Windows-laptop gebruikt, uw laptop een speciale externe TPM-chip gebruikt, wat betekent dat u mogelijk kwetsbaar bent.

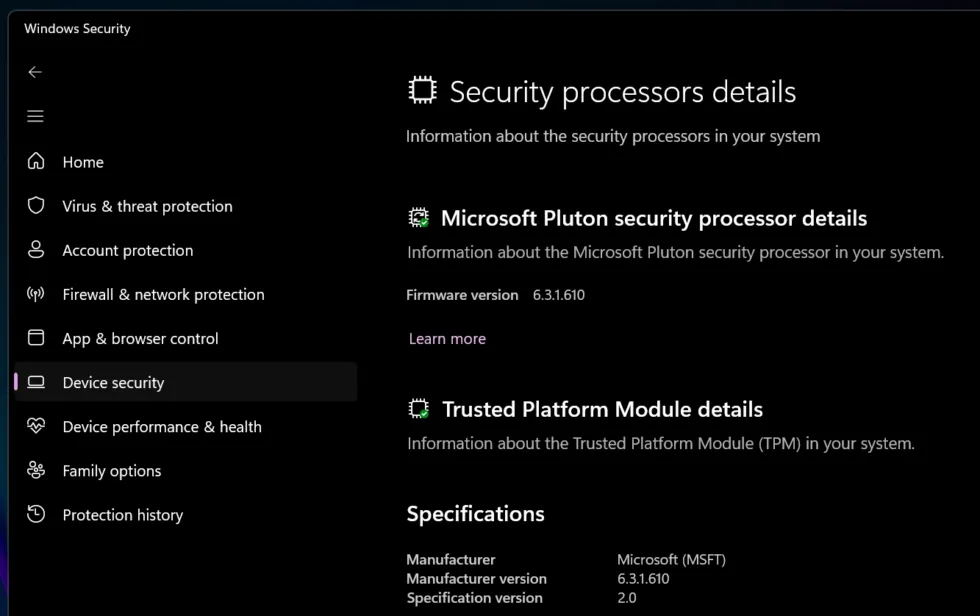

De eenvoudigste manier om te bepalen welk type TPM u heeft, is door naar het Windows Beveiligingscentrum te gaan, naar het scherm Apparaatbeveiliging te gaan en op Beveiligingsprocessordetails te klikken. Als de fabrikant van uw TPM vermeld staat als Intel (voor Intel-systemen) of AMD (voor AMD-systemen), gebruikt u hoogstwaarschijnlijk de fTPM van uw systeem en zal deze exploit niet werken op uw systeem. Hetzelfde geldt voor alles waarbij Microsoft wordt vermeld als de TPM-fabrikant, wat over het algemeen betekent dat de computer Pluton gebruikt.

Maar als u een andere fabrikant in de lijst ziet staan, gebruikt u waarschijnlijk een speciale TPM. Ik zag STMicroelectronics TPM’s in een recente high-end Asus Zenbook, Dell XPS 13 en middenklasse Lenovo ThinkPad. StackSmashing plaatste ook foto’s van een ThinkPad X1 Carbon Gen 11 met een hardware-TPM en alle pinnen die iemand nodig zou hebben om de coderingssleutel te bemachtigen, als bewijs dat niet alle moderne systemen zijn overgestapt op fTPM’s – weliswaar iets wat ik aanvankelijk had aangenomen, te. Laptops gemaakt vóór 2015 of 2016 maken vrijwel gegarandeerd gebruik van hardware-TPM’s als ze die hebben.

Dat wil niet zeggen dat fTPM’s volledig onfeilbaar zijn. Sommige beveiligingsonderzoekers zijn erin geslaagd de fTPM’s in sommige AMD-processors te verslaan met “2-3 uur fysieke toegang tot het doelapparaat.” Firmware-TPM’s zijn gewoon niet vatbaar voor het soort fysieke, op Raspberry Pi gebaseerde aanvallen die StackSmashing gedemonstreerd.

Geef een reactie