Security Researcher udostępnia PoC z r/w rdzeniem dla urządzeń Neural Engine z systemem iOS 15 i macOS 12

Badacz bezpieczeństwa @_simo36 zwrócił na siebie uwagę, publikując w piątek tweet, który wydaje się zawierać dowód koncepcji (PoC) dla łańcucha exploitów o nazwie WeightBufs, który zapewnia możliwości odczytu i zapisu pamięci jądra w niektórych wersjach iOS i iPadOS 15 i macOS. 12.

W tweecie @_simo36 wskazuje stronę GutHub , która zawiera nie tylko wszystkie informacje o exploicie, ale także slajdy do prezentacji, którą przedstawili na POC2022.

Exploit wydaje się obsługiwać wszystkie wersje iOS i iPadOS 15 na urządzeniach Neural Engine (A11 i nowsze), ale nie obsługuje iOS i iPadOS 16; ale iOS i iPadOS 15.6 naprawia wyjście z piaskownicy, które przerywa łańcuch exploitów używanych do łamania WeightBufs. Mając to na uwadze, pełny łańcuch exploitów jest obecnie dostępny tylko dla systemów iOS i iPadOS 15.0-15.5 oraz macOS 12.0-12.4.

Powyższy problem podkreśla jeden z głównych problemów wpływających obecnie na jailbreak, a mianowicie sposób, w jaki metody stały się ważniejsze niż same exploity jądra. Żaden exploit jądra nie złamie jail obecnego oprogramowania iOS lub iPadOS, ponieważ Apple nadal wzmacnia zabezpieczenia iPhone’a i iPada. Z tego powodu programiści jailbreak potrzebują dodatkowych zasobów, takich jak obejścia i ucieczki z piaskownicy, aby to osiągnąć. Logiką poruszania się po wszystkich tych mechanizmach jest technika.

Łańcuch exploitów @_simo36 wykorzystuje co najmniej cztery różne luki w zabezpieczeniach, które zostały już zgłoszone firmie Apple, w tym następujące:

- CVE-2022-32845: Dodano obejście weryfikacji podpisu dla pliku model.hwx.

- CVE-2022-32948: DeCxt::FileIndexToWeight() Odczyt OOB z powodu braku sprawdzania indeksu tablicy.

- CVE-2022-42805: Możliwy losowy odczyt ZinComputeProgramUpdateMutables() z powodu problemu z przepełnieniem liczb całkowitych

- CVE-2022-32899: DeCxt::RasterizeScaleBiasData() Bufor jest za mały z powodu problemu z przepełnieniem liczb całkowitych.

@_simo36 obecnie twierdzi, że pomyślnie przetestował swój łańcuch exploitów na następujących kombinacjach urządzeń i oprogramowania układowego:

- iPhone 12 Pro (iPhone 13.3) z systemem iOS 15.5

- iPad Pro (iPad 8,10) z systemem iPadOS 15.5

- iPhone 11 Pro (iPhone 12.3) z systemem iOS 15.4.1

- MacBook Air (10.1 z układem M1) z systemem macOS 12.4

Wiemy więc, że wszyscy zadajecie palące pytanie: „Czy można tego użyć do ucieczki z więzienia?” Prosta odpowiedź na to pytanie brzmiałaby „nie”, ponieważ jest to tylko jeden element większej układanki i znacznie więcej pracy będzie wymagane utworzenie jailbreaka i uruchomienie go na urządzeniach końcowych użytkowników.

Jednak dowód koncepcji jest doskonałym przykładem mistrzowskiego hackowania i możemy mieć tylko nadzieję, że pomoże szybciej rozwiązać zagadkę, ponieważ kilka zespołów hakerów pracuje w tle, aby opracować jailbreak dla iOS i iPadOS 15.

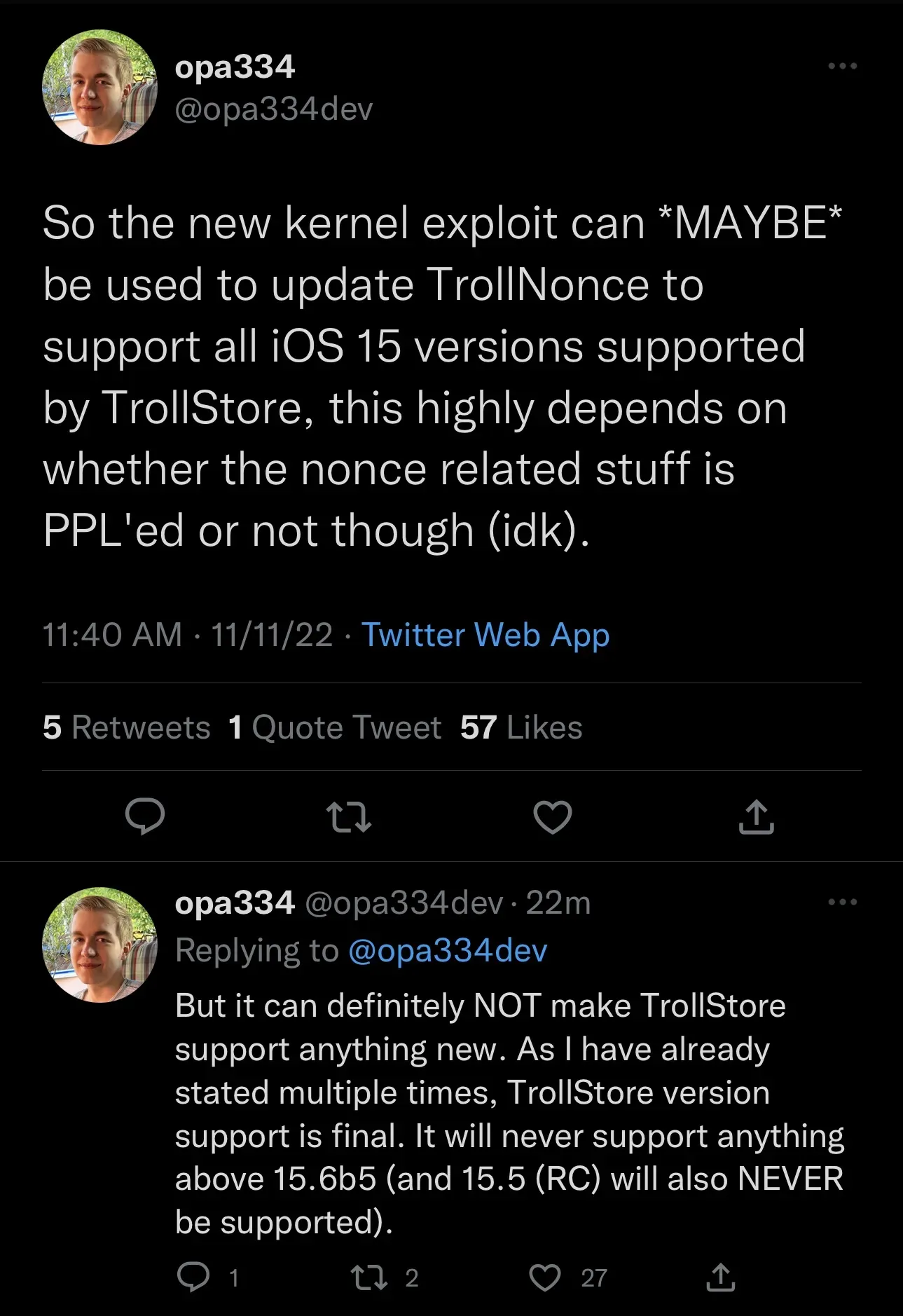

W rzeczywistości niektórzy programiści już szukają sposobów na włączenie go do swoich projektów, na przykład programista TrollStore @opa334, który mógłby go użyć do ulepszenia TrollNonce. Ale warto zauważyć, że TrollStore nigdy nie będzie obsługiwał niczego nowszego niż oprogramowanie układowe, które już obsługuje:

Nie możecie się doczekać, co stanie się z nowym łańcuchem exploitów? Daj nam znać w sekcji komentarzy poniżej.

Dodaj komentarz