Kolejny exploit jądra podobny do MacDirtyCow i kfd rzekomo załatany w iOS 17.0.3

Jeśli nie żyłeś przez ostatnie kilka lat pod kamieniem, dowiedziałbyś się o dwóch potężnych exploitach na poziomie jądra , które zostały wykorzystane przez programistów iOS do wypuszczenia hacków i dodatków dla urządzeń, które nie zostały złamane.

Te exploity na poziomie jądra są określane jako MacDirtyCow (MDC) dla iOS i iPadOS 15.0–16.1.2 oraz deskryptor plików jądra ( KFD ) dla iOS i iPadOS 16.0–16.6 beta. Ale co by było, gdybyśmy powiedzieli Ci, że w nowszych wersjach oprogramowania sprzętowego urządzeń mobilnych Apple odkryto kolejny podobny exploit?

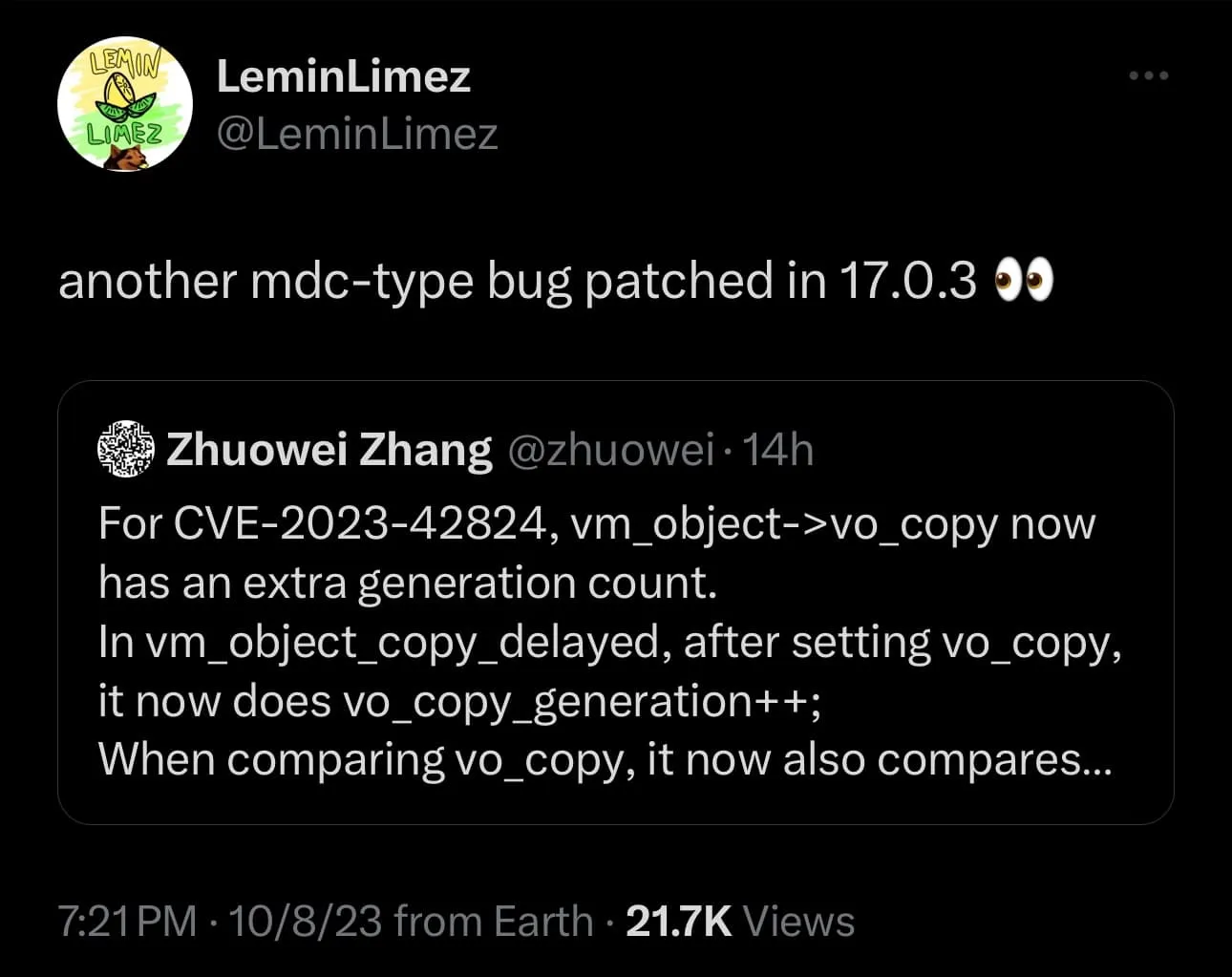

Rzeczywiście wydaje się, że tak jest, przynajmniej cytując posty udostępnione za pośrednictwem X (dawniej Twittera) w weekend zarówno przez sourcelocation, jak i LeminLimez — dwóch wybitnych twórców dodatków opartych na exploitach MacDirtyCow i kfd.

Obaj udostępnili post pierwotnie opublikowany przez badacza bezpieczeństwa Zhuowei Zhanga, który zacytował błąd o nazwie CVE-2023-42824 i zamieścił kontekst wskazujący, że w iOS i iPadOS 17.0.3 załatano kolejny błąd podobny do MacDirtyCow i kfd. . Oznaczałoby to, że działa w iOS i iPadOS 17.0.2 i wcześniejszych.

Przyglądając się bliżej stronie Apple „Informacje o zawartości zabezpieczającej w iOS 17.0.3 i iPadOS 17.0.3”, dowiadujemy się więcej o naturze tego błędu:

Skutek: lokalny atakujący może podnieść swoje uprawnienia. Firma Apple wie o zgłoszeniu, że ten problem mógł być aktywnie wykorzystywany w wersjach systemu iOS wcześniejszych niż 16.6.

Co to wszystko oznacza? Krótko mówiąc, oznacza to, że nawet jeśli w najbliższym czasie nie zobaczymy kolejnego jailbreaka , z pewnością jest możliwe, że nadejdzie kolejny sezon menedżerów pakietów, którzy nie zrobili jailbreaka, takich jak Misaka , Picasso i PureKFD , którzy będą służyć jako narzędzia do dostosowywania systemu.

Jeśli chodzi o włączenie zalecanego oprogramowania, dowolne oprogramowanie z systemu iOS lub iPadOS 16.5-16.6.1 lub wcześniejsze jest prawdopodobnie idealne, ale błąd wpływa również na niektóre z pierwszych wersji iOS i iPadOS 17 — mogą one wymagać dodatkowych technik, aby zacząć działać , Jednakże.

Tego typu exploity jądra pozwalają na dostosowanie systemu bez konieczności jailbreakowania, ponieważ mogą zarówno odczytywać, jak i zapisywać w pamięci jądra. Umożliwiają one takie rzeczy, jak dostosowywanie przycisku hasła i wybierania numeru telefonu, motyw ikon aplikacji , dostosowywanie kart Apple Pay, zmiana kolorów systemu i wiele więcej…

Rzeczywiście ciekawie będzie zobaczyć, co stanie się z CVE-2023-42824, zwłaszcza że może odblokować dostosowywanie systemu w nowszych wersjach systemów iOS i iPadOS, które są poza zakresem standardowych opcji dla iPhone’a i iPada.

Czy jesteś podekscytowany? Daj nam znać w sekcji komentarzy poniżej.

Dodaj komentarz