Wykorzystywanie zdalnego kodu jednym kliknięciem w plikach cue na płycie CD wpływa na większość dystrybucji Linuksa opartych na środowisku GNOME

Minęło bardzo dużo czasu, odkąd przeciętny użytkownik komputera myślał o plikach .cue , czyli arkuszach cue, czyli bitach metadanych opisujących ścieżki na dysku optycznym, takim jak CD lub DVD. Ale arkusze wskazówek znów przyciągają uwagę, z niewłaściwych powodów. Stanowią one sedno exploita uruchamianego jednym kliknięciem, który może umożliwić osobie atakującej wykonanie kodu w systemach Linux na komputerach stacjonarnych GNOME.

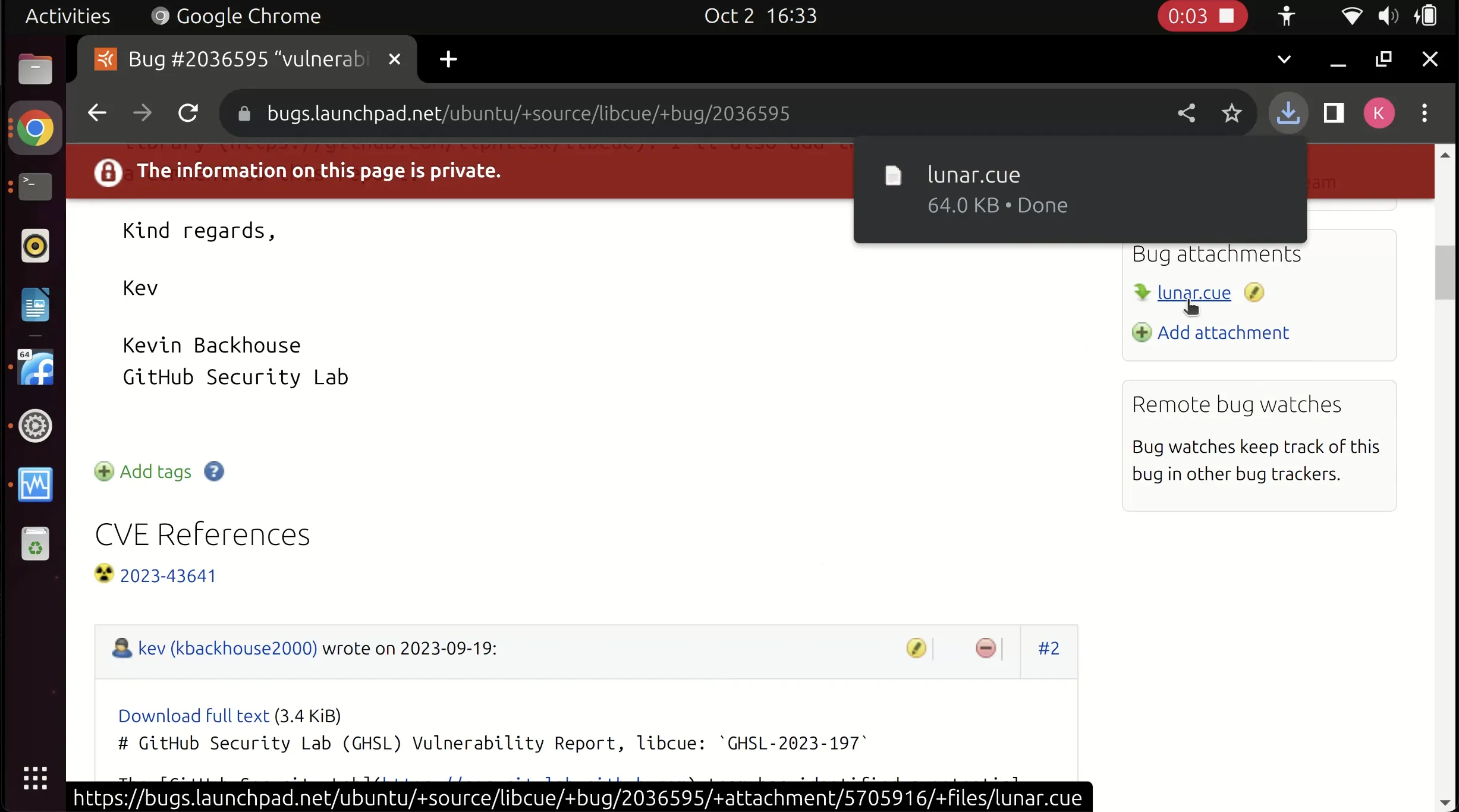

CVE-2023-43641 , ujawniony przez GitHub 9 października , to problem z uszkodzeniem pamięci (lub zapisem w tablicy poza granicami) w bibliotece libcue , która analizuje arkusze cue. NIST nie podał jeszcze oceny problemu, ale GitHub ocenił ją na 8,8, czyli „wysoką”. Luka została załatana w bibliotece podstawowej, ale dystrybucje Linuksa będą musiały zaktualizować swoje komputery stacjonarne, aby ją naprawić.

Komputery stacjonarne GNOME mają domyślnie moduł śledzący, który automatycznie aktualizuje się za każdym razem, gdy zmienią się określone lokalizacje plików w katalogu domowym użytkownika. Jeśli użytkownik byłby zmuszony pobrać arkusz wskazówek, który wykorzystywał lukę w zabezpieczeniach libcue, moduł śledzący indeksowanie GNOME odczytałby ten arkusz i kod z tego arkusza mógłby zostać wykonany.

Kevin Backhouse, członek Security Lab GitHuba, w swoim poście na blogu udostępnia wideo demonstrację exploita, ale nie opublikował jeszcze dowodu słuszności koncepcji umożliwiającego łatanie. Możesz przetestować podatność swojego systemu na dostarczonym przez niego arkuszu wskazówek testowych , który powinien wywołać „łagodną awarię”.

Sam błąd dotyczy sposobu, w jaki libcue odczytuje indeks ścieżki na płycie lub jej liczbę i długość. Ze względu na narzędzia systemowe, których używa, możesz oszukać bibliotekę libcue, aby zarejestrowała liczbę ujemną dla indeksu. Następnie, ponieważ inna część procedury skanowania nie sprawdza, czy numer indeksu jest ujemny przed zapisaniem go do tablicy, osoba atakująca może pisać poza granicami tablicy. Poprawka zaproponowana przez Backhouse’a dodaje sprawdzenie pojedynczego warunku do procedury ustawiania indeksu.

Wpis na blogu Backhouse’a wyjaśnia dalej, w jaki sposób eksploratorzy śledzący, tacy jak ci w GNOME, są szczególnie podatni na tego rodzaju exploity.

Rozwiązaniem na chwilę obecną jest umożliwienie użytkownikom dystrybucji opartych na GNOME możliwie najszybszej aktualizacji swoich systemów. Luka w libcue została załatana w wersji 2.3.0. Libcue jest zazwyczaj dość cichym projektem, prowadzonym głównie przez samego Ilję Lipnickiego. Pokazuje to po raz kolejny ogromną ilość infrastruktury technologicznej opartej na małych, bezpłatnych projektach .

To nie pierwszy wkład Backhouse’a w rozwiązanie szerokiego zakresu luk w zabezpieczeniach Linuksa. Wcześniej odkrył problemy polegające na tym, że standardowi użytkownicy mogli zostać rootami za pomocą kilku poleceń , a także exploit Polkit, który również oferował dostęp do konta root . Backhouse, mimo że regularnie przynosi złe wieści, dodał następujący przypis do swojego najnowszego ujawnienia luk w zabezpieczeniach: „Obecnie używam Ubuntu 23.04 jako mojego głównego systemu operacyjnego i uwielbiam środowisko graficzne GNOME”.

Dodaj komentarz