Najnowsza aktualizacja nekoJB znacząco poprawia niezawodność exploita kfd z puaf_landa

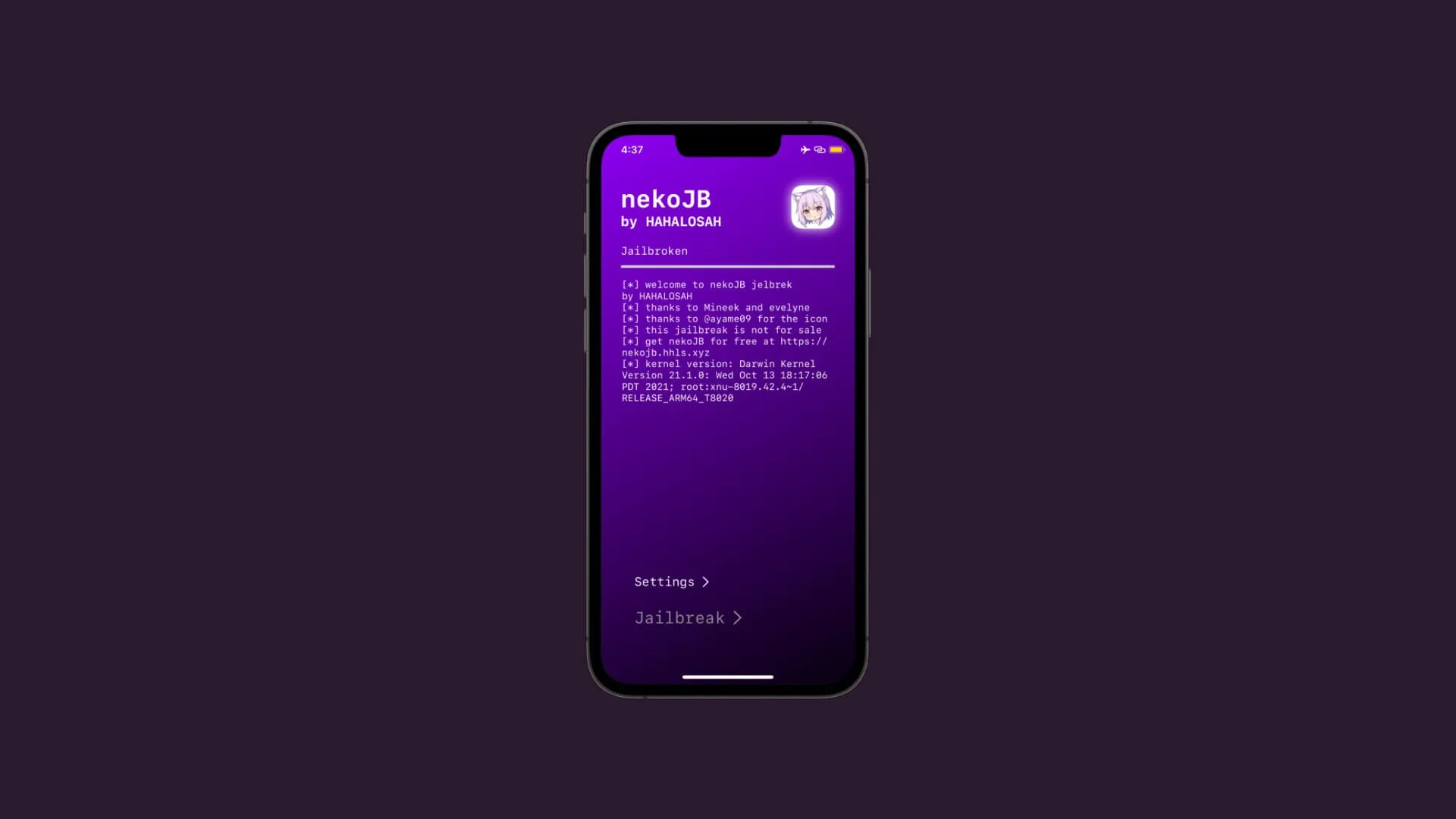

Oparte na exploitach narzędzie jailbreak nekoJB dla deskryptora pliku jądra ( kfd ) dla urządzeń arm64 (A9-A11) z systemem iOS lub iPadOS 15.0-15.8 otrzymało w tym tygodniu kolejną aktualizację, tym razem wprowadzającą narzędzie do wersji 0.1.0 beta 5.

Główny programista projektu, HAHALOSAH, udostępnił najnowszą wersję zarówno za pośrednictwem serwera Discord, jak i postu na X (dawniej Twitter), zauważając, że powinno to drastycznie zwiększyć niezawodność exploitów kfd za pomocą metody puaf_landa .

Chociaż przebieg może być różny, twórca twierdzi, że exploit działa w jego przypadku „prawie za każdym razem”, co biorąc pod uwagę reputację kfd pod względem skuteczności, wydaje się szczególnie dobrym ulepszeniem.

Chociaż urządzenia A9-A11 od dawna umożliwiają jailbreak za pomocą narzędzia palera1n , które wykorzystuje niełatany sprzętowy exploit bootrom checkm8, nekoJB oferuje nieco wygodniejsze doświadczenie użytkownika, ponieważ jest częściowo nieuwiązane, a nie częściowo uwiązane, co oznacza nie potrzebujesz komputera, aby powrócić do stanu po jailbreaku po ponownym uruchomieniu.

Warto również zauważyć, że użytkownicy Palera1n mogą częściowo uwolnić się od jailbreaka za pomocą narzędzia do ponownego jailbreakowania meowbrek2 , ale nekoJB to kompleksowa opcja, z której mogą skorzystać nawet ci, którzy nigdy wcześniej nie korzystali z Palera1n.

Jeśli jesteś zainteresowany wypróbowaniem najnowszej wersji nekoJB, najlepszym miejscem na rozpoczęcie jest dołączenie do serwera Discord projektu . Znajdziesz tam tzw. ipa, który możesz podpisać na stałe w TrollStore . Będziesz także mieć dostęp do najnowszej wersji narzędzia z poniższej witryny programisty, gdy zostanie ona przesłana:

Czy korzystasz już z narzędzia nekoJB? Pamiętaj, aby dać nam znać, dlaczego lub dlaczego nie, w sekcji komentarzy poniżej.

Dodaj komentarz