Naukowcy wymyślili, jak ominąć czytniki linii papilarnych w większości komputerów z systemem Windows

Od czasu wprowadzenia w systemie Windows 10 funkcji Windows Hello w 2015 r . większość laptopów i tabletów z systemem Windows jest dostarczana z zainstalowanym urządzeniem do uwierzytelniania biometrycznego. Czasami oznacza to kamerę internetową na podczerwień skanującą twarz lub tęczówkę; czasami oznacza to czujnik odcisków palców zamontowany na przycisku zasilania lub w innym miejscu urządzenia.

Chociaż te metody uwierzytelniania są wygodne, nie są całkowicie odporne na luki w zabezpieczeniach. W 2021 roku badaczom udało się oszukać niektóre kamery internetowe Windows Hello na podczerwień za pomocą obrazów twarzy użytkowników w podczerwieni. W zeszłym tygodniu badacze z Blackwing Intelligence opublikowali obszerny dokument pokazujący, jak udało im się obejść niektóre z najpopularniejszych czujników linii papilarnych stosowanych w komputerach z systemem Windows.

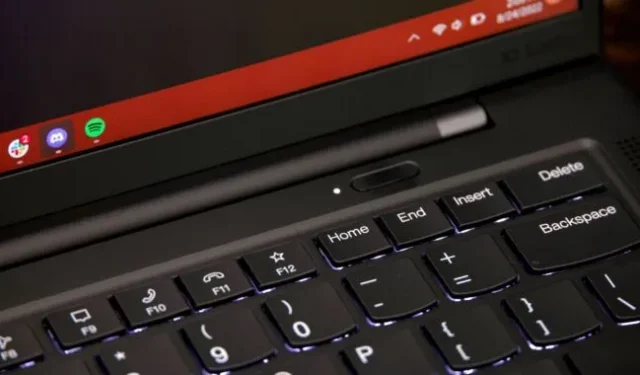

Badacze bezpieczeństwa Jesse D’Aguanno i Timo Teräs piszą, że przy różnym stopniu inżynierii wstecznej i użyciu zewnętrznego sprzętu udało im się oszukać czujnik odcisków palców Goodix w Dell Inspiron 15, czujnik Synaptic w Lenovo ThinkPad T14 i czujnik ELAN w jednej z nakładek Type Cover firmy Microsoft. To tylko trzy modele laptopów z szerokiego wszechświata komputerów osobistych, ale jedna z tych trzech firm zazwyczaj produkuje czujnik odcisków palców w każdym laptopie, który recenzowaliśmy w ciągu ostatnich kilku lat. Jest prawdopodobne, że większość komputerów z systemem Windows wyposażonych w czytniki linii papilarnych będzie podatna na podobne exploity.

Post Blackwinga na temat luki stanowi również dobry przegląd tego, jak dokładnie działają czujniki odcisków palców w nowoczesnym komputerze PC. Większość czytników linii papilarnych zgodnych z funkcją Windows Hello korzysta z czujników typu „match on chip”, co oznacza, że czujnik ma własne procesory i pamięć, które niezależnie wykonują skanowanie i dopasowywanie odcisków palców, bez polegania na sprzęcie komputera hosta. Dzięki temu dane odcisków palców nie będą dostępne ani wyodrębnione w przypadku naruszenia bezpieczeństwa komputera-hosta. Jeśli znasz terminologię Apple, w zasadzie tak jest skonfigurowana jej Bezpieczna Enklawa .

Komunikacja pomiędzy czytnikiem linii papilarnych a resztą systemu ma być obsługiwana przez protokół Secure Device Connection Protocol (SCDP). Jest to protokół opracowany przez firmę Microsoft, którego zadaniem jest sprawdzanie, czy czujniki odcisków palców są godne zaufania i bezkompromisowe, a także szyfrowanie ruchu między czujnikiem odcisków palców a resztą komputera.

Każdy czujnik odcisków palców został ostatecznie pokonany przez inną słabość. Czytnik linii papilarnych Goodix w laptopie Dell poprawnie zaimplementował SCDP w systemie Windows, ale nie korzystał z takich zabezpieczeń w systemie Linux. Podłączając czujnik odcisków palców do Raspberry Pi 4, zespół mógł wykorzystać obsługę systemu Linux oraz „słabą jakość kodu” do zarejestrowania nowego odcisku palca, który umożliwiłby dostęp do konta Windows.

Jeśli chodzi o czytniki linii papilarnych Synaptic i ELAN używane odpowiednio przez Lenovo i Microsoft, głównym problemem jest to, że oba czujniki obsługiwały SCDP, ale w rzeczywistości nie były one włączone. Touchpad Synaptic wykorzystywał do komunikacji niestandardową implementację TLS, którą zespół Blackwing był w stanie wykorzystać, podczas gdy czytnik linii papilarnych Surface wykorzystywał do komunikacji komunikację w postaci zwykłego tekstu przez USB.

„W rzeczywistości każde urządzenie USB może podawać się za czujnik ELAN (podrabiając swój VID/PID) i po prostu twierdzić, że loguje się autoryzowany użytkownik” – napisali D’Aguanno i Teräs.

Chociaż wszystkie te exploity ostatecznie wymagają fizycznego dostępu do urządzenia i osoby atakującej, która jest zdeterminowana włamać się do konkretnego laptopa, szeroka gama możliwych exploitów oznacza, że nie ma jednej poprawki, która rozwiązałaby wszystkie te problemy, nawet jeśli producenci laptopów zmotywowani do ich realizacji.

Pierwszą rekomendacją firmy Blackwing jest to, że wszystkie czujniki linii papilarnych Windows Hello powinny faktycznie umożliwiać korzystanie z SCDP – protokołu opracowanego przez firmę Microsoft, aby zapobiegać dokładnie tego typu wydarzeniom. SCDP oczywiście nie jest kuloodporny, ale włamanie do jedynego czujnika odcisków palców, który korzystał z SCDP, wymagało więcej czasu i wysiłku. Producenci komputerów osobistych powinni także „zlecić wykwalifikowanemu ekspertowi zewnętrznemu audyt [ich] wdrożenia”, aby poprawić jakość i bezpieczeństwo kodu.

Trzeba przyznać Microsoftowi, że odkrycia te zostały opublikowane głównie dlatego, że zespół Microsoft Offensive Research & Security Engineering (MORSE) zaprosił firmę Blackwing Intelligence do podjęcia próby złamania czujników linii papilarnych. Microsoft ma dużą kontrolę nad elementami, które producenci OEM komputerów osobistych muszą wbudować w swoje systemy Windows i firma może zdecydować o wymaganiu w przyszłości używania SCDP lub innych funkcji w komputerach PC.

Poza tymi konkretnymi exploitami zespół Blackwing spekuluje, że w oprogramowaniu sprzętowym każdego czujnika odcisków palców i interfejsach debugowania mogą występować dalsze luki w zabezpieczeniach, które mogą pozwolić na inne ataki, a czytniki mogą być również podatne na inne „bezpośrednie ataki sprzętowe”. Zespół planuje zbadać te możliwości w przyszłości, a także przyjrzeć się czytnikom linii papilarnych w urządzeniach z systemem Linux, Android i Apple.

Dodaj komentarz