Câmeras de campainha de US$ 30 têm várias falhas graves de segurança, diz Consumer Reports

As câmeras de vídeo para campainhas foram transformadas em commodities a ponto de estarem disponíveis por US$ 30 a US$ 40 em mercados como Amazon, Walmart, Temu e Shein. O verdadeiro custo de possuir um pode ser muito maior, entretanto.

A Consumer Reports (CR) divulgou as conclusões de uma investigação de segurança sobre duas marcas de campainhas econômicas, Eken e Tuck, que são em grande parte o mesmo hardware produzido pelo Grupo Eken na China, de acordo com a CR. As câmeras são revendidas sob pelo menos mais 10 marcas. As câmeras são configuradas por meio de um aplicativo móvel comum, o Aiwit . E as câmeras compartilham outra coisa, afirma CR: “vulnerabilidades de segurança preocupantes”.

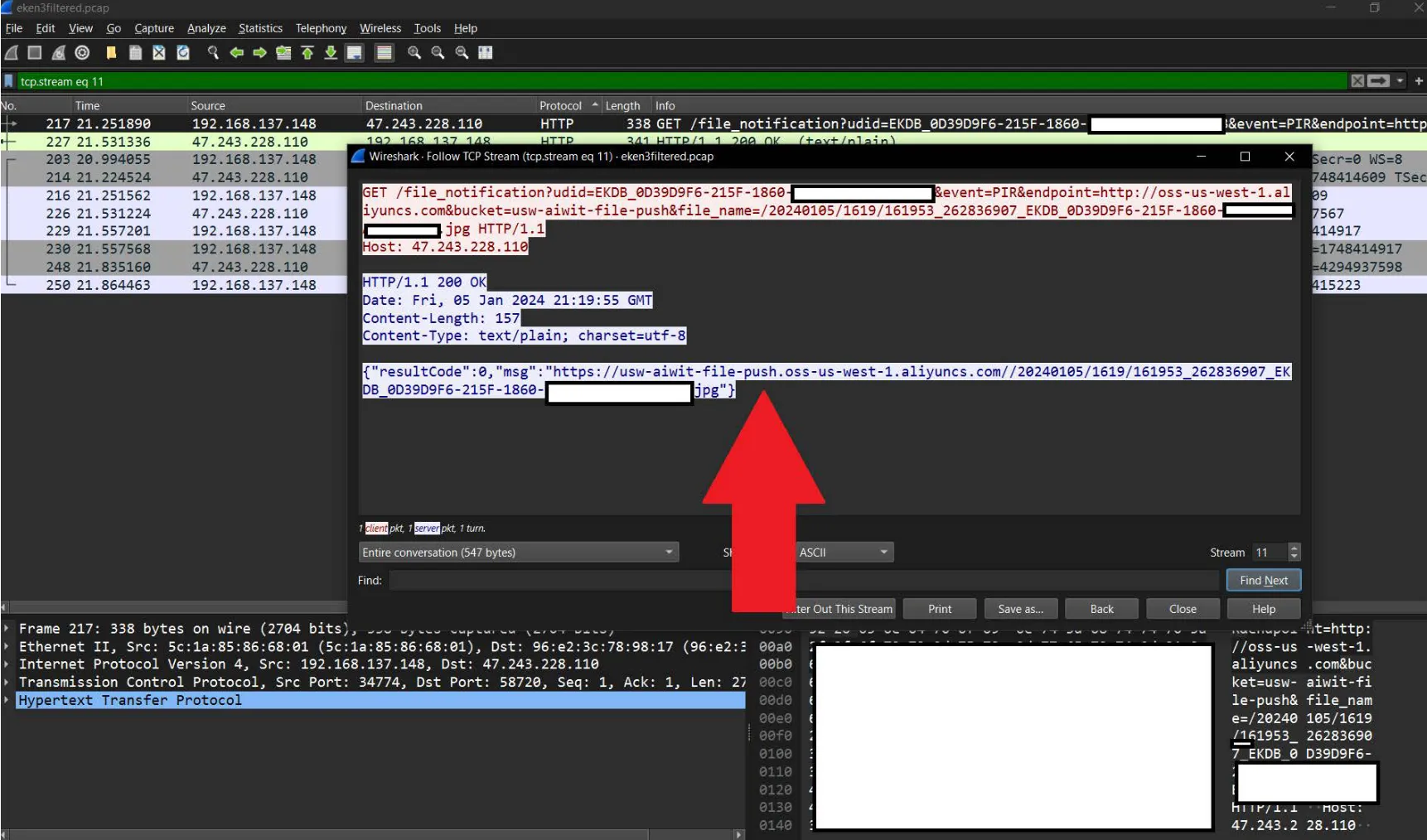

- Envio de endereços IP públicos e SSIDs (nomes) de Wi-Fi pela Internet sem criptografia

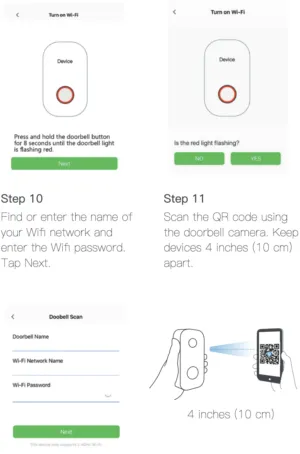

- Controle das câmeras colocando-as no modo de emparelhamento (o que você pode fazer com um botão frontal em alguns modelos) e conectando-se por meio do aplicativo Aiwit

- Acesso a imagens estáticas do feed de vídeo e outras informações conhecendo o número de série da câmera.

CR também observou que as câmeras Eken não possuíam um código de registro da FCC. Mais de 4.200 foram vendidos em janeiro de 2024, de acordo com CR, e muitas vezes ostentavam o rótulo “Overall Pick” da Amazon (como fez uma modelo quando um redator da Ars olhou na quarta-feira).

“Essas campainhas de vídeo de fabricantes pouco conhecidos apresentam sérias vulnerabilidades de segurança e privacidade e agora chegaram aos principais mercados digitais, como Amazon e Walmart”, disse Justin Brookman, diretor de política de tecnologia da Consumer Reports, em um comunicado. “Tanto os fabricantes como as plataformas que vendem as campainhas têm a responsabilidade de garantir que estes produtos não colocam os consumidores em perigo.”

CR observou que contatou fornecedores onde encontrou campainhas à venda. Temu disse à CR que interromperia as vendas de campainhas, mas “campainhas de aparência semelhante, senão idênticas, permaneceram no site”, observou CR.

Um representante do Walmart disse a Ars que todas as câmeras mencionadas pelo Consumer Reports, vendidas por terceiros, já foram removidas do Walmart. O representante acrescentou que os clientes podem ter direito a reembolso e que o Walmart proíbe a venda de dispositivos que exijam um ID da FCC e que não o possuam.

Ars entrou em contato com a Amazon para comentar e atualizará esta postagem com novas informações. Um e-mail enviado para o único endereço que pode ser encontrado no site da Eken foi devolvido e não foi entregue. As contas de mídia social da empresa foram atualizadas pela última vez há pelo menos três anos.

CR emitiu divulgações de vulnerabilidade para Eken e Tuck em relação às suas descobertas. As divulgações indicam a quantidade de dados enviados pela rede sem autenticação, incluindo arquivos JPEG, SSID local e endereço IP externo. Ele observa que depois que um usuário mal-intencionado emparelha novamente uma campainha com um código QR gerado pelo aplicativo Aiwit, ele tem controle total sobre o dispositivo até que o usuário veja um e-mail da Eken e recupere a campainha.

Com algumas exceções, campainhas de vídeo e outras câmeras IoT tendem a depender de conexões em nuvem para transmitir e armazenar imagens, bem como notificar seus proprietários sobre eventos. Isso levou a algumas preocupações notáveis de privacidade e segurança. Descobriu-se que campainhas estavam enviando credenciais de Wi-Fi em texto simples no final de 2019. Eufy, uma empresa que comercializava suas ofertas “Sem nuvens”, estava enviando miniaturas faciais para servidores em nuvem para enviar alertas push, e mais tarde pediu desculpas por isso e outras vulnerabilidades . O fornecedor de câmeras Wyze revelou recentemente que, pela segunda vez em cinco meses, imagens e feeds de vídeo foram acidentalmente disponibilizados para os clientes errados após uma longa interrupção .

Imagem de listagem da Amazon/Eken

Deixe um comentário