O desenvolvedor do ElleKit diz que a injeção de ajuste para iOS 17.0 está quase pronta, exploração do kernel pendente e desvio do PAC do espaço do usuário

Foi apenas na semana passada que compartilhamos a incrível notícia de que o desenvolvedor de injeção de ajustes do ElleKit @eveiynee alcançou com sucesso a verdadeira injeção de ajustes do SpringBoard usando a exploração do descritor de arquivo do kernel ( kfd ) e o bug CoreTrust aproveitado pelo TrollStore.

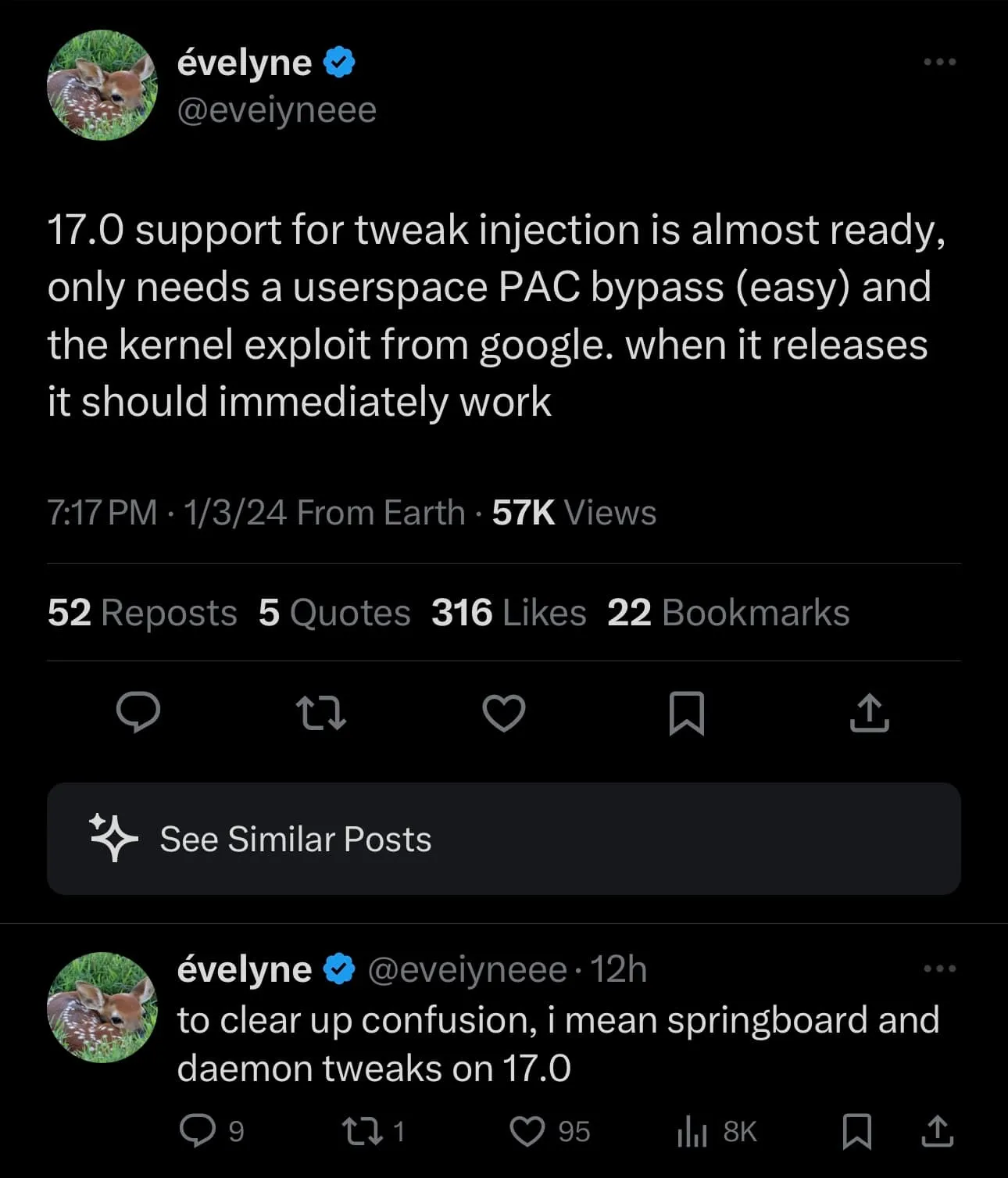

Mas esta semana, o mesmo desenvolvedor acessou o X (antigo Twitter) para compartilhar como eles quase concluíram o suporte de injeção de ajustes para iOS e iPadOS 17.0.

Citando a postagem, a conclusão da injeção de ajustes do iOS e iPadOS 17.0 exigirá um desvio do PAC no espaço do usuário (que o desenvolvedor afirma que será fácil), junto com uma exploração antecipada do kernel sobre a qual o Google Project Zero deverá publicar um artigo sobre o futuro próximo.

Graças aos avanços recentes no software bootstrap , esse método de injeção de ajustes não requer um jailbreak para ser usado e certos ajustes de jailbreak agora podem ser instalados para executar e afetar aplicativos e SpringBoard usando apenas uma exploração do kernel e o bug CoreTrust (suportando até iOS e iPadOS 17.0).

É importante notar que, embora um desvio do Secure Page Table Monitor (SPTM) seja necessário para fazer um jailbreak para iOS e iPadOS 17, um desvio do SPTM não é necessário para executar a injeção de ajuste usando o método de @eveiyneee.

Uma palavra de cautela, no entanto, é que ainda não se sabe exatamente quão seguro é implantar a injeção de ajustes em um dispositivo sem jailbreak. Alguns desenvolvedores, incluindo o desenvolvedor do Dopamine e do TrollStore , Lars Fröder (@ opa334dev), sugeriram que os usuários correm o risco de fazer um loop de inicialização em seus dispositivos ao usar esses bootstraps.

Resta saber que tipo de recursos de mitigação de loop de inicialização esses desenvolvedores de bootstrap e injeção de ajustes estão incorporando em suas plataformas, mas dados os riscos associados aos loops de inicialização, geralmente é aconselhável prestar atenção a esses avisos até que essas preocupações possam ser deixadas de lado.

De qualquer forma, ainda é particularmente fascinante ver os tipos de provas de conceito que estamos testemunhando, pois expõe o quão poderoso o bug CoreTrust realmente é fora dos usos tradicionais de assinatura permanente.

Você está animado para ver aonde esse trem nos leva? Deixe-nos saber na seção de comentários abaixo.

Deixe um comentário